这行代码的含义是执行来自steam.run的脚本

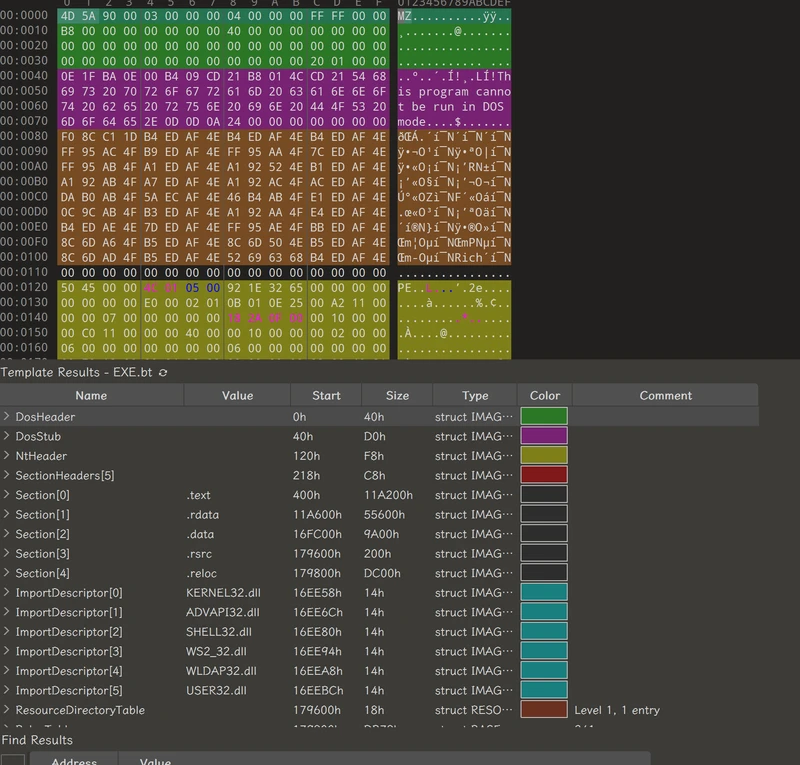

我简单逆向了一下

这个地址你直接打开会跳转steam,但是只有powershell的ua下会跳转到ak.steam.run来下载这一个脚本

看上去url是个png文件,但是标头一看是个exe

把这个文件放在沙盒里执行,发现在steam目录下释放了一个hid.txt

但这玩意实际上还是个dll文件

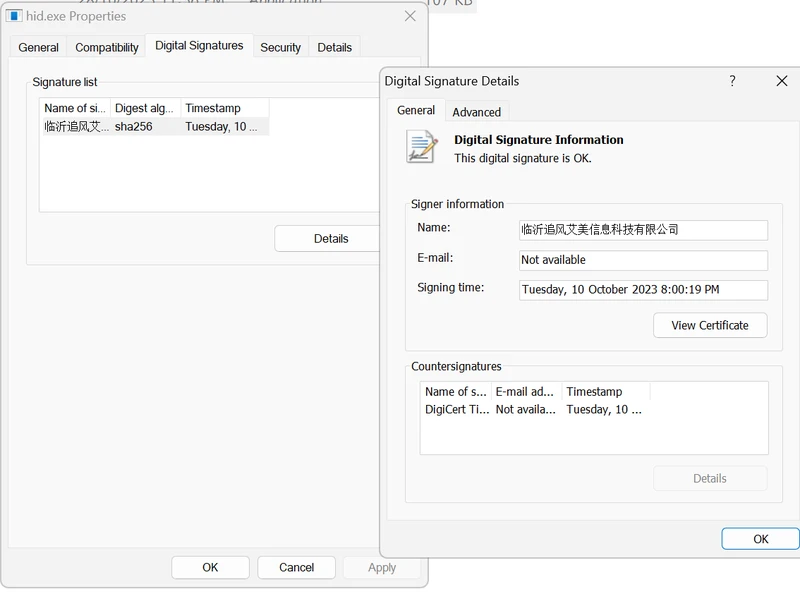

改为exe后缀后查看属性,发现这个文件被数字签名过

但是签名的公司在7月就注销了,这家公司怎么打赢复活赛在10月签名了一个文件我暂且蒙在鼓里

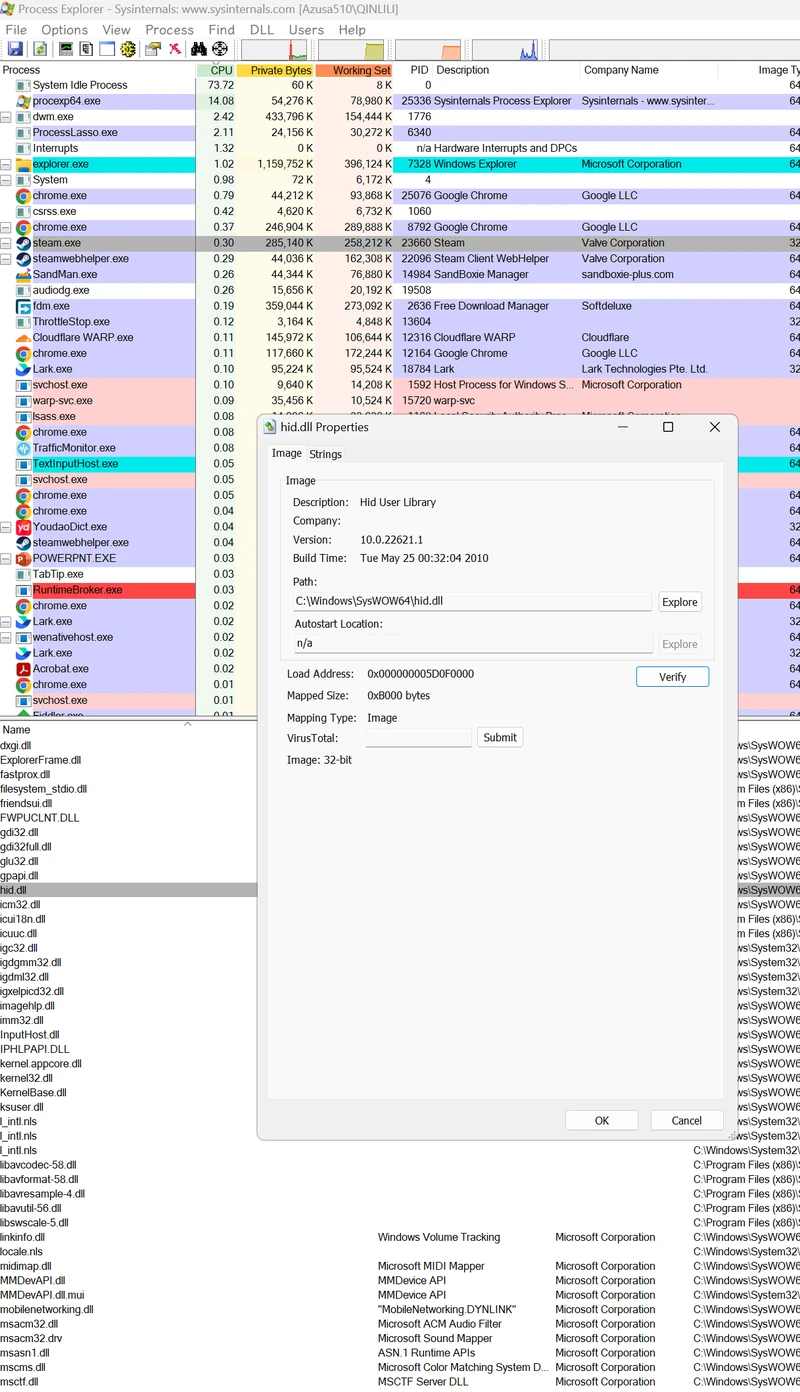

脚本最后会把这个文件改为dll后缀

hid.dll是steam会加载的一个系统库,脚本把这个hid.dll放在steam目录里起到了一个proxy的作用

hid.dll的作用是获取USB HID输入信号

因此我推测这个dll的目的是劫持键盘输入,起到私有激活的作用

具体情况还需要对这个dll进行动态逆向,但大致已经可以猜的八九不离十了